Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Vulnerabilità

Finlandia: DDoS blocca il riscaldamento. Abitanti al gelo

Nov 09, 2016 Marco Schiaffino Attacchi, News, RSS, Vulnerabilità 0

Il sistema di gestione del riscaldamento messo K.O. da un attacco DDoS. Gli abitanti restano al freddo per più di una settimana. È la Finlandia il primo paese in cui le vulnerabilità dei...Mettere un’intera città K.O. con un virus? Se è smart, si può

Nov 08, 2016 Marco Schiaffino Attacchi, In evidenza, News, RSS, Vulnerabilità 0

Un gruppo di ricercatori ha messo a punto un attacco portato attraverso automobili e droni che possono mettere al tappeto le smart city. Usare automobili e droni come moderni untori per spargere un...Diffidate dalle URL abbreviate. Il caso Clinton insegna

Nov 07, 2016 Marco Schiaffino Leaks, News, RSS, Vulnerabilità 0

L’attacco che ha compromesso il computer del collaboratore di Hillary Clinton ha sfruttato una URL abbreviata. Per accorgersi del tranello sarebbe bastato poco. A poche ore dall’avvio delle...Nuova truffa online sfrutta un bug di HTML5

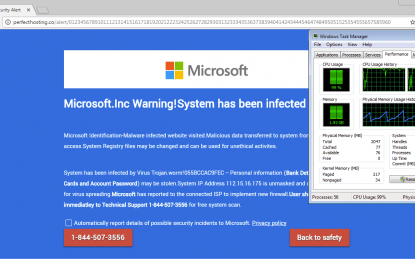

Nov 04, 2016 Marco Schiaffino Minacce, News, RSS, Social engineering, Vulnerabilità 0

I pirati usano un loop per bloccare il browser e visualizzare un messaggio che induce la vittima a chiamare un falso numero di assistenza Microsoft. La nuova frontiera delle truffe online è quella...Usare l’IoT per hackerare uno smartphone? Si può fare

Nov 04, 2016 Marco Schiaffino Hacking, In evidenza, News, RSS, Vulnerabilità 0

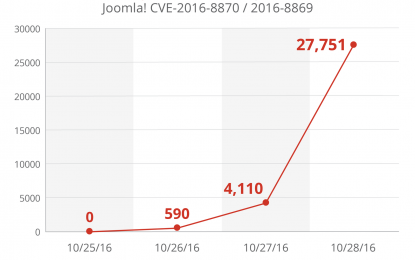

Una falla nei dispositivi WeMo di Belkin permette di eseguire un’iniezione di codice nell’app installata sullo smartphone ed eseguirne il root. Prendete un disastro in termini di sicurezza come...Boom di attacchi contro i siti su piattaforma Joomla

Nov 02, 2016 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS, Vulnerabilità 0

Il 25 ottobre Joomla ha rilasciato una patch che corregge due vulnerabilità “critiche”. Immediatamente dopo sono partiti gli attacchi. Registrati 30.000 tentativi di hacking in 48 ore. Ogni...Zero-day: Google pubblica e mette a rischio gli utenti Windows

Nov 02, 2016 Marco Schiaffino In evidenza, Malware, News, RSS, Vulnerabilità 0

La vulnerabilità è stata comunicata a Microsoft 10 giorni prima della pubblicazione e non c’è ancora una patch. Scintille tra i due colossi dell’informatica. Una falla di sicurezza resa...Falle in una libreria open source: “attenti alle immagini TIFF”

Ott 31, 2016 Marco Schiaffino News, RSS, Vulnerabilità 0

Le vulnerabilità permetterebbero a un pirata di avviare l’esecuzione di codice in remoto attraverso un’immagine TIFF confezionata ad hoc. Occhi aperti per le immagini in formato TIFF (Tagged...L’attacco AtomBombing aggira gli antivirus e non ha patch

Ott 28, 2016 Marco Schiaffino News, RSS, Vulnerabilità 0

La tecnica sfrutta le atom table di Windows e permette di iniettare codice malevolo in un processo legittimo, aggirando così il controllo dei programmi di sicurezza. È stata battezzata AtomBombing...Microsoft introduce il blocco delle Macro in Office 2013

Ott 28, 2016 Marco Schiaffino News, Prodotto, Tecnologia, Vulnerabilità 0

Troppi malware sfruttano le Macro per attaccare il PC. Ora gli amministratori di sistema possono bloccarle all’interno dell’azienda. A mali estremi, estremi rimedi. E visto che i cyber-criminali...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...