Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

Boom di attacchi contro i siti su piattaforma Joomla

Nov 02, 2016 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS, Vulnerabilità 0

Il 25 ottobre Joomla ha rilasciato una patch che corregge due vulnerabilità “critiche”. Immediatamente dopo sono partiti gli attacchi. Registrati 30.000 tentativi di hacking in 48 ore.

Ogni volta che salta fuori una vulnerabilità in un software molto popolare, si ripete la stessa storia: appena la falla di sicurezza diventa pubblica, i pirati si attrezzano in tempo record e cercano di colpire prima che gli amministratori abbiano implementato le patch.

Nel caso di Joomla, che il 25 ottobre ha pubblicato un aggiornamento che metteva mano a due vulnerabilità critiche della sua piattaforma, il fenomeno però ha assunto dimensioni spaventose.

Secondo quanto riportato da Daniel Cid di Sucuri, tutto è accaduto una manciata di ore dopo l’annuncio dell’aggiornamento.

Le due vulnerabilità, come abbiamo riportato, consentono a un attaccante di registrarsi a un sito e ottenere privilegi di amministratore. Joomla ha volutamente evitato di fornire maggiori dettagli sulle falle di sicurezza, ma a quanto pare l’accorgimento non è stato sufficiente per evitare un’ondata di attacchi.

Come spiega lo stesso Cid, infatti, per mettere a punto un exploit in grado di sfruttare le vulnerabilità è sufficiente eseguire un processo di reverse engineering sulla patch distribuita. Un’operazione che molti hanno portato a termine una manciata di ore dopo la pubblicazione dell’aggiornamento.

A meno di 24 ore dal rilascio della patch, gli strumenti di monitoraggio di Sucuri, spiega Daniel Cid, hanno cominciato a rilevare le prime attività anomale: ping e collegamenti ai siti per verificare la presenza della vulnerabilità.

La situazione, però, è peggiorata rapidamente. Dalle 9 di sera (ora italiana) del 26 ottobre è partito un attacco su larga scala che aveva come obiettivo quello di colpire i siti creati con Joomla per creare un utente con nome db_cfg e password fsugmze3.

Questo primo attacco, secondo Sucuri, sarebbe stato portato da tre indirizzi IP (82.76.195.141; 82.77.15.204; 81.196.107.174) che fanno riferimento alla Romania. In contemporanea, un secondo attacco con caratteristiche simili è partito da un altro indirizzo IP (185.129.148.216).

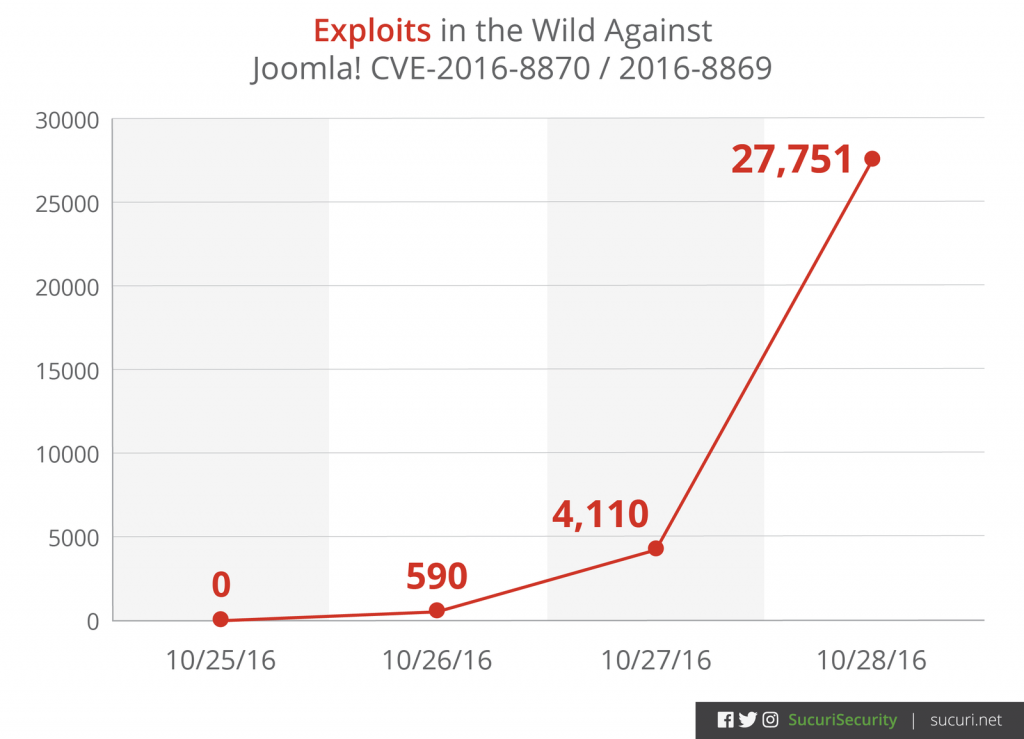

L’aumento esponenziale di attacchi nei confronti dei siti creati con Joomla è davvero impressionante.

Nelle ore successive gli attacchi sono diventati numerosissimi. Sucuri, attraverso i suoi strumenti di monitoraggio, ne ha registrati più di 27.000.

Il dato, però, si riferisce solo ai siti che la società di sicurezza è in grado di monitorare e, di conseguenza, è presumibile che il numero di attacchi sia decisamente superiore.

Secondo i ricercatori di Sucuri, è ragionevole dare per scontato che qualsiasi sito che non abbia implementato l’aggiornamento in tempi rapidi sia stato compromesso.

Il suggerimento per gli amministratori (oltre ad aggiornare il software il prima possibile) è di controllare i log di sistema confrontandoli con gli indirizzi IP riportati e con il comando task=user.register. La loro presenza nei log è un indizio di una possibile compromissione.

Articoli correlati

-

CISA aggiunge sei bug al catalogo di...

CISA aggiunge sei bug al catalogo di...Gen 10, 2024 0

-

Attenzione a PHP: dal 2019 il 60% dei...

Attenzione a PHP: dal 2019 il 60% dei...Ott 17, 2018 0

-

Brain Food: più di 5.000 siti...

Brain Food: più di 5.000 siti...Mag 23, 2018 1

-

Ancora SQL Injection in Joomla....

Ancora SQL Injection in Joomla....Mar 15, 2018 0

Altro in questa categoria

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...