Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n sotto pressione: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Redazione news

Squadre in gara sulla sicurezza con Reply Cyber Security Challenge

Set 07, 2022 Redazione news Competizioni, News, RSS 0

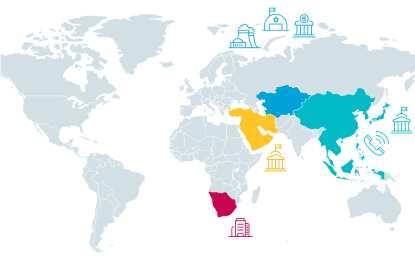

Aperte le iscrizioni per la Reply Cyber Security Challenge, una sfida a risolvere enigmi di sicurezza informatica in una maratona di 24 ore per gli appassionati di cyber security di tutto il mondo...Worok: un gruppo di cyberspionaggio attivo internazionalmente

Set 07, 2022 Redazione news Hacking, News, RSS 0

Un nuovo gruppo di cyber-spionaggio utilizza strumenti non documentati, tra cui l’estrazione steganografica di payload PowerShell da file PNG I ricercatori di ESET hanno recentemente scoperto...Nuove accuse di cyberspionaggio dalla Cina contro gli USA

Set 06, 2022 Redazione news Hacking, News, RSS 0

La Cina accusa l’agenzia per la sicurezza nazionale USA di aver condotto decine di migliaia di attacchi a obiettivi di rete nel suo territorio negli ultimi anni La Cina ha accusato...Piattaforma di Phishing-as-a-Service bypassa la 2FA

Set 06, 2022 Redazione news Malware, News, RSS 0

EvilProxy permette anche a cyber criminali con basse competenze tecnologiche di bypassare l’autenticazione a due fattori (2FA) per account di grandi operatori come Apple, Google, Microsoft e...Trojan bancario per Android SharkBot di nuovo su Google Play

Set 05, 2022 Redazione news Malware, News, RSS 0

Falsi aggiornamenti per sistemi antivirus e di pulizia del cellulare installano un dropper che scarica un trojan bancario con nuove funzioni per trafugare i cookie Gli esperti di sicurezza...Bloccare Internet per controllare la popolazione

Set 02, 2022 Redazione news News, RSS, Scenario 0

Un nuovo rapporto di Access Now e della coalizione #KeepItOn indica che i governi autoritari sfruttano sempre più il blocco dell’accesso a Internet come metodo di oppressione politica Nel...Pirati attaccano un fornitore d’acqua del Regno Unito

Set 02, 2022 Redazione news Attacchi, News, RSS 0

Il gruppo ransomware Cl0p ha violato i sistemi di una società di fornitura idrica del Regno Unito, dichiarando di poter alterare anche la composizione chimica delle acque Il gruppo ransomware Cl0p...APT cinese colpisce Australia e flotte di turbine eoliche cinesi

Ago 31, 2022 Redazione news Attacchi, News, RSS 0

Una campagna di cyberspionaggio cinese ha preso di mira l’Australia e flotte di turbine eoliche nel Mar Cinese Meridionale utilizzando il framework ScanBox Proofpoint e PwC Threat Intelligence...Campagna malware attiva da anni conta 111.000 download in 11 Paesi

Ago 31, 2022 Redazione news Malware, News, RSS 0

La campagna di criptomining, che ritarda il processo di infezione per settimane per sfuggire al rilevamento, riproduce Google Translate Desktop e altri software gratuiti per infettare i PC Check...Scoperti 180 zero-day nelle librerie Node.js

Ago 31, 2022 Redazione news News, RSS, Vulnerabilità 0

Un nuovo metodo di analisi ha permesso di individuare 180 vulnerabilità zero-day analizzando migliaia di librerie Node.js I ricercatori della Johns Hopkins University hanno recentemente scoperto ben...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n sotto pressione: nuove vulnerabilità critiche aggirano...

n8n sotto pressione: nuove vulnerabilità critiche aggirano...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...