Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Zerodium rende pubblica una falla di Tor Browser. Non gli serve più…

Set 11, 2018 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

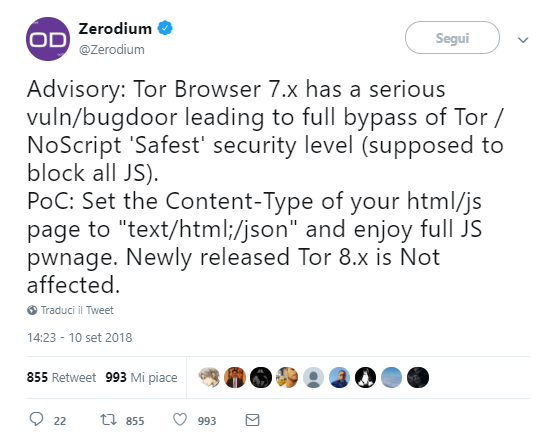

Con un laconico tweet, la società specializzata nel commercio di exploit pubblica il codice per aggirare i sistemi di protezione del browser “anonimo”.

Trovare una definizione per quello che è successo ieri è piuttosto difficile, ma la più efficace è probabilmente “irresponsible disclosure”, se non una più prosaica “presa per i fondelli”.

Protagonista dell’uscita su Twitter è Zerodium, la società specializzata nell’acquisizione di exploit che in passato ha fatto parlare di sé per aver offerto 1,5 milioni di dollari come ricompensa a chiunque le avesse “fornito” un jailbreak per iOS.

L’azienda, che non staziona certamente nella classifica delle 10 società più simpatiche agli esperti di sicurezza, lavora in quella zona grigia in cui agiscono i professionisti del cyber-spionaggio, sempre interessati ad acquisire strumenti in grado di violare PC e dispositivi vari per poi rivenderli (o noleggiarli) a servizi segreti ed enti governativi.

A non amare Zerodium di certo sono anche gli attivisti che sostengono progetti per la navigazione anonima come Tor, che per molti governi e regimi repressivi, rappresenta un ostacolo alle attività di controllo e spionaggio di dissidenti, giornalisti e oppositori politici. Non è un caso che nel 2017 la società statunitense fosse arrivata a offrire un milione di dollari per gli exploit zero-day di Tor.

Tanto per farsi detestare un po’ di più dal team di Tor, la dirigenza di Zerodium ha deciso ieri di pubblicare tramite Twitter un exploit che permette di aggirare uno dei sistemi di sicurezza utilizzati in Tor Browser, la versione di Firefox modificata per utilizzare il sistema di navigazione anonima Tor.

Il riferimento nel tweet è a una funzione particolare di Tor Browser chiamata NoScript e che ha il compito di bloccare l’esecuzione dei JavaScript sui siti visitati per evitare eventuali attacchi o tentativi di tracciamento.

Il riferimento nel tweet è a una funzione particolare di Tor Browser chiamata NoScript e che ha il compito di bloccare l’esecuzione dei JavaScript sui siti visitati per evitare eventuali attacchi o tentativi di tracciamento.

A quanto pare, è sufficiente impostare il Content Type di una pagina Web come “text/html/json,” per aggirare NoScript quando è stato impostato in modalità Safest, cioè quella che teoricamente dovrebbe essere più restrittiva.

Questo trucchetto, che Zerodium ha probabilmente venduto a parecchi dei suoi clienti più affezionati, potrebbe aver permesso di rintracciare su Internet migliaia di persone che utilizzavano il Tor Browser per proteggere la loro incolumità.

E visto che la nuova versione di Tor Browser (la 8) non è più vulnerabile all’exploit, l’ufficio marketing dell’azienda deve aver pensato che fosse una buona idea rendere pubblica la falla per far capire al mondo quanto sono bravi.

Per fortuna Tor Browser utilizza un sistema di aggiornamento automatico e di conseguenza chi usa il software oggi (la nuova release è stata pubblicata lo scorso 5 settembre) non corre (questo) rischio.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...