Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CIA Leaks: Symantec trova i primi riscontri

Apr 11, 2017 Marco Schiaffino Hacking, Leaks, News, RSS 0

Analogie tra gli strumenti usati dagli 007 e quelli individuati in una serie di attacchi mirati del gruppo Longhorn tra il 2011 e il 2015.

La pubblicazione dei documenti riguardanti i tool di hacking della CIA a opera di WikiLeaks non offrono solo uno spaccato del tipo di strumenti a disposizione degli 007 americani: permettono anche di fare luce sul coinvolgimento dei servizi segreti USA nelle operazioni passate.

La prima operazione di questo genere l’ha fatta Symantec, che ha confrontato le informazioni contenute nelle migliaia di documenti pubblicati dall’organizzazione di Julian Assange con quelle raccolte durante le analisi di attacchi informatici degli scorsi anni.

Come spiegano i ricercatori della società di sicurezza in un report estremamente dettagliato, il confronto ha permesso di creare un collegamento tra la CIA e il gruppo Longhorn, attivo tra il 2011 e il 2015 in una campagna di spionaggio che ha colpito 40 obiettivi in 16 nazioni diverse.

Rileggendone l’attività alla luce di quanto emerso dai CIA Leaks, però, i ricercatori hanno individuato numerose analogie, a partire dalle tecniche di offuscamento utilizzate e dai sistemi di crittografia impiegati per le comunicazioni, che prevedevano per esempio l’uso di SSL e AES 32 bit.

La vera “pistola fumante”, però, è rappresentata da un particolare malware che Symantec aveva battezzato al momento della sua scoperta con il nome di Corentry.

Si tratta di un classico trojan, di cui gli analisti hanno individuato diverse versioni nel corso degli anni. Un’evoluzione che appare essere identica a quella di uno dei tool descritti nei documenti del Center for Cyber Intelligence (CCI) di Langley e che nei documenti della CIA pubblicati da WikiLeaks viene chiamato Fluxwire.

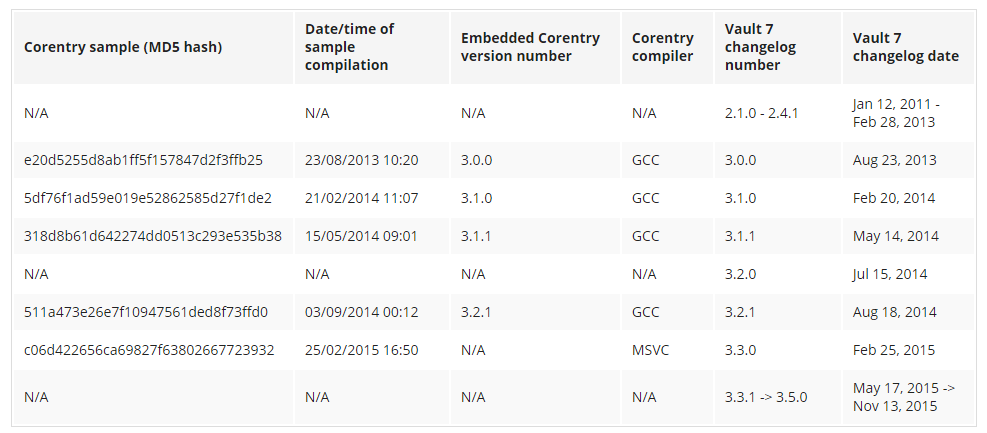

Nella tabella pubblicata da Symantec si può notare come le date delle diverse versioni del malware individuate dalla società di sicurezza coincidano esattamente con lo sviluppo di Fluxwire come è stato registrato nei documenti pubblicati (Vault 7) da WikiLeaks.

In particolare, oltre alla versione del malware, coincidono anche altri aspetti tecnici, come i compilatori utilizzati di volta in volta.

Non che dalle parti di Symantec avessero qualche dubbio sul carattere “governativo” di Longhorn: il gruppo, infatti, utilizzava vulnerabilità zero-day e trojan decisamente sofisticati, prendendo di mira invariabilmente obiettivi istituzionali collegati a governi e organizzazioni internazionali.

Gli stessi malware utilizzati avevano caratteristiche particolari, opportunamente tarate per sfruttare al massimo le vulnerabilità dei sistemi che intendevano colpire. Insomma: si trattava di software “cuciti su misura” per una specifica vittima.

Ora, alla luce delle rivelazioni di WikiLeaks, i (pochi) dubbi si sono dissolti e il collegamento tra Longhorn e i servizi segreti americani sono evidenti. È probabile, però, che questo non rimanga un caso isolato e che in un prossimo futuro scopriremo quali altre azioni portano la firma (nascosta) degli 007 americani.

Articoli correlati

-

La gang di Black Basta sospettata di...

La gang di Black Basta sospettata di...Giu 12, 2024 0

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

3AM, la nuova famiglia ransomware usata...

3AM, la nuova famiglia ransomware usata...Set 14, 2023 0

-

APT15 torna in attività con una nuova...

APT15 torna in attività con una nuova...Giu 22, 2023 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...