Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

Goldeneye: il ransomware che chiede il doppio riscatto

Dic 09, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

Il malware utilizza due sistemi di cifratura che codificano i file e il Master File Table del disco fisso. Ma per liberarsene, le vittime devono pagare due volte il riscatto.

Una delle motivazioni per cui è sempre meglio non pagare i riscatti richiesti dai ransomware è che di un pirata informatico non ci si può mai fidare.

E se qualcuno avesse avuto ancora dei dubbi su questo punto, a spazzarli via ci ha pensato il nuovo ransomware Goldeneye.

Il malware, per il momento, è stato identificato in Germania e viene diffuso attraverso un’email di phishing che sembra provenire da qualcuno che è in cerca di lavoro.

Al messaggio di posta elettronica sono allegati due file: un file PDF (che non contiene malware) e un file di Excel che usa le istruzioni Macro per avviare l’installazione di Goldeneye.

Individuato e analizzato dai ricercatori di Sophos, sotto il profilo tecnico si tratta di un classico cripto-virus. Una volta avviato cifra tutti i file che trova sul disco, rendendoli inaccessibili al legittimo proprietario.

Al suo interno, però, Goldeneye contiene anche una versione modificata di Petya, una vecchia conoscenza del settore che prende di mira il Master File Table (MFT) dell’hard disk per rendere inutilizzabile il computer.

Disco inutilizzabile. Il Master File Table è stato crittografato.

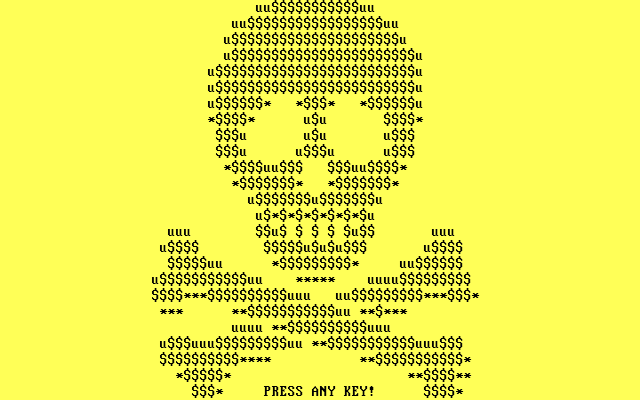

Una volta crittografato il Master File Table, Goldeneye simula un controllo del disco, al termine del quale visualizza un inquietante immagine in ASCII art e una richiesta di riscatto (da pagare in bitcoin) di 1.000 dollari per sbloccare l’hard disk.

Il malcapitato che dovesse decidere di pagare, riceverebbe la chiave per sbloccare il disco fisso e, al riavvio, scoprirebbe… che tutti i file all’interno dell’hard disk sono criptati con un altro algoritmo e un’altra chiave crittografica!

Ad annunciarlo è una seconda richiesta di riscatto che chiede altri 1.000 dollari (sempre in bitcoin) per ottenere la seconda chiave.

Insomma: la classica tecnica usata dai ricattatori, che spesso dimostrano di non accontentarsi di quanto hanno chiesto in prima battuta. Ma quando si ha a che fare con dei criminali (per quanto cyber) che cosa ci si poteva aspettare?

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...