Aggiornamenti recenti Febbraio 12th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

Un sito clone per pubblicare i dati esfiltrati

Gen 10, 2023 Dario Orlandi Attacchi, Gestione dati, Minacce, Minacce, News, Ransomware, RSS 0

Il gruppo BlackCat, noto anche come ALPHV, è un’organizzazione attiva sul fronte del ransomware che tipicamente utilizza questo genere di violazione per estorcere denaro alle vittime.

Il 26 dicembre, il gruppo ha pubblicato su un sito nascosto sulla rete Tor un annuncio in cui dichiarava di aver compromesso una società di servizi finanziari. La vittima non ha accettato le richieste di denaro e quindi i criminali hanno deciso di pubblicare tutti i file rubati.

Fin qui non ci sarebbe molto di cui parlare: si tratta, infatti, di un comportamento ormai molto frequente tra gli operatori ransomware. L’elemento interessante e piuttosto originale è stato il metodo con cui il gruppo criminale ha reso disponibili le informazioni rubate: ha infatti creato e pubblicato un sito che imitava l’aspetto e il nome di dominio del sito originale della vittima.

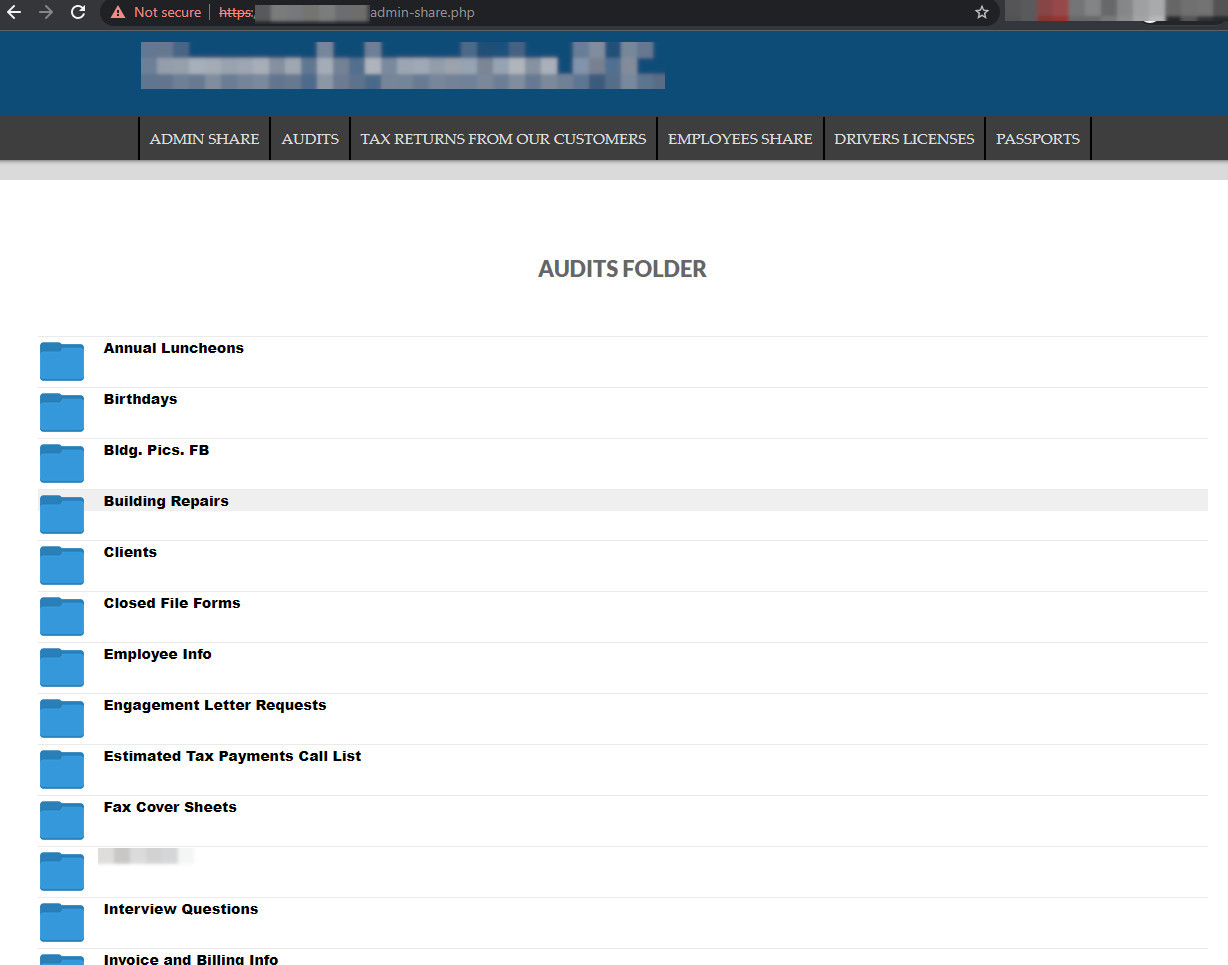

Il sito contraffatto consente l’accesso a tutti i dati esfiltrati (Fonte: BleepingComputer)

Gli attaccanti hanno quindi reso pubbliche le informazioni trafugate utilizzando un sito web in chiaro, per garantire una maggiore pubblicità e facilità d’accesso.

In totale, sul sito si possono trovare 3,5 GB di documenti, tra cui promemoria per il personale, moduli di pagamento, informazioni sui dipendenti, dati su beni e spese, dati finanziari per i partner e scansioni di documenti personali.

Una nuova tendenza

Secondo l’analista Brett Callow di Emsisoft, la condivisione dei dati su un dominio “typosquatted” (ossia utilizzando un indirizzo ortograficamente simile a quello ufficiale) è una preoccupazione maggiore per l’azienda vittima rispetto alla distribuzione dei dati attraverso la rete Tor, che è conosciuta principalmente dalla comunità infosec.

Brett Callow, Threat Analyst di Emsisoft

“Non sarei affatto sorpreso se Alphv avesse tentato di contattare i clienti dell’azienda indirizzandoli a quel sito web”, ha dichiarato Callow.

Questa tattica potrebbe rappresentare l’inizio di una nuova tendenza ed essere utilizzata da altri attori, soprattutto perché i costi di esecuzione sono molto bassi e il danno è certamente notevole.

È presto per avere un’idea chiara su quanto possa essere efficace questo nuovo stratagemma, ma evidentemente espone la violazione a un pubblico più ampio, mettendo la vittima in una posizione più delicata.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source...