Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Log4j, non si fermano i tentativi di exploit

Gen 10, 2023 Dario Orlandi Attacchi, News, RSS, Vulnerabilità 0

A dicembre 2021 veniva comunicata ufficialmente la prima vulnerabilità della libreria Log4j, un sistema di logging per i progetti Java utilizzato da migliaia di progetti software che erano installati su milioni di dispositivi.

È stato un disastro di proporzioni epiche, che ha impegnato a lungo sia Apache, che ha rilasciato diversi aggiornamenti software per mitigare e risolvere il problema, sia i team di sicurezza in tutto il mondo, che hanno dovuto implementare strumenti di mitigazione e andare per proteggere le reti e i flussi di lavoro.

Nozomi Networks ha recentemente pubblicato un blog in cui ripercorre le caratteristiche della vulnerabilità, le attività intraprese nell’immediato e l’impatto di lungo periodo di questo gravissimo problema.

Log4shell entra in scena

La vulnerabilità di Log4j (CVE-2021-44228), chiamata “Log4Shell” e contrassegnata da un punteggio di 10 su 10 del Common Vulnerability Scoring System (CVSS), è altamente sfruttabile e può consentire agli attori malintenzionati di eseguire codici da remoto su server vulnerabili.

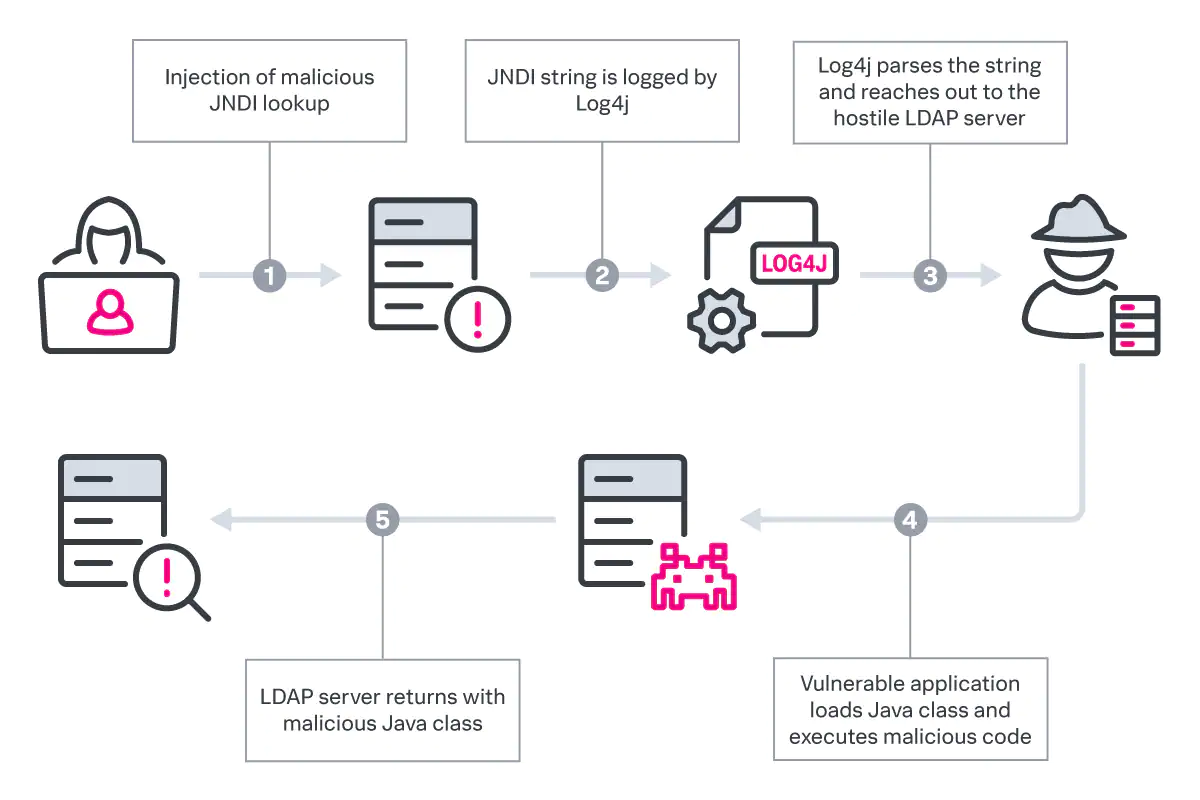

Il diagramma di attacco di Log4Shell (Fonte: Splunk).

Pochi giorni dopo la divulgazione iniziale, è stata individuata un’altra vulnerabilità di Log4j, CVE-2021-45105, che ha introdotto la possibilità di lanciare attacchi di tipo Denial of Service (DoS).

Log4j utilizza una funzione nota come lookup; i due sfruttati da Log4Shell sono il lookup di Java Naming and Directory Interface (JNDI) e l’environment lookup.

Il primo consente agli utenti di accedere a risorse memorizzate in remoto, permettendo di ricercare facilmente le informazioni necessarie per stabilire una connessione.

L’environment lookup invece permette agli utenti di accedere alle variabili ambientali presenti sul computer; ciò significa che tutte le variabili definite dall’utente e accessibili dal computer in uso possono essere consultate attraverso Log4Shell.

Log4j consentiva per default la sostituzione del messaggio; ciò ha permesso agli attori delle minacce di incorporare codici malevoli all’interno di una richiesta, attivando l’esecuzione automatica tramite Log4j senza alcun intervento da parte dell’utente.

Contromisure immediate

Subito dopo la divulgazione di Log4Shell, i ricercatori di sicurezza di Nozomi Networks hanno sviluppato subito regole di pacchetti per identificare potenziali attività Log4shell negli ambienti dei clienti.

Roya Gordon, Security Research Evangelist di Nozomi Networks

Sfruttando la telemetria anonima dei clienti partecipanti, hanno ottenuto preziose informazioni sulla diffusione dei tentativi di exploit di Log4j.

Tra il 16 maggio e il 16 novembre 2022, quindi a diversi mesi di distanza dalla divulgazione della vulnerabilità, l’azienda ha registrato oltre 60.000 tentativi di primo e secondo livello in almeno 14 ambienti dei clienti.

Sulla base dei dati raccolti, sono stati oltre 40.000 i tentativi di sfruttare il lookup JDNI via TCP; gli attaccanti preferiscono TCP rispetto a UDP o HTTP perché questo protocollo consente di stabilire una connessione affidabile con il sistema di destinazione, semplificando lo sfruttamento delle vulnerabilità di sicurezza note.

TCP garantisce inoltre la sicurezza dei dati trasferiti tramite crittografia e autenticazione, consentendo di trasferire i dati senza essere intercettati.

Sebbene vi siano stati tentativi di interrogare LDAPS, RMI e DNS, il bersaglio preferito è di gran lunga LDAP: è un protocollo standardizzato che può essere utilizzato su quasi tutti i sistemi operativi e con moltissimi linguaggi di programmazione.

Articoli correlati

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

-

Due bug LPE consentono di ottenere i...

Due bug LPE consentono di ottenere i...Giu 18, 2025 0

Altro in questa categoria

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...