Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

RTF Template Injection: ecco la nuova tecnica dei gruppi APT

Dic 06, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

Il formato per i documenti di testo si conferma come uno dei vettori di attacco preferiti dai pirati informatici. Come funziona la tecnica di attacco.

Non si tratta di una novità assoluta, ma l’RTF Template Injection rappresenta una strategia che i gruppi di hacker di stato legati a Russia, Cina e India stanno utilizzando con un certo successo per aggirare i sistemi di protezione delle loro vittime.

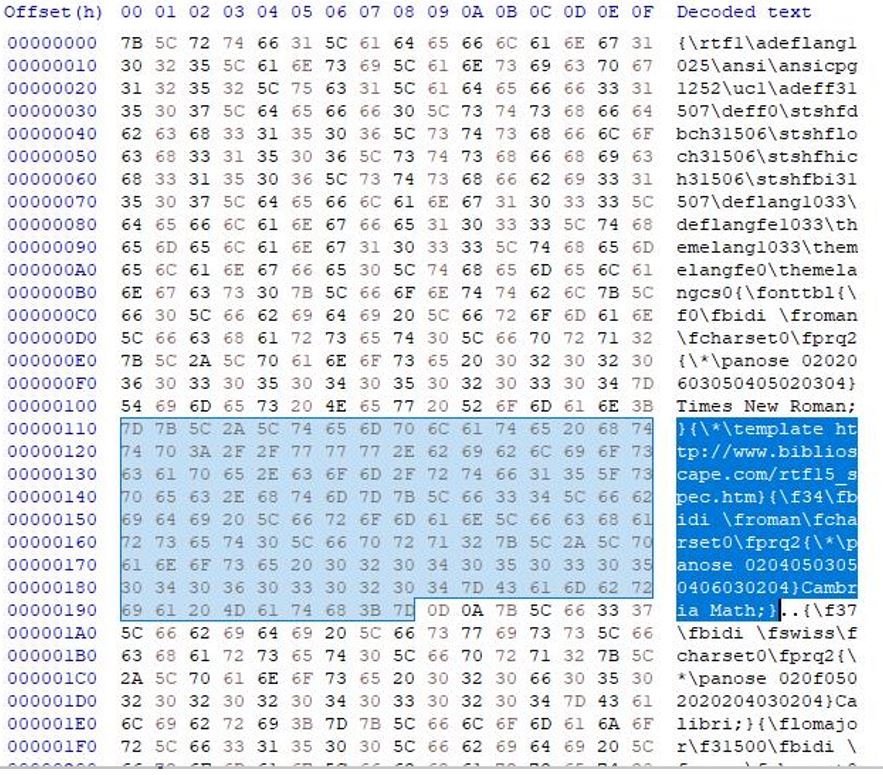

Come spiegano in un report pubblicato su Internet i ricercatori di Proofpoint, lo stratagemma utilizzato dai pirati è quello di usare le funzionalità dei modelli RTF per elaborare il contenuto del file e “trasformarlo” in una URL che avvia il download di un malware.

Non è la prima volta che i file in formato RTF finiscono sotto i riflettori a causa della “malleabilità” dei contenuti e della possibilità che i pirati informatici li utilizzino come vettore di attacco. Secondo gli autori del report, però, questa tecnica sarebbe più semplice da sfruttare rispetto ad altre garantendo, allo stesso tempo, una maggiore efficacia.

In particolare, l’uso di file RTF avrebbe preso piede a partire dalla primavera 2021, quando alcuni gruppi APT (Advanced Persistent Threat) come il team DoNot, che sarebbe stato il primo a utilizzarlo.

In seguito (l’ultimo caso è datato ottobre 2021) lo stratagemma sarebbe stato utilizzato dal gruppo Gamaredon, legato ai servizi segreti di Mosca.

Il caso che gli analisti hanno approfondito maggiormente, però, è quello degli attacchi condotti ai danni di organizzazioni malesi da parte di TA423, che ha consentito di mettere in evidenza anche le tecniche di ingegneria sociale sfruttate di pirati per aggirare i controlli di Word nei confronti dei documenti che contengono componenti attivi come quelli usati nella RTF Template Injection.

Nel dettaglio, il documento è stato “arricchito” da un messaggio apparentemente visualizzato dal software di videoscrittura (ma in realtà integrato nel documento) che invita a consentire l’esecuzione delle macro per superare un problema di compatibilità. Qualcosa di sicuramente già visto, che però mantiene un’indubbia efficacia.

Articoli correlati

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...