Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

La password per i server di SolarWinds era in chiaro su GitHub

Dic 16, 2020 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, Malware, News, RSS, Vulnerabilità 0

Nessuna certezza sul fatto che sia stata usata per l’attacco che ha colpito l’azienda informatica, ma il livello della sicurezza era ridicolo.

Mentre gli esperti di cyber security si danno da fare per capire quali siano i reali contorni dell’attacco hacker che ha preso di mira decine (migliaia?) tra aziende ed enti pubblici, emergono nuovi dettagli sulle modalità con cui i pirati informatici potrebbero aver avuto accesso ai sistemi di SolarWinds.

L’azienda texana, come abbiamo spiegato in questo articolo, è all’origine dell’attacco supply chain che ha permesso ai cyber criminali di inserire il trojan SUNBURST all’interno degli aggiornamenti di Orion, il suo software per la gestione delle infrastrutture IT che sarebbe stato scaricato da 33.000 tra aziende e istituzioni in tutto il mondo.

Ora emergono dettagli su alcuni “piccoli difetti” nei sistemi di sicurezza di SolarWinds, che potrebbero spiegare come sia stato possibile per i pirati introdursi nei suoi sistemi.

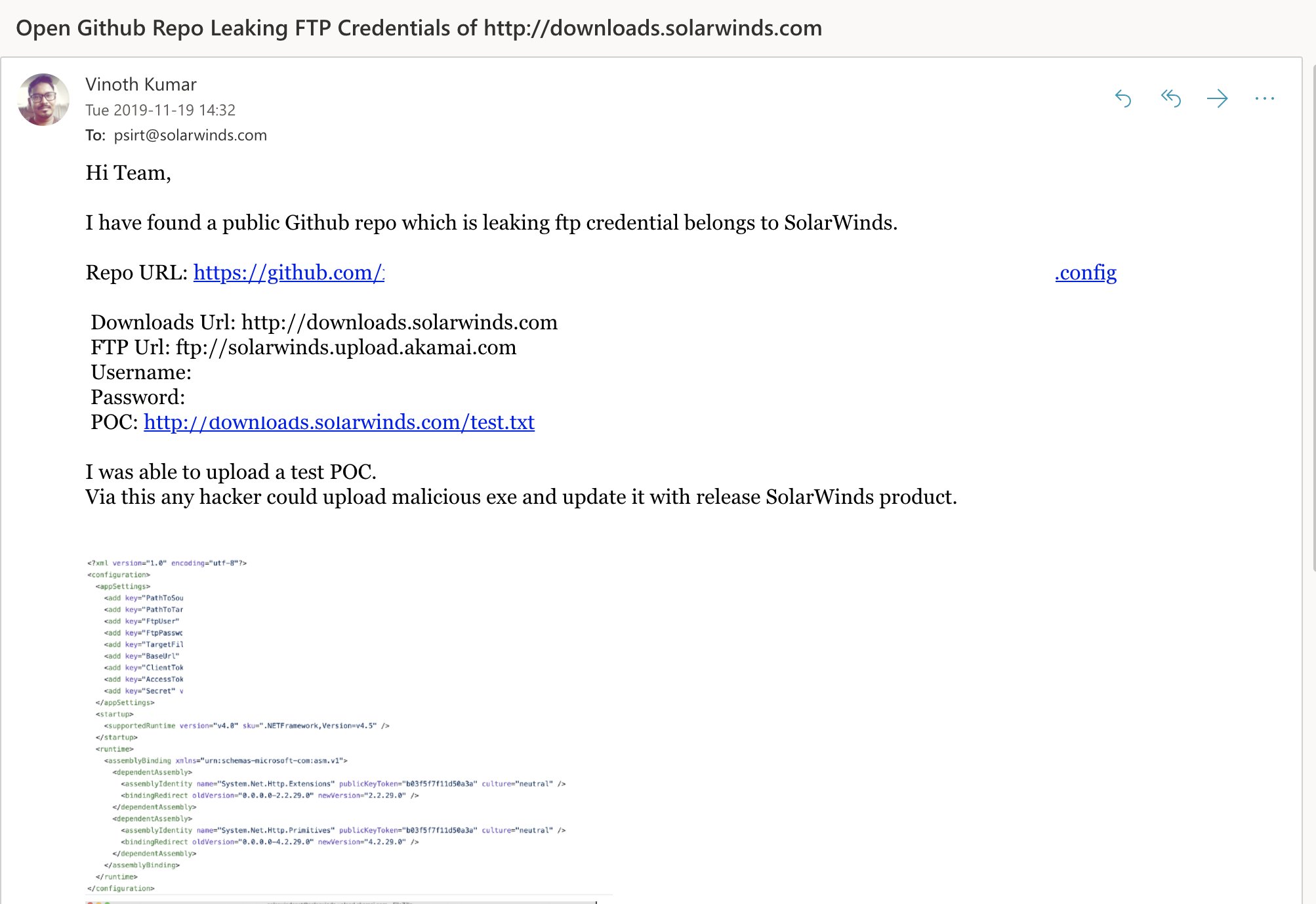

A riportarlo è Vinoth Kumar, un ricercatore che nel novembre 2019 ha segnalato agli amministratori dell’azienda che in un repository su GitHub erano accessibili username e password per il server FTP in cui sono memorizzati gli installer di Orion.

Come se non bastasse, il ricercatore fa notare che la password per l’accesso al servizio di upload degli eseguibili non era proprio aderente alle best practice in tema di credenziali: era infatti “solarwinds123”. Qualcosa che avrebbe potuto indovinare un bambino di 7 anni.

Possibile che i pirati abbiano utilizzato questa password per portare l’attacco? Beh, da un punto di vista cronologico i conti tornano. Secondo Kumar, le credenziali erano accessibili su GitHub già nel giugno 2018.

La prima versione di Orion contenente il malware (2019.4) è stata distribuita da SolarWinds il 5 novembre 2019, due settimane dopo la segnalazione di Kumar.

Insomma: non c’è nessuna certezza, ma è possibile che il più grande attacco hacker degli ultimi 5 anni abbia avuto origine da un errore di configurazione e un banale leak a livello di documentazione.

Articoli correlati

-

TeamViewer conferma: spie russe hanno...

TeamViewer conferma: spie russe hanno...Giu 29, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...