Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Ecco DDG: la prima botnet peer to peer

Apr 10, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

I pirati informatici che la gestiscono hanno sviluppato un sistema di comunicazione tra le macchine infette che la rende estremamente resistente.

Fino a qualche mese fa, la botnet DDG veniva considerata dagli esperti come qualcosa di assolutamente “normale”. I suoi autori, infatti, la utilizzavano per installare crypto-miner su server vulnerabili e controllavano la sua attività attraverso un classico collegamento a un server Command and Control.

Le cose, però, sono cambiate lo scorso febbraio. I ricercatori di Netlab 360 si sono infatti accorti che i cyber-criminali hanno introdotto un cambiamento significativo nell’architettura della rete, abilitando un sistema di comunicazione peer to peer tra le macchine infette.

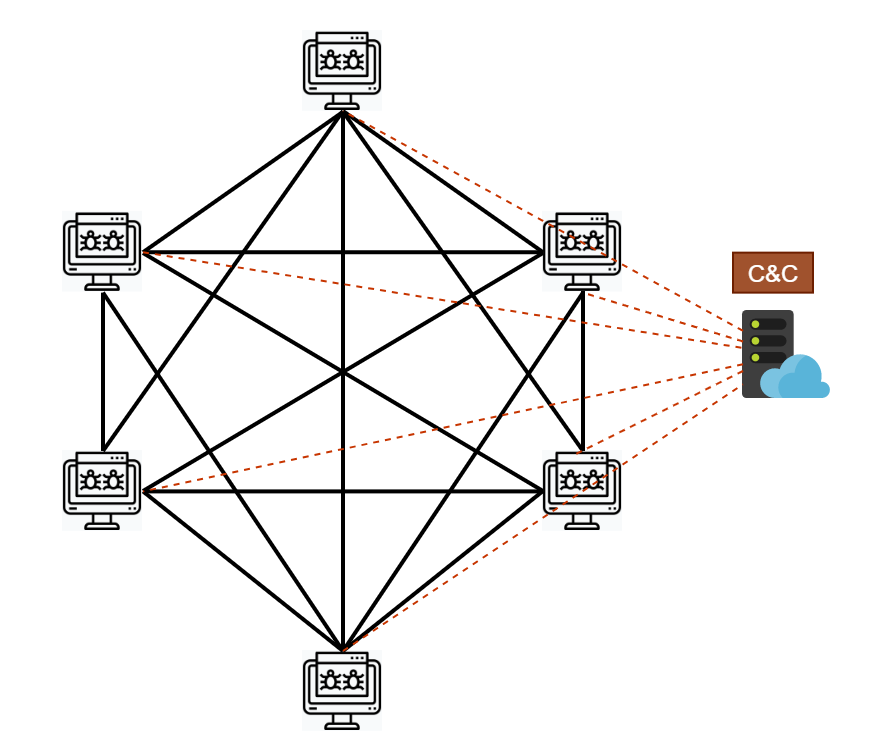

Come spiegano nel loro report (consigliamo di usare un sistema di traduzione verso l’inglese per ottenere un testo abbastanza fedele all’originale) i pirati informatici hanno sviluppato un protocollo proprietario che consente a ogni dispositivo infetto di comunicare con altri 200 bot della rete.

In questo modo, DDG è in grado di sopravvivere anche nel caso in cui il server C&C venisse momentaneamente bloccato e il malware può garantire la sua diffusione e persistenza.

Quello messo in piedi, spiegano i ricercatori, è in realtà un sistema ibrido, in cui le comunicazioni P2P servono come elemento di ridondanza rispetto ai server C&C.

Da un punto di vista tecnico, DDG si diffonde utilizzando un sistema di brute forcing basato su attacchi a dizionario, che fanno leva sull’utilizzo di password “deboli” per l’accesso ai server.

Il database utilizzato dal malware, che viene offuscato attraverso un sistema di crittografia basato su algoritmo AES, comprenderebbe la bellezza di 17.907 password.

Secondo i ricercatori, che sottolineano anche la presenza di un sistema di proxy utilizzato per offuscare le comunicazioni tra i peer, le caratteristiche di DDG permetterebbero alla botnet di diffondersi in maniera inesorabile, forse lenta, ma inesorabile.

Articoli correlati

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

-

Bug in Control Web Panel per Linux:...

Bug in Control Web Panel per Linux:...Gen 25, 2022 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...