Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

La botnet dark_nexus fa strage di dispositivi IoT

Apr 09, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Utilizza un codice copiato da altre botnet, ma i suoi autori hanno introdotto funzionalità e strumenti di attacco innovativi che la rendono più robusta.

La si potrebbe definire “evoluzione della specie”. La comparsa della botnet dark_nexus, infatti, rappresenta un nuovo sviluppo nel campo dei malware che prendono di mira i dispositivi IoT come Mirai e Qbot.

Il malware, che secondo i ricercatori di Bitdefender è stato sviluppato partendo proprio dal codice del celebre Mirai, è stato ripetutamente aggiornato tra dicembre 2019 e aprile 2020, introducendo una serie di funzionalità che lo rendono più potente e robusta rispetto ai suoi predecessori.

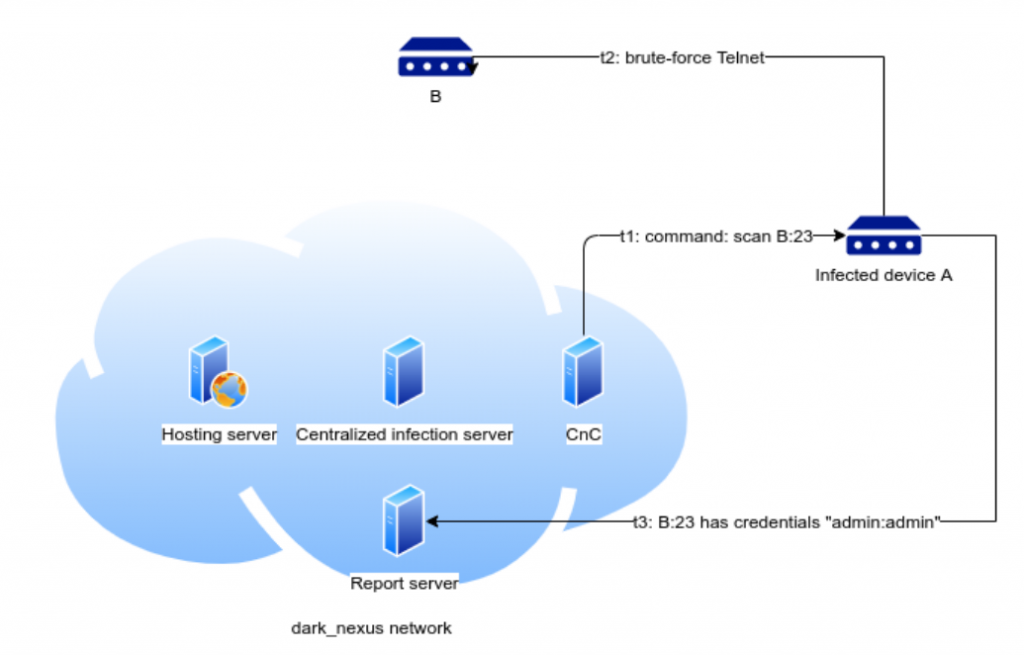

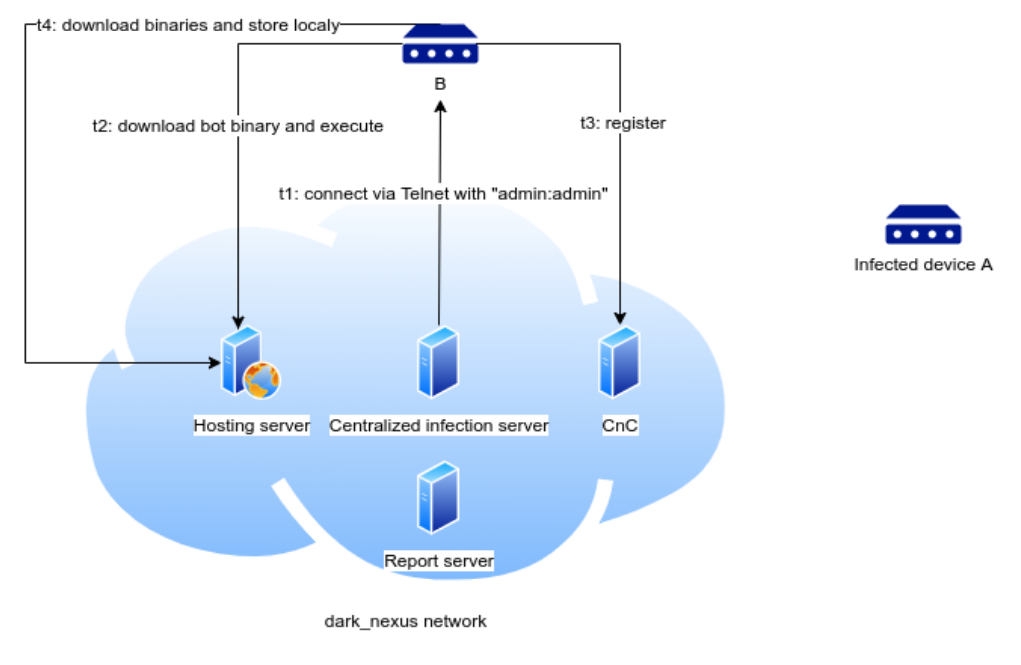

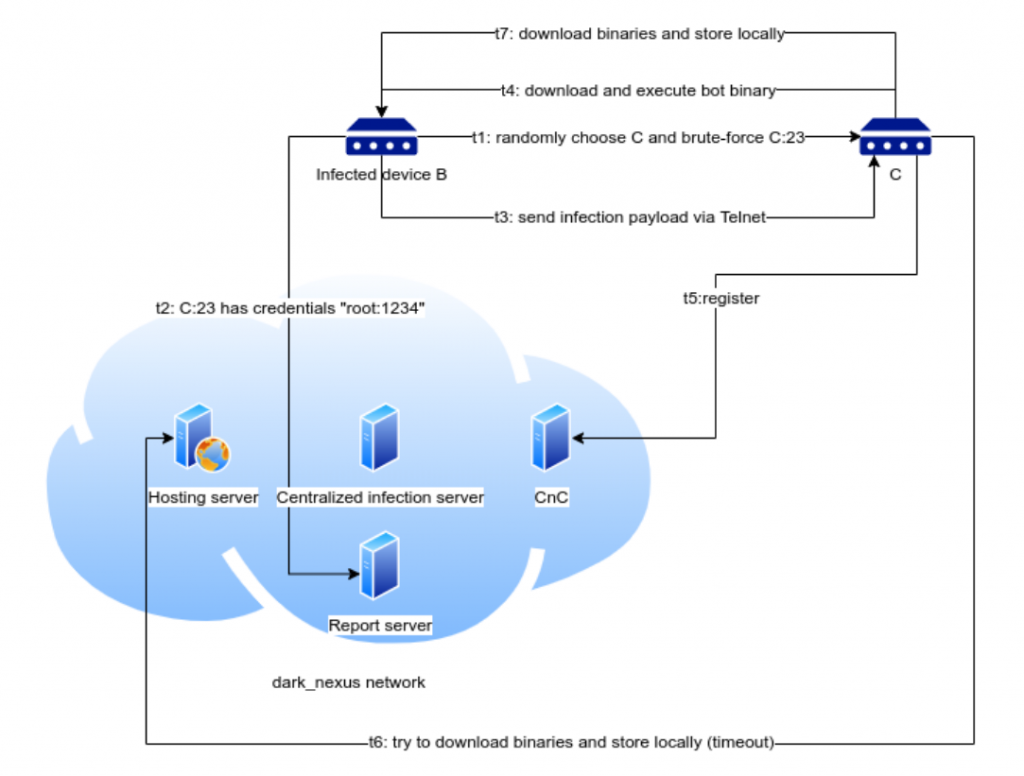

In particolare, si legge nel report, dark_nexus usa due moduli (uno sincrono e uno asincrono) per sfruttare exploit e tecniche di credential stuffing che gli consentono di prendere il controllo dei dispositivi attraverso il collegamento Telnet.

La botnet utilizza poi un payload estremamente specializzato, che viene scelto sulla base delle caratteristiche del dispositivo compromesso. I ricercatori hanno individuato ben 12 varianti, ognuna delle quali è programmata per ottimizzare il funzionamento del malware sullo specifico modello di processore installato.

Gli autori di dark_nexus hanno, come obiettivo, quello di utilizzare le macchine compromesse per portare attacchi DDoS, ma hanno scelto di adottare un sistema di offuscamento che altera la trasmissione dei dati in modo che a una prima analisi sembri normale traffico generato da un browser.

Secondo i ricercatori, le dimensioni della botnet sarebbero ancora piuttosto limitate. Il numero di dispositivi infetti sarebbe infatti di 1.372 bot, principalmente distribuiti tra Brasile, Cina, Sud Corea e Tailandia.

Le caratteristiche di dark_nexus, così come indica anche la frequenza degli aggiornamenti, sono però tali da far pensare che si tratti di un processo in piena fase di sviluppo.

Il rischio, insomma, è che la botnet raggiunga nel giro di qualche settimana dimensioni decisamente maggiori e possa trasformarsi in un problema pari, per impatto sulla rete globale, a quello che ha rappresentato Mirai per lungo tempo.

Articoli correlati

-

IoT, i dispositivi connessi sono ancora...

IoT, i dispositivi connessi sono ancora...Ago 26, 2025 0

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...