Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Botnet e infostealer: Swascan fa il punto sulla sicurezza delle istituzioni finanziarie italiane

Feb 15, 2024 Stefano Silvestri Approfondimenti, Attacchi, Campagne malware, Malware, News, RSS, Scenario 0

Le botnet sono reti di computer infetti controllati da un attaccante, detto “botmaster”. Si formano quando i dispositivi vengono infettati da del malware, spesso attraverso email di phishing o download dannosi. Una volta infetti, i computer diventano dei “bot” controllabili a distanza e collegati a server di comando e controllo.

Le botnet sono utilizzate per varie attività illecite come l’invio di spam, attacchi DDoS, furto di dati, diffusione di malware e mining di criptovalute. Disattivarle è complicato e richiede la collaborazione di più entità nel campo della sicurezza informatica. Spesso, tra l’altro, gli utenti non si rendono conto che i loro dispositivi sono parte di una botnet.

Gli infostealer, d’altra parte, sono malware progettati per rubare dati sensibili da dispositivi compromessi, inclusi dati personali e finanziari, credenziali di accesso e documenti. Operano discretamente, infiltrandosi tramite email infette, download dannosi o sfruttando vulnerabilità del software. Una volta installati, raccolgono informazioni e le inviano silenziosamente a server controllati dagli hacker.

La combinazione di botnet e infostealer consente dunque di orchestrare attacchi complessi e di accedere a un’ampia gamma di informazioni preziose. Secondo l’analisi di Swascan, azienda di cybersecurity italiana parte integrante di Tinexta Cyber (Tinexta S.P.A), su 30 banche tra il 2022 e il 2023 si è registrato un significativo aumento di attacchi causati da infezioni di InfoStealer, con un totale negli ultimi due anni di 48.565 dispositivi compromessi. Più nel dettaglio, si è passati dai 19.806 casi di esfiltrazione di credenziali avvenute tramite InfoStealer nel 2022, ai 28.759 nel 2023.

L’analisi mostra un aumento del 45.2% dei dispositivi infetti e una diminuzione nell’uso di combolist, ossia elenchi di nomi utente e password rubati, spesso utilizzati dai criminali informatici per condurre attacchi di forza bruta o di credential stuffing (riutilizzo di credenziali già usate su altri siti). Secondo Swascan, questo fenomeno segna un cambio nelle strategie degli attaccanti.

Esame dei dispositivi infetti e delle violazioni di dati presso istituzioni finanziarie italiane

L’analisi di Swascan si focalizza sulla valutazione delle minacce informatiche che compromettono la sicurezza dei dati bancari, esaminando tre categorie di botnet: Botnet-internal, Botnet-external e Botnet-other.

Botnet-internal comprende dispositivi infetti all’interno delle banche, dalle quali sono state sottratte credenziali associate a indirizzi email aziendali o per l’accesso a domini e portali interni. Botnet-external riguarda dispositivi esterni infetti, inclusi clienti e visitatori dei siti bancari. Botnet-other include i cookie e i dati di compilazione automatica legati ai domini bancari.

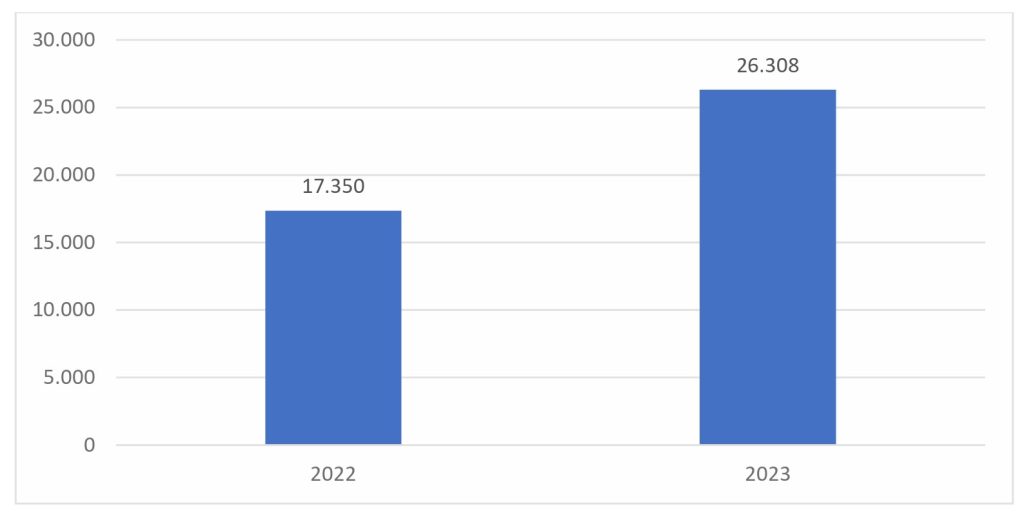

Durante l’analisi del 2022-2023 sulle banche più rilevanti, si è registrato un aumento significativo nel numero di dispositivi infetti, con un totale di 51.971 dispositivi colpiti da Infostealer. Di questi, 17.350 sono stati infettati nel 2022, con un incremento a 26.308 nel 2023 (51.63%).

Dispositivi infetti da cui sono state esfiltrate credenziali (2022-2023). Fonte: Swascan.

I dispositivi infetti (botnet-internal) sono stati in tutto 1243. Di questi, 712 hanno subito il furto di credenziali email aziendali e 531 di credenziali di dominio Active Directory, essenziali per la gestione degli utenti nelle reti aziendali Windows.

L’analisi delle banche meno rilevanti ha identificato 14.184 dispositivi compromessi, inclusi interni ed esterni ai portali bancari. Concentrandosi sui dispositivi da cui sono state rubate le credenziali, il numero totale è di 6.539, con 187 dispositivi interni infetti e 6.352 esterni.

Tra questi 187 casi, sono state sottratte 106 credenziali legate a email aziendali utilizzate per accedere a portali sia interni che esterni alle organizzazioni esaminate e 81 credenziali di account del dominio Active Directo

Data Breach e InfoStealer: trend e impatto sulle banche italiane

Dal 2016, si sono verificati 38.174 data breach che hanno coinvolto utenti interni, con 712 account email colpiti da InfoStealer e 37.462 account email presenti in combolist. Va precisato che questo numero comprende sia gli account aziendali direttamente compromessi dagli InfoStealer sia quelli trovati nelle combolist, contando più volte gli stessi account se presenti in più combolist.

Si è notata una significativa riduzione dei data breach nel 2023, con 2.042 casi, rispetto ai 10.166 del 2022, indicando un calo del 79.8%. Nel 2023, sono state scoperte 1.062 email di utenti interni nelle combolist, una diminuzione dell’88.1% rispetto alle 8.945 email del 2022. Questo suggerisce un cambiamento nella strategia dei criminali informatici, con un maggiore interesse verso le credenziali rubate da InfoStealer.

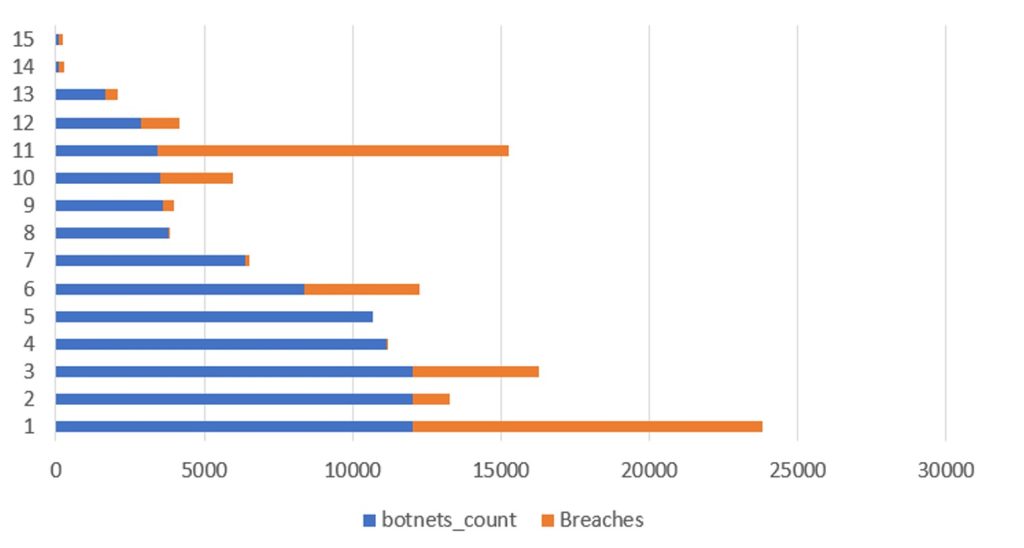

L’analisi sulle 15 banche più rilevanti ha rivelato 51.971 dispositivi infettati da botnet, escludendo i dispositivi con solo cookie e autofill esfiltrati (39.622), per un totale di 91.593 dispositivi compromessi.

I dispositivi compromessi rapportati ai data breaches . Fonte: Swascan.

Anche nelle banche meno rilevanti, si è riscontrato un aumento dei dispositivi compromessi da InfoStealer rispetto alla presenza in combolist. Per queste banche, sono stati identificati 14.184 dispositivi compromessi e 11.318 utenti interni coinvolti in data breach dal 2016. Di questi, 132 data breach appartenevano al 2023 e 710 al 2022.

Il calo nella pubblicazione di combolist è stato notevole anche in questo segmento: nel 2023 sono stati trovati 86 account interni in combolist, contro i 541 del 2022, una diminuzione dell’84.1%. Questo andamento confermerebbe la tesi di un cambiamento nelle strategie degli attaccanti e sottolinea l’importanza di rafforzare le difese contro le crescenti minacce informatiche.

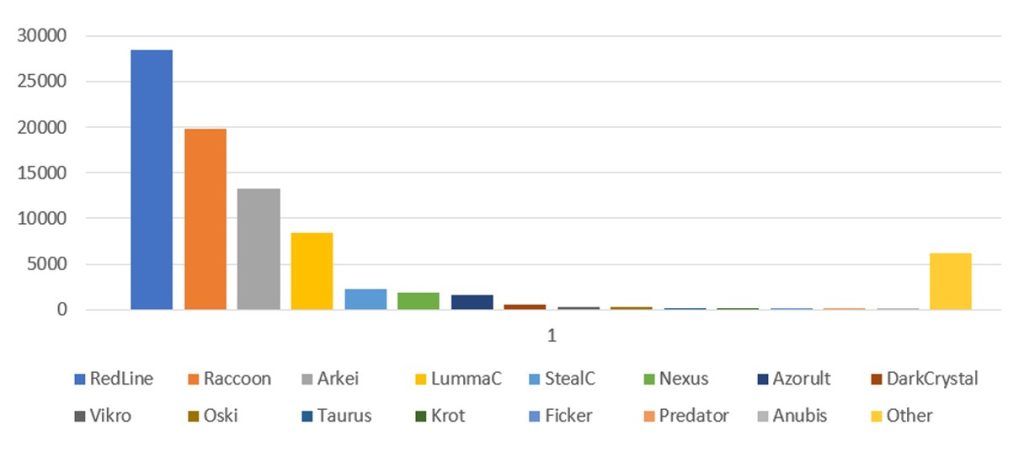

L’ascesa dei malware-as-a-service: focus sui principali infoStealer nelle banche

L’analisi di Swascan fornisce una panoramica approfondita sui principali InfoStealer rilevati, identificando 15 tipi di malware, tra cui Anubis, Krot e Azorult che hanno colpito le banche. Delle 58.510 credenziali bancarie sottratte, la maggior parte è stata rubata da questi InfoStealer. In particolare, Redline si è distinto come il più dannoso, seguito da Raccoon e Arkei.

Il crescente utilizzo degli InfoStealer nei forum underground sottolinea come questi malware vengano commercializzati come Malware-as-a-Service (MaaS), con diversi livelli di abbonamento per adattarsi alle esigenze degli utenti. LummaStealer, per esempio, offre diverse opzioni, dal livello “Esperto” ($250 al mese) al “Corporate” ($1000 al mese). Questi malware sono noti per essere difficili da rilevare e funzionare su architetture ARM e Intel, aumentando il rischio di infezioni su dispositivi vari.

Ecco gli infostealer pù utilizzati per esfiltrare dati dalle 15 banche classificate come rilevanti. Fonte: Swascan.

I thread di vendita di questi malware sono costantemente aggiornati, con post regolari sugli aggiornamenti del prodotto e su nuove funzionalità come, ad esempio, eludere Windows Defender o esfiltrare i cookie dagli account Google. La facilità di accesso a questi malware sofisticati sta aumentando il numero di dispositivi infetti a livello globale.

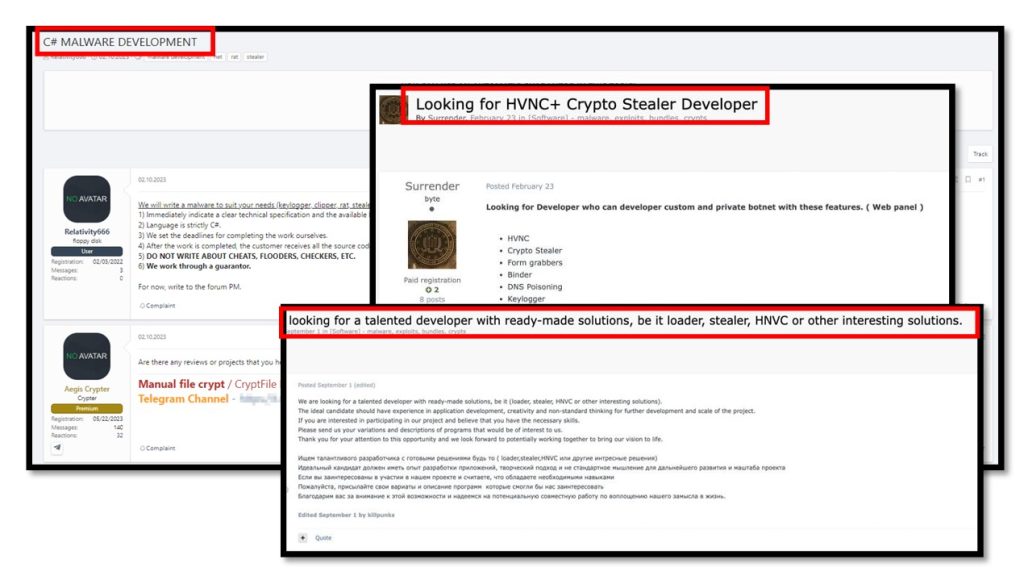

I criminali informatici stanno anche reclutando nuovi membri e offrendo servizi personalizzati per soddisfare esigenze specifiche, indicando un ecosistema criminale in rapida evoluzione.

Evoluzione e rischi del cybercrime moderno

L’indagine sul crimine informatico evidenzia una notevole evoluzione del cyber crime che sta diventando sempre più accessibile e diffuso, quasi come un prodotto di massa.

Questo è dovuto alla democratizzazione dell’accesso a strumenti e competenze specializzate nel campo informatico, in particolare con la rapida espansione degli InfoStealer as a Service. Tale evoluzione rende possibile per un ampio spettro di utenti, anche meno esperti, utilizzare risorse criminali informatiche.

Swascan prevede un aumento nell’uso degli InfoStealer, parallelo alle campagne di phishing, con metodi combinati di ingegneria sociale e strumenti avanzati che potrebbero incrementare l’efficacia degli attacchi e mettere a rischio la sicurezza delle informazioni sensibili. Si prospetta dunque un futuro in cui i malware tipo InfoStealer continueranno a diffondersi, con una particolare attenzione al 2024.

Alcuni esempi di post pubblicati su un noto forum underground dove gli sviluppatori mettono a disposizione le proprie competenze per sviluppare malware. Fonte: Swascan.

La situazione è preoccupante, similmente a quanto osservato con l’epidemia di ransomware tra il 2020 e il 2023. Si nota che non solo gli InfoStealer sono facilmente accessibili anche per criminali meno esperti, ma anche il codice infrastrutturale dei malware è disponibile, permettendo ai criminali più qualificati di creare varianti personalizzate e difficili da rintracciare.

Questo fenomeno è accompagnato da un aumento delle competenze nel Deep e Dark Web che potrebbe intensificare la diffusione delle minacce informatiche. Il passaggio dall’uso delle combolist alla diffusione dei log degli InfoStealer indica un cambiamento nelle strategie degli attaccanti, evidenziando la necessità per le organizzazioni di implementare difese più robuste e misure di sicurezza avanzate.

Per ridurre al minimo i danni causati dai crescenti pericoli informatici, sarà essenziale usare una strategia completa e ben coordinata che consideri ogni aspetto della sicurezza dei computer e delle informazioni.

Articoli correlati

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Fog ransomware, un ransomware anomalo a...

Fog ransomware, un ransomware anomalo a...Giu 17, 2025 0

-

Torna l’incubo BADBOX 2.0:...

Torna l’incubo BADBOX 2.0:...Giu 06, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...