Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

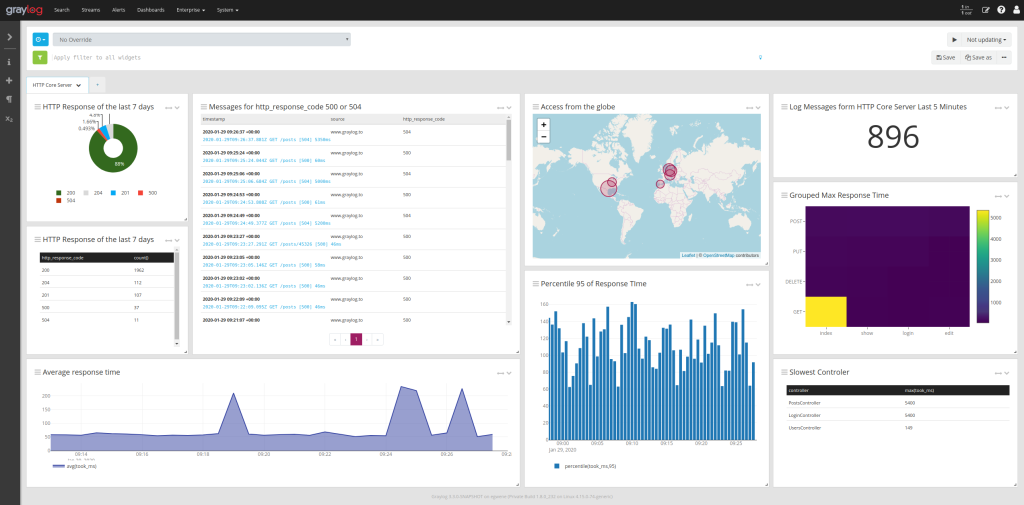

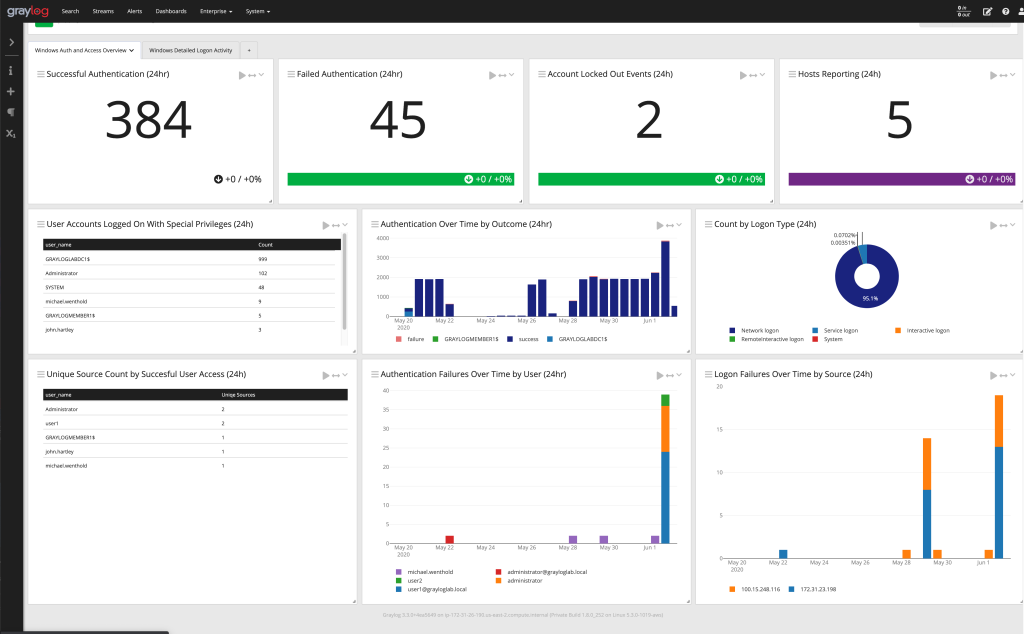

Graylog: piattaforma di Gestione dei Log Open Source

Dic 27, 2023 Francesco Guiducci Security bITs 0

La gestione dei log è una componente critica per qualsiasi infrastruttura IT, direi quasi imprescindibile.

Graylog si è affermato come una soluzione open-source molto versatile per la raccolta, l’analisi e la visualizzazione dei log della propria infrastruttura.

Se vi state chiedendo quale sia la differenza tra un log collector e un SIEM, possiamo riassumerla così:

il Log Collector è centrato sulla raccolta e sull’inoltro dei log, il SIEM si estende ulteriormente integrando analisi avanzate, correlazione degli eventi e funzionalità di risposta agli incidenti per fornire una soluzione completa di gestione delle informazioni e degli eventi di sicurezza.

Spesso, in un’architettura di sicurezza completa, un Log Collector può essere utilizzato come componente di base per raccogliere log e inoltrarli a un SIEM per un’analisi più approfondita.

L’ architettura di Graylog

Graylog è composto da diversi componenti che collaborano per fornire una soluzione completa di gestione dei log. I principali componenti includono:

Server Graylog ovvero il cuore della piattaforma che gestisce la raccolta e l’elaborazione dei log. Utilizza Elasticsearch come backend per l’archiviazione dei dati e MongoDB per la gestione delle configurazioni.

Elasticsearch utilizzato come motore di ricerca per l’archiviazione e il recupero dei dati di log. Elasticsearch offre prestazioni elevate e la capacità di scalare orizzontalmente per gestire grandi volumi di dati.

MongoDB per la memorizzazione delle configurazioni di Graylog. Questo database NoSQL fornisce flessibilità nella gestione delle informazioni di configurazione.

Interfaccia Utente Web che fornisce agli utenti un modo intuitivo per esplorare e analizzare i dati di log. Supporta la creazione di dashboard personalizzate e offre strumenti per la visualizzazione dei dati.

Collectors ovvero agenti installati su server remoti per raccogliere e inviare i log al server Graylog. Questi agenti semplificano la distribuzione e la gestione della raccolta dei log su diversi sistemi.

Per raccogliere i log possiamo scaricare diversi agenti di terze parti, come Solarwind o NXLog, installandoli sulle macchine per le quali vogliamo recuperare i log di sistema.

Implementazione e Configurazione

L’implementazione di Graylog può essere adattata alle esigenze specifiche dell’ambiente IT. Alcuni passaggi chiave includono:

- L’ installazione del Server Graylog

dopo aver soddisfatto i requisiti di sistema, l’installazione del server Graylog coinvolge la configurazione di Elasticsearch e MongoDB, seguita dall’installazione del server Graylog stesso. - La configurazione dei Collector

I collector vengono configurati per raccogliere i log da diverse fonti. Ogni collector può essere personalizzato per specificare quali log raccogliere e come inviarli al server Graylog. Ogni collector ha le sue configurazioni specifiche, quindi in base a quelli che andrete a scaricare, dovrete leggere le guide. - Definizione degli Input

Graylog utilizza gli “input” per definire le fonti di log. Gli input possono essere configurati per accettare log tramite protocolli come Syslog, GELF (Graylog Extended Log Format), o altri formati. - Creazione di Estrazioni

Le estrazioni consentono di analizzare i dati di log in modo più dettagliato, e Graylog supporta l’uso di espressioni regolari e altre tecniche per estrarre informazioni specifiche dai log.

Analisi Avanzata e Allarmi

Una delle forze di Graylog è la sua capacità di supportare l’analisi avanzata dei log. Gli utenti possono eseguire query complesse, utilizzare operatori logici e creare filtri per estrarre informazioni rilevanti dai dati di log.

Inoltre, è possibile definire allarmi che notificano gli amministratori quando determinate condizioni vengono soddisfatte, consentendo una risposta rapida a eventi critici.

Graylog rappresenta una soluzione robusta per la gestione dei log in ambienti IT complessi. La sua architettura modulare, l’ampia gamma di funzionalità e la flessibilità nella configurazione lo rendono adatto per organizzazioni di varie dimensioni.

Implementare Graylog non solo semplifica la raccolta dei log, ma offre anche una piattaforma per l’analisi avanzata e la visualizzazione dei dati di log, contribuendo a migliorare la sicurezza e le prestazioni dei sistemi informativi.

Potete trovare un tutorial completo su graylog nel canale CyberPillole Guida a GrayLog: installare e configurare questo ottimo software per il log collection & Management – YouTube

Articolo a cura di Francesco Guiducci | LinkedIn | YouTube

Articoli correlati

Altro in questa categoria

-

LDAP e LDAPS: l’importanza della...

LDAP e LDAPS: l’importanza della...Mar 04, 2024 0

-

Active Directory e PAM:...

Active Directory e PAM:...Feb 26, 2024 0

-

SPF, DKIM, DMARC: la triade dei...

SPF, DKIM, DMARC: la triade dei...Feb 09, 2024 0

-

Gestione dei Sistemi IT: Un...

Gestione dei Sistemi IT: Un...Gen 29, 2024 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...