Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Zero-day in calo nel 2022, ma cresce la varietà

Mar 24, 2023 Dario Orlandi Approfondimenti, RSS, Scenario, Vulnerabilità 0

Mandiant ha presentato una nuova ricerca che analizza le vulnerabilità zero-day identificate nel corso del 2022. Secondo il report, analizzando l’andamento del settore nel 2022 si può notare che sia le tipologie di software attaccate, sia la varietà degli aggressori si sono evolute e ampliate.

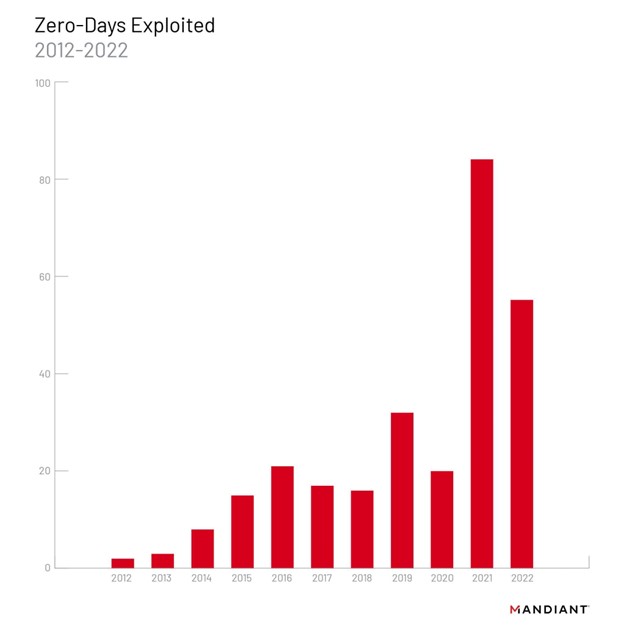

Lo scorso anno Mandiant ha identificato 55 vulnerabilità zero-day, con un calo rispetto alle 81 del 2021 ma comunque un aumento del 200% rispetto al 2020.

Fonte: Mandiant

La diminuzione degli zero-day nel 2020 potrebbe essere stata influenzata dalla pandemia, che ha rallentato i meccanismi di segnalazione e divulgazione delle vulnerabilità e ha ridotto la capacità dei difensori di rilevare le attività di sfruttamento.

Nel 2021, al contrario, le informative di Apple e Android hanno incluso maggiori informazioni sullo sfruttamento delle vulnerabilità, contribuendo all’aumento delle vulnerabilità zero-day.

Mandiant prevede che la tendenza a lungo termine per lo sfruttamento degli zero-day continuerà ad aumentare, sia pure con alcune fluttuazioni di anno in anno, poiché gli attaccanti sono alla ricerca di furtività e facilità di sfruttamento, due caratteristiche che gli zero-day possono fornire.

La varietà degli attori che sfruttano le vulnerabilità zero-day si è ampliata, così come le tipologie di software prese di mira, che sono arrivate a comprendere i dispositivi Internet of Things (IoT) e le soluzioni cloud.

Fonte: Mandiant

Una preda ambita

Secondo il rapporto, gli aggressori continueranno a cercare e sfruttare le vulnerabilità zero-day, poiché queste offrono un notevole vantaggio tattico e sono difficili da rilevare. La migrazione verso soluzioni cloud potrebbe alterare questa tendenza, poiché i fornitori cloud possono creare e distribuire patch in modo rapido ed efficiente.

Tuttavia, i fornitori cloud hanno storicamente scelto di non divulgare le vulnerabilità dei prodotti cloud pubblicamente, il che potrebbe influire sul conteggio degli zero-day.

Mandiant consiglia alle aziende di stabilire le priorità delle patch in base alla loro specifica situazione e di analizzare gli aggressori che prendono di mira la loro area geografica o il loro settore, le tattiche utilizzate dagli aggressori e i prodotti in uso che offrono la maggiore superficie di attacco.

Fonte: Mandiant

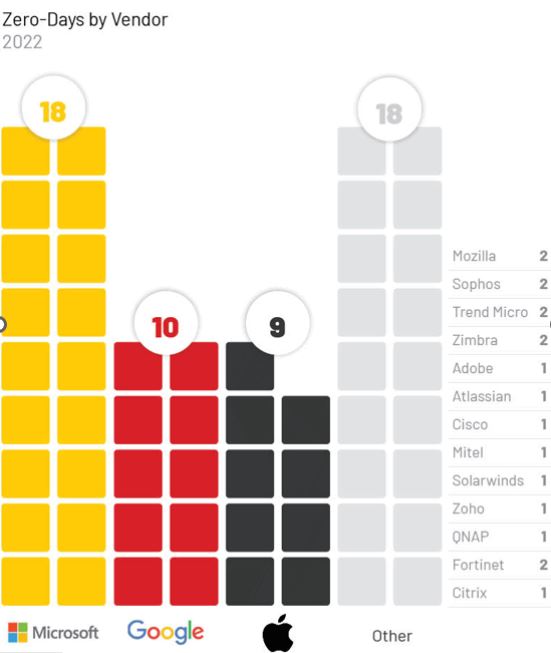

Inoltre, poiché Microsoft, Google ed Apple sono i fornitori più impattati, è fondamentale configurare correttamente i prodotti e adottare le migliori pratiche come la segmentazione della rete e la restrizione dei privilegi di accesso.

I team di sicurezza devono comunque valutare i rischi derivanti da tutti i fornitori di software e monitorare l’intera superficie di attacco, poiché il 25-30% delle vulnerabilità zero-day ha colpito fornitori diversi dai tre principali nel 2021 e 2022.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Prompt injection indiretta, Google...

Prompt injection indiretta, Google...Giu 24, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

Altro in questa categoria

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...