Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il ransomware ESXiArgs spaventa l’opinione pubblica

Feb 06, 2023 Dario Orlandi Attacchi, Minacce, News, Ransomware, RSS 0

A partire da venerdì 3 febbraio, una nuova campagna ransomware ha colpito molti server VMware ESXi in tutto il mondo sfruttando le vulnerabilità di sicurezza CVE-2021-21972 e CVE-2021-21974, categorizzate come critiche (con punteggio di 9.8 e 8.8 su 10 nella scala Cvss).

Le vulnerabilità interessano i sistemi ESXi 6.5.x, 6.7.x e 7.x e possono essere sfruttate per creare un overflow nel servizio OpenSLP, che viene poi utilizzato da attori malintenzionati per eseguire codice arbitrario. Il problema è in realtà stato risolto con una patch distribuita da VMware quasi due anni or sono, il 23 febbraio 2021.

Per bloccare gli attacchi gli amministratori possono disabilitare il servizio Service Location Protocol (SLP) sui sistemi vulnerabili, ma la soluzione definitiva è naturalmente quella di aggiornare i sistemi.

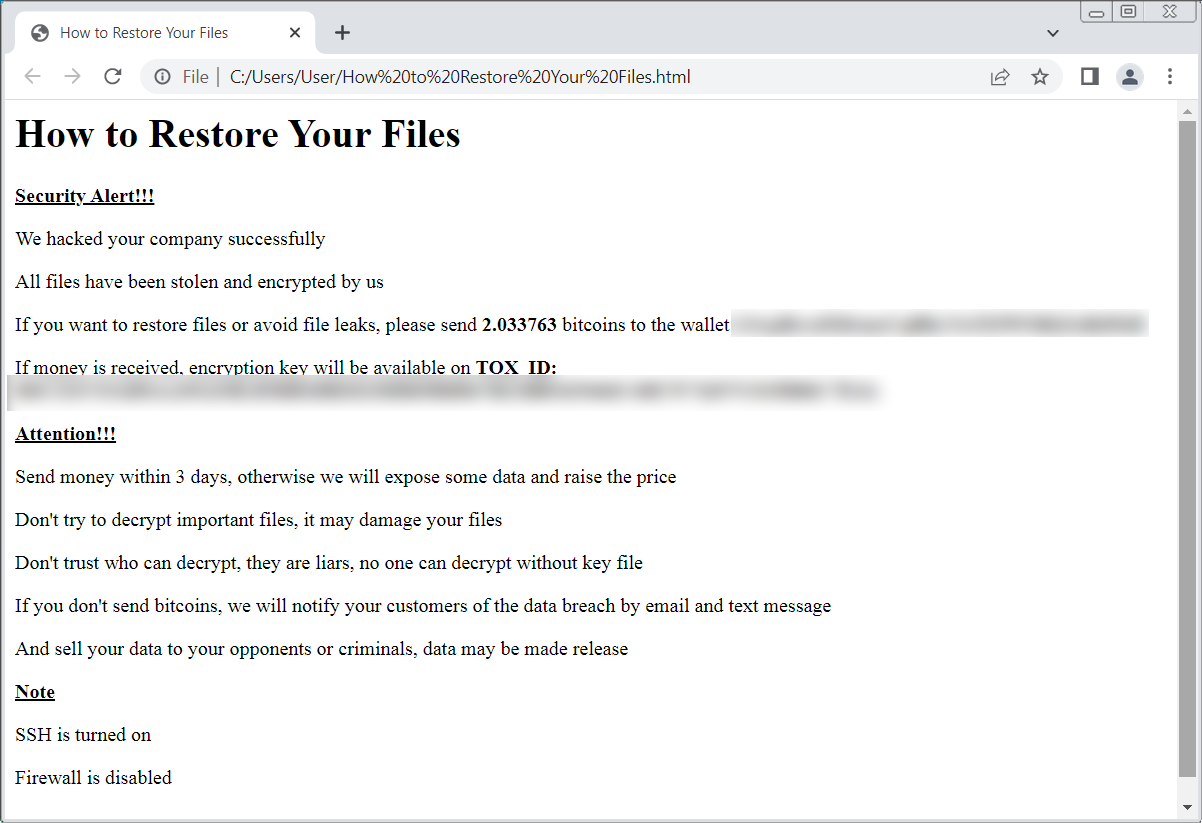

Alcune dichiarazioni a caldo provenienti dalla Francia, e in particolare dal provider OVHcloud, hanno in un primo tempo associato gli attacchi al ransomware Nevada, ma le richieste di riscatto pubblicate sembrano provenire da una nuova famiglia di malware, che è stata denominata ESXiArgs.

Fonte: BleepingComputer

Siamo sotto attacco?

La campagna ha avuto una vasta eco mediatica in Italia, dove sono stati dipinti scenari piuttosto allarmistici che hanno portato il Governo a convocare nella mattinata del 6 febbraio i vertici dell’Agenzia per la cybersicurezza e del Dipartimento informazione e sicurezza.

Da quanto emerge, l’attacco non sembra particolarmente innovativo e neppure troppo sofisticato: sono però molti i server colpiti a livello mondiale, in particolare in Francia. Una ricerca tramite Censys riporta oltre 3.200 risultati, di cui oltre un terzo si trovano appunto in territorio francese.

Seguono poi gli Stati Uniti, la Germania e il Canada, mentre l’Italia è molto più indietro: sempre stando alla rilevazione Censys, i sistemi coinvolti nel nostro Paese sono 20 contro 1.213 individuati in Francia.

Questa ricerca naturalmente potrebbe non individuare tutti i sistemi coinvolti, ma dalle informazioni disponibili non sembra che l’attacco abbia colpito su vasta scala nel nostro Paese, e neppure che abbia avuto l’Italia come bersaglio principale.

Quello che emerge ancora una volta da questa vicenda, al di là degli aspetti sensazionalistici, è un’attenzione insufficiente alla sicurezza e all’implementazione di buone pratiche; migliaia di sistemi violati sfruttando vulnerabilità note e risolte da quasi due anni indicano che c’è ancora molto lavoro da fare.

Articoli correlati

-

I ransomware contro le appliance ESXi...

I ransomware contro le appliance ESXi...Gen 28, 2025 0

-

Scoperta una variante Linux del...

Scoperta una variante Linux del...Lug 22, 2024 0

-

Disinstallate subito EAP di VMware: il...

Disinstallate subito EAP di VMware: il...Feb 21, 2024 0

-

CISA aggiunge vulnerabilità già...

CISA aggiunge vulnerabilità già...Giu 26, 2023 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...