Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Ecco PseudoManuscrypt: il tool di spionaggio derivato dal gruppo Lazarus

Dic 17, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Individuata un’ondata di attacchi che usa un malware simile a quello sviluppato dal gruppo APT legato al governo della Corea del Nord.

Non si può dire che il gruppo Lazarus non sappia fare le cose in grande: stando alle attribuzioni ufficiali, ai pirati nordcoreani sarebbero da ricondurre attacchi come quello di WannaCry, la violazione dei sistemi di Sony e la (tentata) mega-truffa dai danni della Banca Nazionale del Bangladesh.

Nel caso di PseudoManuscrypt, però, i pirati legati al governo nordcoreano potrebbero non avere alcuna responsabilità.

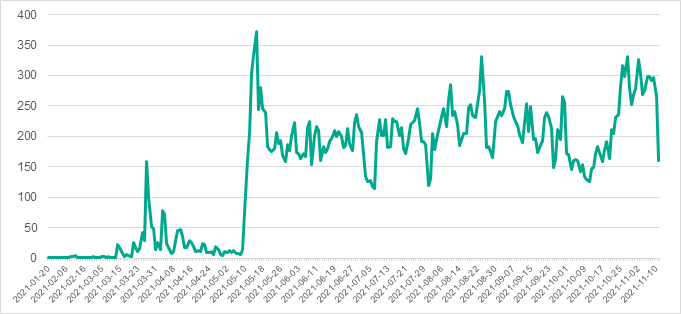

Secondo quanto riportano i ricercatori di Kaspersky, il malware è stato individuato lo scorso gennaio (con un picco di diffusione a giugno) e avrebbe colpito più di 35.000 computer in 195 paesi diversi.

Il nome PseudoManuscrypt, è stato scelto a causa delle somiglianze con Manuscrypt, un “impianto” utilizzato in passato da Lazarus.

Tuttavia, tenuto conto del gran numero di vittime e della mancanza di un focus definito, dalle parti di Kaspersky non collegano la campagna direttamente a Lazarus o ad altri gruppi APT (Advanced Persistent Threat) conosciuti.

Il nuovo malware, in realtà, condivide con il predecessore alcune caratteristiche peculiari, come l’utilizzo di un protocollo di comunicazione verso i server Command and Control piuttosto raro, usato appunto da Lazarus.

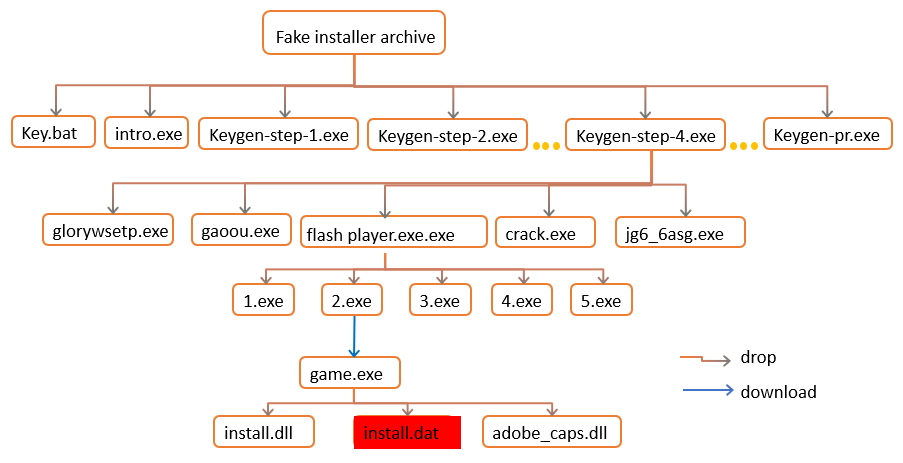

Il modus operandi dei pirati che stanno usando PseudoManuscrypt, però, diverge da quello di un gruppo APT. Come si legge nel report, il trojan è stato diffuso in una prima fase attraverso falsi installer di software pirata, alcuni dei quali utilizzati nel settore industriale.

In seguito, però, i cyber criminali hanno cominciato a sfruttare come vettore di attacco la botnet Glupteba, nota per fornire un servizio “Malware as a Service”.

Insomma: il contesto in cui si muove PseudoManuscrypt è decisamente orientato al comune cyber crimine e non a quel settore specifico di “hacking di stato” di cui fa parte il gruppo Lazarus.

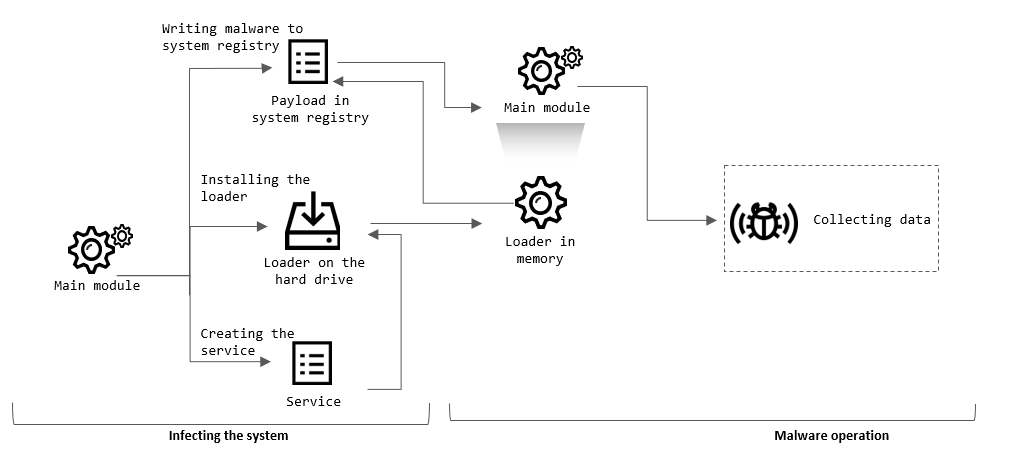

Le caratteristiche del malware rimangono quelle di un classico tool di spionaggio: capacità di registrare il testo digitato sul dispositivo compromesso, copiare gli appunti, rubare le credenziali di autenticazione VPN e RDP, catturare screenshot e simili.

Stando all’analisi dei ricercatori, gli autori del malware si concentrerebbero sul settore ingegneristico e questo, insieme alle peculiarità della prima fase di diffusione del malware, farebbero pensare a un gruppo specializzato in spionaggio industriale.

Articoli correlati

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

ESET APT report: crescono gli attacchi...

ESET APT report: crescono gli attacchi...Mag 20, 2025 0

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Attacchi silenziosi ai server Exchange:...

Attacchi silenziosi ai server Exchange:...Giu 24, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...