Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

Raffica di bug per i dispositivi IoT

Ago 18, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Vulnerabilità negli SDK di Realtek e nella piattaforma cloud di Kalay: milioni di device della “Internet of Things” sono a rischio attacco.

Nessuna pace per il mondo IoT: nel giro di pochi giorni è emersa infatti una serie di vulnerabilità che mettono a rischio milioni di dispositivi di ogni genere.

Il primo pacchetto di bug riguarda gli SDK (Software Development Kit) di Realtek, una delle aziende che fornisce la maggior parte dei componenti per l’assemblaggio di dispositivi “smart”.

Come segnalato dalla stessa azienda in un report pubblicato su Internet, le vulnerabilità che interessano i device di numerosi produttori tra cui AIgital; ASUSTek; Beeline; Belkin; Buffalo; D-Link; Edimax; Huawei; LG; Logitech; MT-Link; Netis; Netgear; Occtel; PATECH; TCL; Sitecom; TCL; ZTE e Zyxel, sono quattro.

Si tratta di falle che riguardano la configurazione Wi-Fi e i protocolli UDP e HTTP, che comportano la possibilità di indurre un buffer overflow sui dispositivi vulnerabili.

I bug nei pacchetti di sviluppo (CVE-2021-35392; CVE-2021-35393; CVE-2021-35394 e CVE-2021-35395) interessano centinaia di migliaia di dispositivi e, come spiegano nel loro report i ricercatori di IoT Inspector, la loro presenza apre la strada ad attacchi che consentirebbero di prendere il completo controllo dei device.

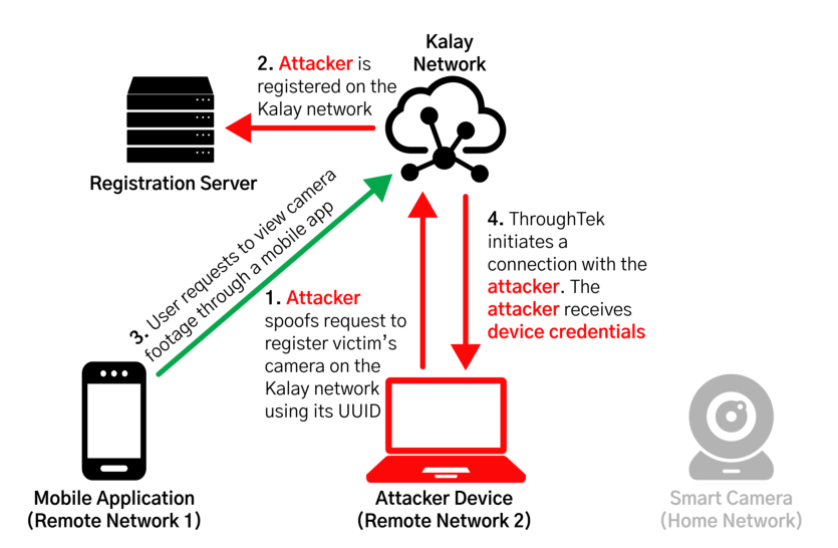

Il secondo allarme riguarda Kalay, la piattaforma cloud utilizzata da Through Tek per la gestione in remoto dei dispositivi IoT.

In questo caso la vulnerabilità è una sola (CVE-2021-28372) ma sufficientemente grave da mettere a rischio milioni di dispositivi IoT che potrebbero essere utilizzati per spiare a distanza i legittimi proprietari.

Nel report pubblicato su Internet dai ricercatori di Mandiant, emerge come la falla di sicurezza sia stata scoperta alla fine del 2020, ma la sua esistenza sia stata resa pubblica solo ora a causa della complessità legata al processo di patching.

Stando ai dati forniti dalla stessa Through Tek, infatti, la piattaforma gestisce oltre 83 milioni di dispositivi e più di un miliardo di connessioni al mese.

Numeri impressionanti, che alla luce delle caratteristcihe del bug avrebbero potuto portare a un vero disastro in caso di sfruttamento di un eventuale exploit. La falla, infatti, consentirebbe sia di dirottare i collegamenti, sia di utilizzare le credenziali di accesso per prendere il controllo del dispositivo.

La tecnica, in pratica, sfrutta la possibilità di utilizzare l’identificativo di un dispositivo per registrare un nuovo device che sovrascrive quello originale. In questo modo, il pirata informatico può sottrarre le credenziali di accesso dell’utente legittimo e prendere il controllo dell’account.

Il bug è stato corretto con la versione 3.1.10 del software di controllo, ma gli esperti suggeriscono anche di attivare le funzionalità DTLS, che protegge i dati in transito, e AuthKey, che aggiunge un livello adizionale di protezione nell’autenticazione.

Articoli correlati

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

-

La quasi totalità degli attacchi a...

La quasi totalità degli attacchi a...Lug 09, 2024 0

Altro in questa categoria

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...