Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Attenzione all’attacco phishing tramite Google Docs

Giu 18, 2021 Marco Schiaffino Attacchi, In evidenza, News, Phishing, RSS 0

La tecnica sfrutta il servizio Google per trarre in inganno le potenziali vittime allo scopo di rubare le credenziali di accesso. Ecco come funziona.

Sfruttare Google come paravento per un attacco di phishing? La strategia adottata da un gruppo di pirati informatici utilizza il servizio Google Docs come vettore di attacco per rubare le credenziali di accesso.

La campagna di attacchi, descritta in un report pubblicato su Internet dalla società di sicurezza Avanan, adotta una tecnica che sfrutta le infrastrutture di Google per garantirsi credibilità e ingannare le potenziali vittime.

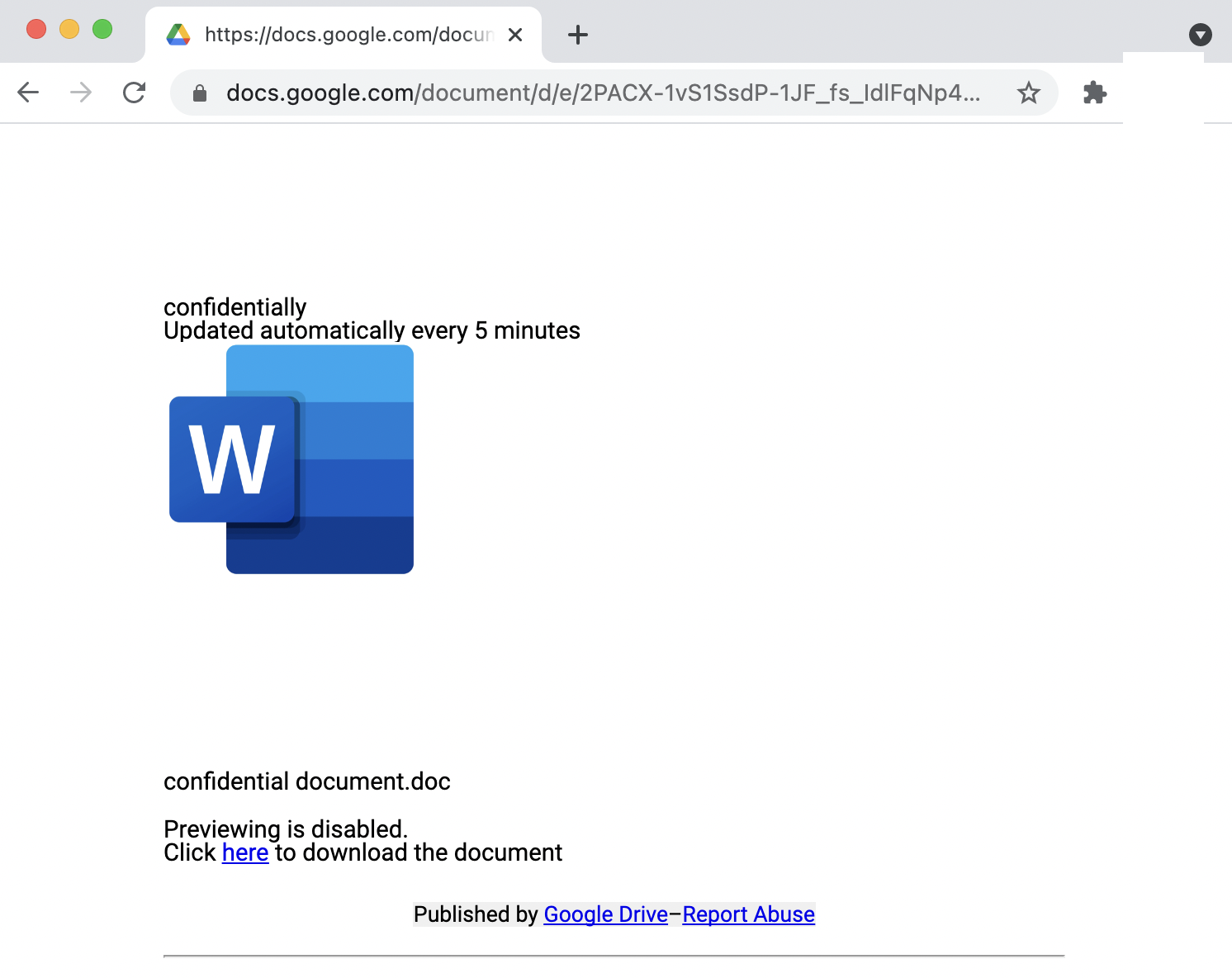

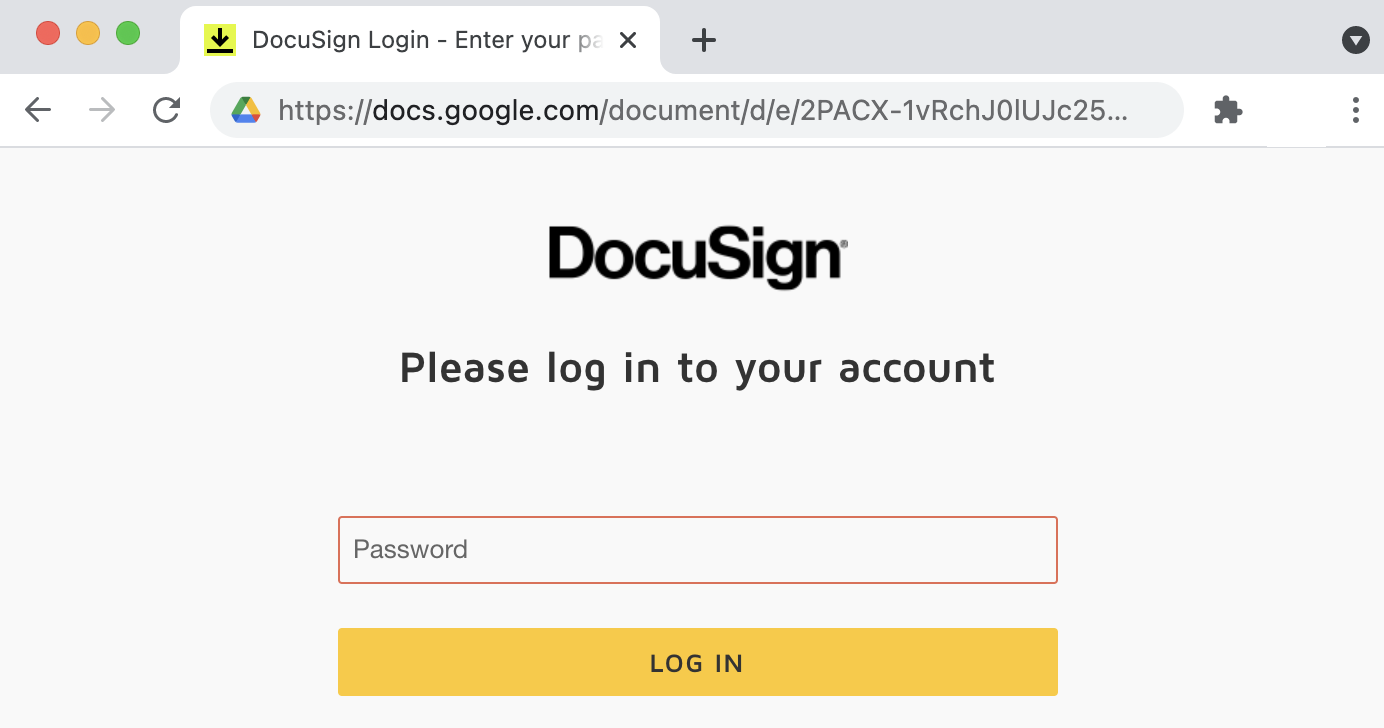

Lo stratagemma sfrutta il sistema di condivisione dei documenti su Google Docs, che mira a ingannare il visitatore facendogli credere di trovarsi di fronte a una pagina di login del servizio.

In realtà quello che viene visualizzato sullo schermo della vittima è un file HTML creato dai pirati, che lo hanno modificato in modo che venga visualizzato correttamente una volta che viene aperto il file condiviso attraverso il link.

Insomma: il trucchetto è pensato per indurre la vittima a pensare di dover inserire le credenziali per poter visualizzare il file, ma l’HTML in questione è progettato in odo da consentire ai pirati di appropriarsi dei dati di accesso inseriti.

Lo stratagemma, spiegano dalle parti di Avanan, sfrutta la credibilità di Google Docs non solo per ingannare il destinatario del messaggio, ma anche per aggirare i filtri utilizzati dalle aziende per bloccare i messaggi di phishing.

La tecnica, passaggio per passaggio, prevede la creazione della pagina in HTML, il suo caricamento su Google Docs e la sua apertura all’interno dell’ecosistema Google.

Questo passaggio è necessario perché la sua condivisione in questa fase mostrerebbe alla vittima solo il codice del file, senza ottenere una visualizzazione efficace. A questo punto, il pirata non deve fare altro che usare la funzione di pubblicazione sul Web e poi quella di incorporamento nella pubblicazione.

Risultato: il destinatario del messaggio, che di solito viene diffuso utilizzando tecniche di ingegneria sociale, si trova di fronte a una finta pagina di login assolutamente credibile.

Articoli correlati

-

Un trojan nelle chat di Microsoft Teams

Un trojan nelle chat di Microsoft TeamsFeb 18, 2022 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...