Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Bug nell’app Acr call recorder per iPhone: “privacy a rischio”

Mar 10, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La falla di sicurezza avrebbe consentito a un pirata di collegarsi ai server cloud e accedere a qualsiasi file impersonando l’utente.

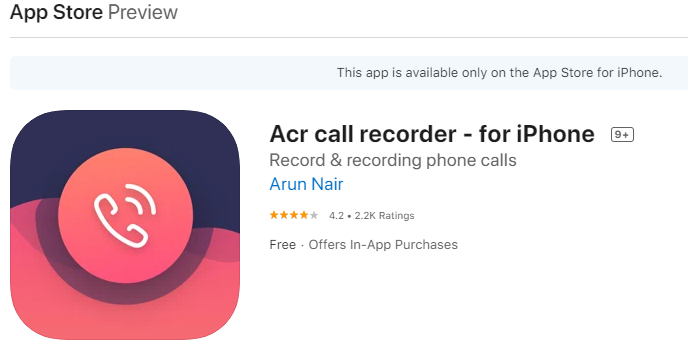

Registrare una telefonata può essere utile e non c’è bisogno di una motivazione come il ricatto: basta essere, per esempio, giornalisti e voler avere una registrazione di un’intervista per poi sbobinarla. Tra le app più popolari per iPhone (almeno stando al milione di download riportato sul sito dello sviluppatore sul suo sito) c’è Acr call recorder.

L’applicazione per iOS, disponibile gratuitamente con alcune funzionalità sbloccabili attraverso acquisti in-app, su App Store ha una buona valutazione (quattro stelle) e più di 2.000 recensioni.

Come ha scoperto un ricercatore di PingSafe, però, ACR call recorder aveva un piccolo problema: le sue infrastrutture su cloud potevano essere “bucate” con estrema facilità per accedere alle registrazioni di qualsiasi utente.

La tecnica di attacco sfrutterebbe una vulnerabilità in una delle API usate dal sistema (fetch-sinch-recordings.php) che consentirebbe di collegarsi ai bucket S3 in cui vengono memorizzate le registrazioni.

Nel suo report, il ricercatore spiega come sia sufficiente usare uno strumento specifico come Burp Suite o Zap Proxy per inviare una richiesta inserendo al suo interno il numero di telefono di un qualsiasi utente.

Dal momento che l’API non utilizza un sistema di autenticazione, la risposta sarà un link diretto alle registrazioni dell’utente impersonato.

PingSafe ha contattato lo sviluppatore dell’app segnalando il problema, che è stato corretto nella versione 2.26, prontamente caricata su App Store.

Tutto bene, quindi. La vicenda, però, conferma tutti i rischi legati a un uso “disinvolto” della memorizzazione su cloud dei dati degli utenti, che tra gli sviluppatori di app mobile sembrano crescere in maniera esponenziale.

Articoli correlati

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

-

Scoperta una vulnerabilità hardware...

Scoperta una vulnerabilità hardware...Dic 29, 2023 0

-

BADBOX: individuati più 70.000 device...

BADBOX: individuati più 70.000 device...Ott 10, 2023 0

-

Apple ritira la patch per Webkit:...

Apple ritira la patch per Webkit:...Lug 12, 2023 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...