Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Cyber crimine in Italia: l’email è il vettore di attacco preferito

Mar 09, 2021 Marco Schiaffino In evidenza, News, RSS, Scenario 0

Il rapporto di Yoroi evidenzia i trend degli attacchi informatici nel nostro paese: uso intensivo di zero-day e posta certificata per colpire le aziende.

La pirateria informatica è un fenomeno globale, ma qualche differenza tra paese e paese esiste. I cyber criminali, infatti, sanno adattarsi al contesto e sviluppano modus operandi diversi a seconda delle condizioni specifiche del “territorio”. L’Italia, ovviamente, non fa eccezione.

A mettere in luce le peculiarità del nostro paese ci ha pensato Yoroi, che ha pubblicato un report (scaricabile da questo indirizzo attraverso una procedura di registrazione) in cui tratteggia le caratteristiche del cyber crimine attraverso l’analisi dei dati registrati nel corso del 2020.

La società di sicurezza italiana, in particolare, ha concentrato l’attenzione sugli attacchi rivolti alle aziende e ai vettori di attacco utilizzati per colpirle.

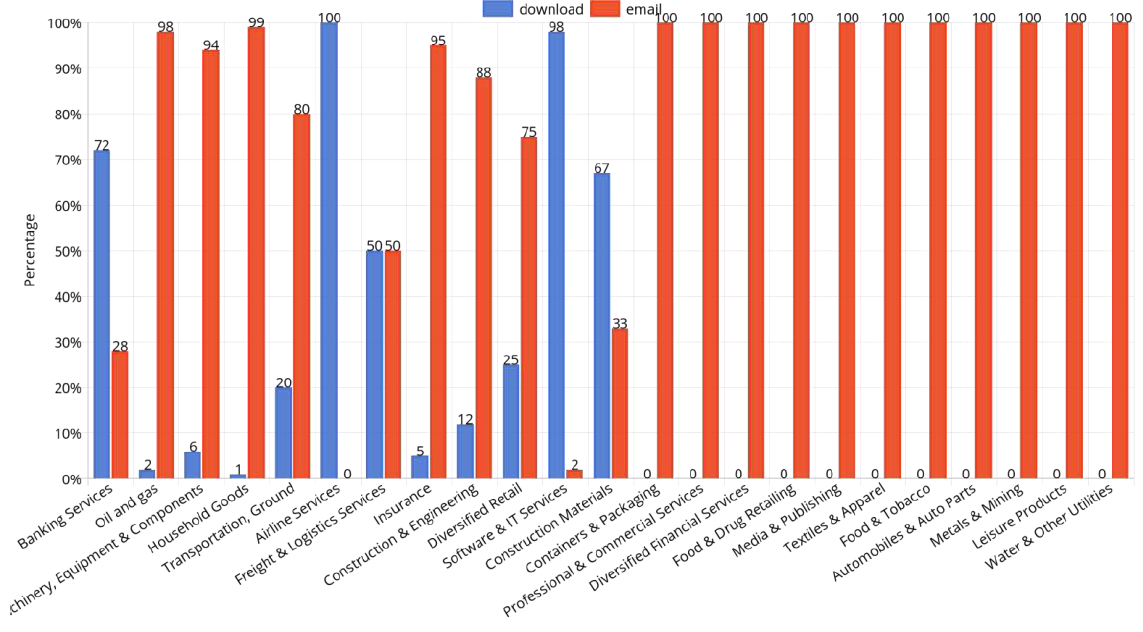

Dallo studio emerge un panorama i cui l’email rappresenta ancora lo strumento principale utilizzato dai pirati informatici per cercare di fare breccia nei sistemi aziendali.

La tecnica più diffusa prevede l’utilizzo di messaggi che mirano a dirottare le potenziali vittime su pagine Web che contengono Exploit Kit in grado di comprometterne i dispositivi, seguita dalle classiche tecniche di phishing basate su ingegneria sociale che spesso, rilevano gli autori, hanno fatto leva sul tema della pandemia da Covid 19.

Una peculiarità tutta italiana è quella legata all’uso della posta certificata (PEC) come strumento per colpire le aziende. Lo stratagemma, che fa leva sulla presunta “ufficialità” dello strumento di comunicazione, viene utilizzato principalmente in attacchi irati che hanno come obiettivo impiegati o dirigenti delle aziende.

Da un puto di vista tecnico, Yoroi rileva un aumento dell’utilizzo delle XLM Macro 4.0, il cui uso consente di aggirare alcune tecniche di rilevamento antivirus.

Una strategia, quella di superare i sistemi di protezione, che viene perseguita anche attraverso l’uso di vulnerabilità zero-day e malware appena conosciuti, che rappresentano il 75,6% dei campioni individuati dalla società di sicurezza negli ultimi 12 mesi.

In linea con le tendenze a livello globale, invece, è la crescita degli attacchi ransomware “double extortion”, in cui i pirati informatici pretendono un doppio pagamento in seguito alla compromissione dei sistemi: il primo per ottenere la chiave crittografica che consente di decodificare i file, il secondo per impedire la diffusione delle informazioni rubate dai sistemi.

Le statistiche contenute nel report, per quanto riguarda gli attacchi rivolti alle aziende, mostrano una curiosa predominanza di attacchi di phishing diretti al settore dei materiali da costruzione (55% degli attacchi rilevati) che, per quanto riguarda gli attacchi portati con malware raggiunge addirittura la quota del 70%.

Un0’anomalia statistica che, secondo gli autori dello studio, si spiegherebbe con la rilevanza delle imprese italiane nel settore.

Articoli correlati

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...