Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Il gruppo Lazarus mette nel mirino i ricercatori di cyber security

Feb 05, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

I pirati legati al governo della Corea del Nord stanno attaccando gli esperti di sicurezza utilizzando exploit zero-day di Chrome e Internet Explorer.

Sembra essere la nuova tendenza tra i pirati informatici: prendere di mira gli esperti di sicurezza per rubare strumenti di hacking e informazioni riservate che gli consentano di affinare o ampliare le loro tecniche di attacco.

A darsi un gran da fare in questo senso sembra essere il gruppo Lazarus. I pirati del gruppo APT, considerato molto “vicino” al governo della Corea del Nord, avrebbero portato una serie di attacchi indirizzati a ricercatori che operano nella cyber security sfruttando una serie di exploit Zero-day.

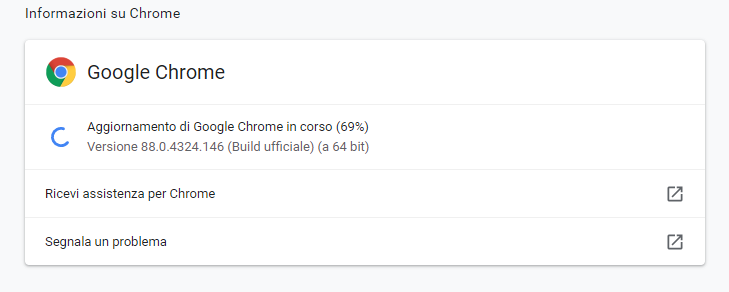

Il primo, individuato da Microsoft che lo ha descritto in un report pubblicato su Internet, fa leva su una vulnerabilità (CVE-2021-21148) nelle versioni di Chrome per Windows, Linux e macOS. SI tratta di un bug nel motore V8 JavaScript del browser di Google.

I pirati lo sfrutterebbero attraverso complesse tecniche di social engineering, che prevedono l’instaurazione di un “rapporto di fiducia” con le potenziali vittime attraverso contatti sui social network, per poi inviare link malevoli che permettono di portare l’attacco. Google ha corretto il bug con l’aggiornamento alla versione 88.0.4324.150 del browser, già disponibile.

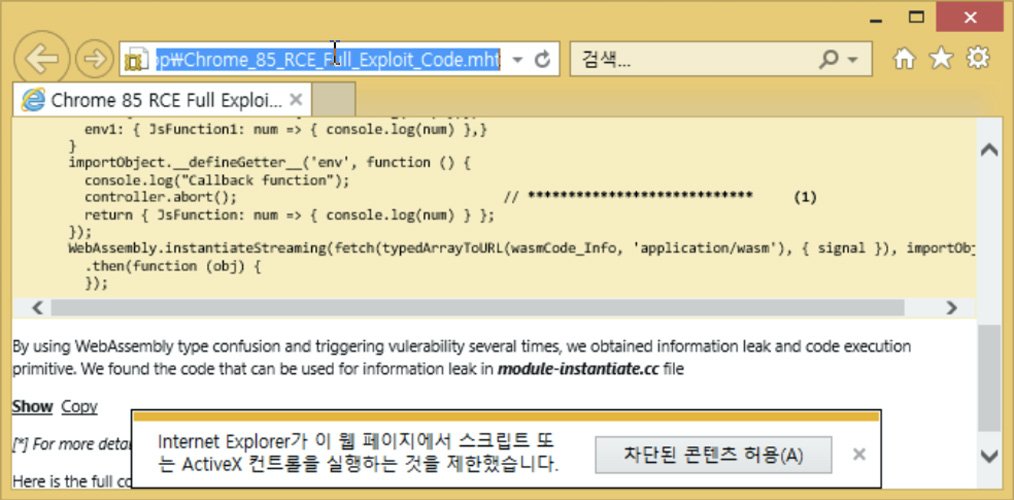

L’exploit basato su Internet Explorer è invece stato segnalato da ENKI. La società di sicurezza sud-coreana ha descritto le caratteristiche dello zero-day in un report (a meno che non conosciate il coreano serve Google Translator per leggerlo) in cui i ricercatori spiegano che l’attacco sfrutta come vettore un file in formato MIME HTML.

La sua apertura, in Windows, avvia automaticamente Internet Explorer (sì, c’è ancora) nel quale è presente un bug zero-day che consente l’esecuzione di codice in remoto.

Anche in questo caso, stando a quanto si legge, la tecnica è sfruttata dal gruppo Lazarus per colpire ricercatori di sicurezza e compromettere i loro dispositivi.

Dalle parti di Microsoft sembra stiano ancora lavorando all’aggiornamento che consentirà di correggere la vulnerabilità.

Articoli correlati

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

-

Lazarus ha colpito alcune compagnie...

Lazarus ha colpito alcune compagnie...Ott 23, 2025 0

-

Centinaia di estensioni Chrome...

Centinaia di estensioni Chrome...Ott 20, 2025 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...