Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Hacker colpiscono agenzia federale USA. Ecco come hanno fatto

Set 25, 2020 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

A confermarlo lo stesso governo statunitense. I pirati si sono infiltrati nella rete e hanno installato una backdoor per rubare i dati.

Ennesimo smacco per il governo USA, che si trova a dover ammettere ancora una volta di aver subito un’intrusione informatica a opera di ignoti pirati che sono riusciti a superare i sistemi di difesa federali.

La Cybersecurity and Infrastructure Security Agency (CISA) non specifica chi sia la vittima, indicata come una “agenzia federale degli Stati Uniti”, ma nel suo comunicato fornisce tutti i dettagli di un attacco con caratteristiche estremamente sofisticate.

L’anatomia dell’attacco, ricostruita dagli esperti Made in USA, sarebbe estremamente complessa. Sul vettore primario di attacco, però, dalle parti del CISA non hanno certezze. L’ipotesi più accreditata è che gli hacker abbiano sfruttato una vulnerabilità (CVE-2019-11510) nella VPN Pulse Secure usata dall’agenzia vittima dell’attacco.

Attraverso la falla di sicurezza, avrebbero ottenuto alcune credenziali di Office 365, attraverso le quali avrebbero avuto accesso a SharePoint per scaricare un file.

Contemporaneamente, i pirati avrebbero avviato un’intensa attività di scansione della rete, partendo dall’analisi di tutte le email che contenevano nell’oggetto parole chiave come “Intranet access” e “VPN passwords”.

Una volta individuate le chiavi per Active Directory e Group Policy, hanno provveduto a modificare una chiave di registro all’interno di Group Policy per ottenere maggiore libertà d’azione.

Gli hacker hanno utilizzato semplici comandi di Windows (conhost, ipconfig, net, query, netstat, ping, and whoami, plink.exe) per eseguire una mappatura completa del network e connettersi poi a un Virtual Private Server utilizzando il solito protocollo Server Message Block.

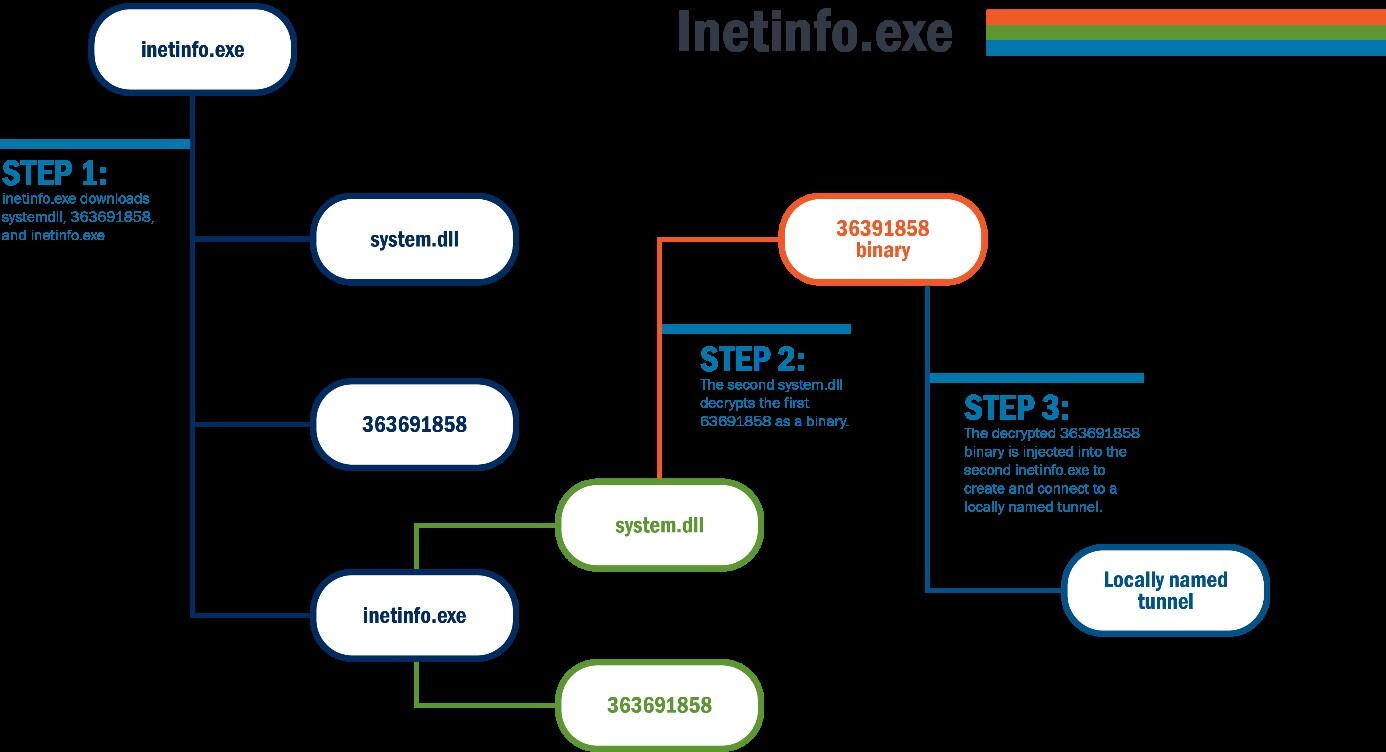

Solo a questo punto i pirati hanno avviato il loro malware inetinfo.exe, che utilizza un complicato sistema a scatole cinesi per aggirare i controlli antivirus e che ha permesso l’installazione di un secure Socket Shell (SSH) tunnel/reverse SOCKS proxy, creando infine un account locale per raccogliere i dati sottratti dai dispositivi connessi.

Per garantirsi un sistema più rapido (e meno visibile) per raccogliere i dati che gli interessavano, i pirati hanno poi creato in locale un disco per la condivisione in remoto, che ha permesso loro di lasciare meno tracce nel corso della loro attività.

Insomma: un’operazione estremamente complessa, che avrebbe portato alla raccolta di dati memorizzati in due file compressi in formato ZIP. Secondo gli esperti del CISA “è probabile che i due file siano stati esfiltrati, ma la loro trasmissione all’esterno non può essere confermata perché hanno coperto la loro attività”.

Articoli correlati

-

Spionaggio russo: scoperta una campagna...

Spionaggio russo: scoperta una campagna...Mag 22, 2025 0

-

Aggiornato: Addio a CVE – il...

Aggiornato: Addio a CVE – il...Apr 16, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Di nuovo, una vecchia vulnerabilità di...

Di nuovo, una vecchia vulnerabilità di...Feb 07, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...