Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Cyber-spionaggio: attacco in grande stile del gruppo cinese APT41

Mar 26, 2020 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

I pirati hanno sfruttato vulnerabilità nei sistemi Cisco, Citrix e Zoho. Nel mirino aziende che operano in un gran numero di settori diversi.

Quando si parla di gruppi APT (Advanced Persistent Threat) di solito è in relazione ad attacchi mirati piuttosto limitati. Questa volta, però, ci troviamo di fronte a un’eccezione.

Secondo quanto riporta FireEye, infatti, uno dei più noti gruppi di hacker legati al governo di Pechino avrebbe condotto una campagna di attacchi che avrebbe preso di mira decine di imprese attive nel settore energetico, finanziario, manifatturiero, dell’informazione, dei trasporti e dei servizi.

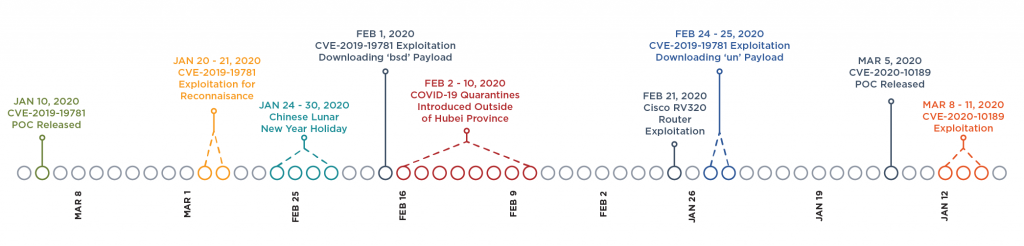

Come si legge nel report pubblicato dai ricercatori, protagonista di questo cambio di strategia è APT41, un gruppo ben conosciuto dagli esperti di sicurezza. Secondo gli autori del rapporto, tra il 20 gennaio e l’11 marzo di quest’anno (in concomitanza con la diffusione dell’epidemia Covid-19) i pirati avrebbero attaccato bersagli in Australia, Canada, Danimarca, Finlandia, Francia, India, Italia, Giappone, Malesia, Messico, Filippine, Polonia, Qatar, Arabia Saudita, Singapore, Svezia, Svizzera, Emirati Arabi Uniti, Regno Unito e USA.

Gli attacchi hanno sfruttato una serie di vulnerabilità conosciute in diversi sistemi molto diffusi. La prima (CVE-2019-19781) interessa i sistemi Citrix e, secondo i ricercatori, sarebbe stata sfruttata per cercare di installare una backdoor all’interno dei sistemi che i pirati informatici avrebbero accuratamente selezionato.

Più nebulosi, invece, i contorni di un attacco che avrebbe preso di mira un router RV320 di Cisco. Gli analisti in questo caso si muovono nel campo delle ipotesi, la più accreditata delle quali tira in ballo l’uso di un modulo Metasploit che sfrutta due falle di sicurezza (CVE-2019-1653 e CVE-2019-1652) emerse l’anno scorso.

Lo strumento più pericoloso, però, è stato adottato dai pirati nel corso di questo mese, quando APT41 ha cominciato a sfruttare un exploit comparso per una vulnerabilità zero-day (CVE-2020-10189) che affligge Zoho ManageEngine Desktop Central.

Insomma: sembra proprio che i pirati al soldo del governo di Pechino abbiano avviato un’offensiva senza precedenti, che sta approfittando anche di una situazione particolare legata alla pandemia coronavirus. Il suggerimento, ovvio, è di non abbassare la guardia.

Articoli correlati

-

Firewall Cisco sotto attacco: una nuova...

Firewall Cisco sotto attacco: una nuova...Set 29, 2025 0

-

Hexstrike AI, nuovo tool di OffSec, è...

Hexstrike AI, nuovo tool di OffSec, è...Set 03, 2025 0

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

-

Cisco svela un nuovo tipo di jailbreak...

Cisco svela un nuovo tipo di jailbreak...Ago 04, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...