Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

Crossrider: la minaccia più sofisticata per macOS è un adware

Feb 28, 2020 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

I malware per i computer Apple continuano a usare tecniche piuttosto elementari. Questo adware, invece, rappresenta una curiosa eccezione.

Se quella che non esistano malware per macOS è una leggenda assolutamente priva di fondamento, che il panorama delle minacce per i computer Apple sia molto diversa da quelle per Windows è una verità indiscutibile.

A spiegarlo è Thomas Reed, ricercatore di MalwareBytes, che in un post sul blog ufficiale della società di sicurezza descrive lo strano paradosso del mondo macOS.

I malware che prendono di mira i dispositivi Apple, spiega Reed, sono infatti piuttosto elementari e, a differenza di quanto accade per Windows, i pirati informatici non sviluppano differenti versioni con grande frequenza.

In realtà il dato non deve stupire più di tanto. Come spiegano gli esperti di sicurezza, la continua comparsa di varianti dei malware per i sistemi Windows si spiega con il tentativo di aggirare i sistemi di protezione antivirus.

Quando si parla di mac, invece, i pirati sanno che ci sono buone probabilità che i computer non siano nemmeno protetti da un software di sicurezza. Insomma: progettare complicate tecniche di attacco sarebbe tempo sprecato.

L’eccezione, però, esiste ed è rappresentata da Crossrider, un adware che utilizza una serie di tecniche estremamente elaborate per compromettere i browser su macOS e visualizzare pubblicità indesiderate sul computer infetto.

In particolare, Crossrider esegue una serie di modifiche a livello di sistema per garantire i privilegi di root a una serie di processi e daemon che attiva sul computer, installando numerosi file sul sistema.

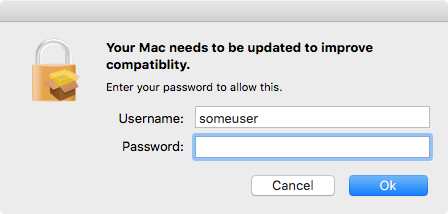

Per eseguire l’installazione, che richiede l’utilizzo della password di amministratore, utilizza uno stratagemma visualizzando una finestra in cui è riportato una falsa richiesta di aggiornamento del sistema e, una volta che l’utente ha inserito la password, la utilizza per installare gli altri programmi malevoli.

Particolarissima anche la tecnica che usa per aggiungere le estensioni a Safari. Crossrider, infatti, crea una copia del browser, modificandola in modo che abiliti certe estensioni all’apertura senza alcun intervento richiesto da parte dell’utente.

In teoria questa operazione dovrebbe essere rilevata attraverso l’analisi del certificato digitale di Safari da parte del sistema, ma come spiega Reed, il metodo di verifica è tutt’altro che infallibile e la procedura funziona senza che macOS blocchi la copia di Safari. La copia viene poi cancellata, ma le estensioni rimangono attive sul programma di navigazione originale.

Il fatto che il payload sia limitato a modifiche delle pagine iniziali di navigazione (anche su Chrome) e ad attività tipiche di un adware, secondo Reed, non deve rassicurare più di tanto. Crossrider, infatti, è talmente invasivo da poter provocare grossi problemi di sicurezza e permetterebbe al suo autore anche di intercettare e decodificare il traffico inviato via Internet.

Articoli correlati

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Parallels Desktop: un bug 0-day...

Parallels Desktop: un bug 0-day...Feb 25, 2025 0

-

ChatGPT per macOS poteva essere usato...

ChatGPT per macOS poteva essere usato...Ott 04, 2024 0

-

Hacker cinesi hanno compromesso un ISP...

Hacker cinesi hanno compromesso un ISP...Ago 07, 2024 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...