Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Kr00k: reti Wi-Fi a rischio intercettazione

Feb 27, 2020 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La vulnerabilità dei chip Broadcom e Cypress consente di “azzerare” la protezione crittografica delle comunicazioni.

Gli esperti mettono le mani avanti, spiegando che il problema non ha il livello di gravità di altri bug (come KRACK) che in passato hanno afflitto le reti Wi-Fi. Il nuovo bug, però, è qualcosa di serio e interessa miliardi di dispositivi.

Battezzata con il nome di Kr00k, la vulnerabilità CVE-2019-15126 è stata individuata dai ricercatori di ESET e riguarda tutti i chip Wi-Fi prodotti da Broadcom e Cypress. Il bug, quindi, interessa numerosi modelli di smartphone (dall’iPhone al Samsung Galaxy) e dispositivi di ogni tipo come Kindle o access point come quelli di Asus e Huawei.

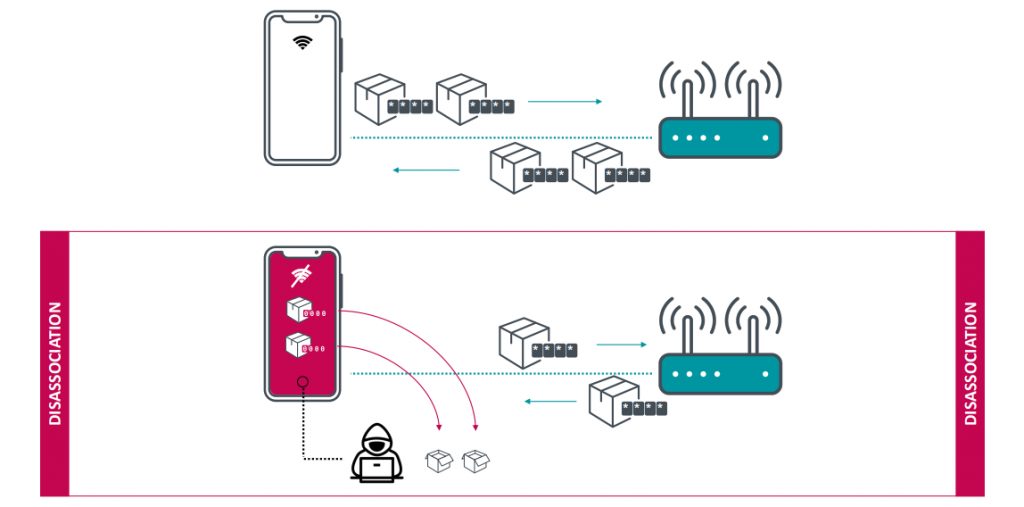

Come si legge in un corposo report pubblicato sul sito della società di sicurezza, il problema riguarda la fase di “disassociazione” e “riassociazione”, una procedura che può avvenire a causa di un’interferenza o, più semplicemente, quando il Wi-Fi viene disattivato sul dispositivo.

Durante questa procedura, la chiave temporanea usata per crittografare i dati (conservata nel chip) viene resettata. SI tratta di un’operazione normale e, teoricamente, il chip non dovrebbe trasmettere alcun dato dopo questo momento.

I ricercatori di ESET, però, hanno scoperto che i dati contenuti nel buffer di trasmissione del chip vengono invece inviati utilizzando la “zero key”, cioè una chiave impostata su zero. Questi dati, di conseguenza, possono essere intercettati e decodificati facilmente.

Per sfruttare la vulnerabilità, un pirata informatico non dovrebbe fare altro che forzare una serie di disassociazioni (i ricercatori spiegano come esistano molte tecniche che lo permettono) per sottrarre dati potenzialmente sensibili dal dispositivo.

Il problema è serio, ma non gravissimo. Le comunicazioni tramite TLS, VPN o instradate attraverso circuiti come Tor rimangono infatti protette.

In seguito alla segnalazione di ESET, tutti i produttori hanno sviluppato e stanno distribuendo le patch che correggono il problema. La falla di sicurezza, inoltre, può essere rimossa attraverso una modifica delle impostazioni attivando, se possibile, il sistema di autenticazione WPA3 (Kr00k riguarda solo WPA2) sugli access point.

Articoli correlati

-

Il 25% dei Wi-Fi pubblici di Parigi non...

Il 25% dei Wi-Fi pubblici di Parigi non...Lug 26, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...