Aggiornamenti recenti Febbraio 5th, 2026 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

Varenyky: è arrivato il “trojan a luci rosse”

Ago 09, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, Phishing, Privacy, RSS 0

Individuato in Francia, il malware controlla la navigazione della vittima e registra un video dallo schermo se visita un sito pornografico. Obiettivo estorsione?

L’inventiva dei cyber-criminali, in alcuni casi, è davvero ammirevole. Pur di spremere qualche euro alle loro vittime sono infatti capaci di inventarsi qualsiasi tipo di truffa e attacco, modificando le loro strategie in base alle esigenze del momento.

Il caso del trojan Varenyky, individuato dai ricercatori di ESET, è la dimostrazione di questa straordinaria capacità di fiutare un nuovo “affare”, puntando a estorcere denaro agli sventurati che ne finiscono vittima.

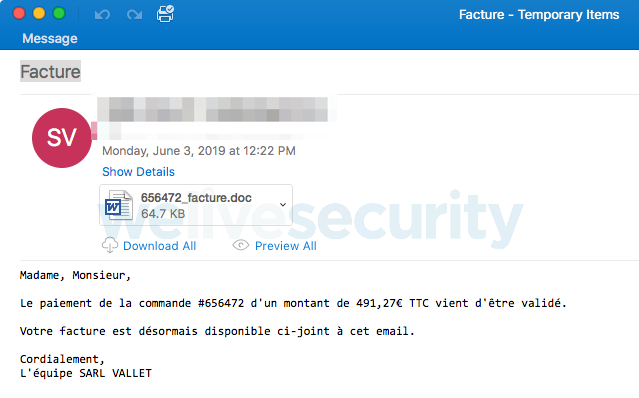

Come spiegano i ricercatori in un report pubblicato sul blog della società di sicurezza, Varenyky è comparso in Francia e viene distribuito attraverso una campagna di spam via email che cerca di attirare le potenziali vittime con classiche tecniche di phishing.

Nel dettaglio, il messaggio in francese fa riferimento a una presunta fattura da 491,27 euro ed è scritto con una certa cura.

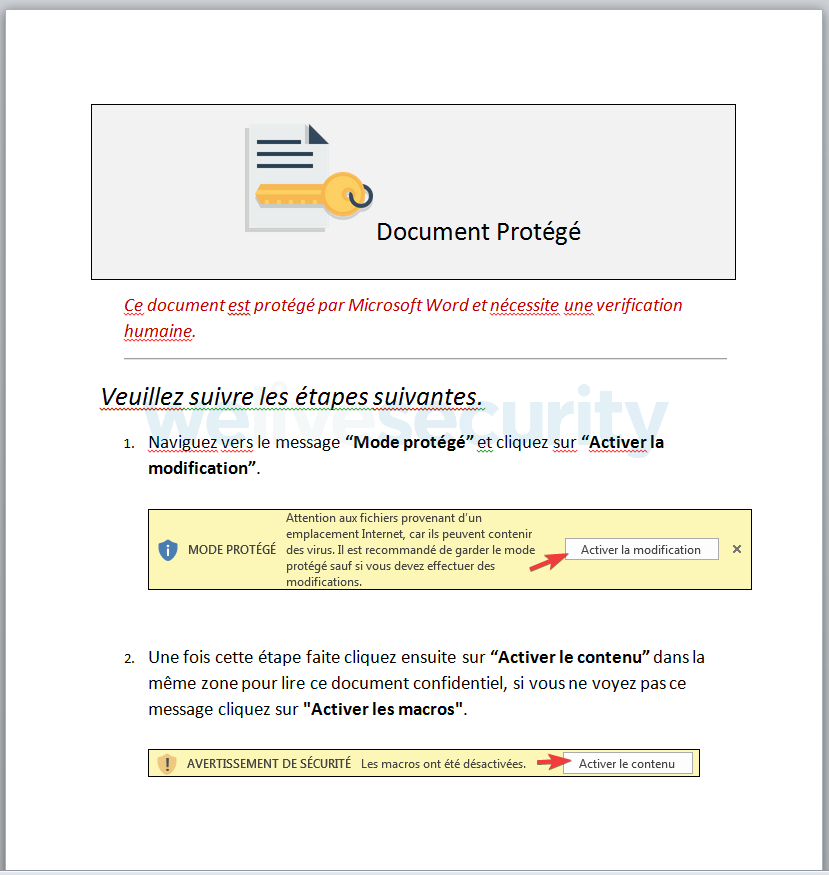

Il trojan viene installato quando la vittima apre il documento Word allegato, che richiede la solita attivazione delle macro mascherata, in questo caso, come un sistema di verifica per superare la protezione del documento e consentirne l’apertura.

Gli autori del malware, inoltre, hanno introdotto un piccolo accorgimento per renderne più difficile l’individuazione da parte dei sistemi di scansione automatica. Prima di avviare l’installazione, infatti, i comandi macro verificano le impostazioni di Word per controllare che sia impostato per la lingua francese.

Nel caso in cui la lingua sia un’altra, o sia impostata sulle versioni pensate per altri paesi francofoni come Belgio o Canada, l’esecuzione del codice si blocca.

Un ulteriore controllo, questa volta relativo al layout di tastiera, viene effettuato all’inizio dell’esecuzione del codice del trojan.

La logica è semplice: quando il file finisce su un computer impostato con un’altra lingua (per esempio quelli usati dalle società di sicurezza per analizzare i file intercettati su Internet) il documento appare innocuo.

Le funzionalità di Varenyky comprendono moduli classici, come il furto delle credenziali di accesso ai servizi Internet, ma anche uno strumento piuttosto originale. Il trojan, infatti, esegue un monitoraggio della navigazione su Internet. Obiettivo: individuare il momento in cui il proprietario del computer si collega a un sito con materiale pornografico.

Quando questo avviene (il malware verifica una serie di parole chiave) Varenyky attiva un sistema di registrazione dello schermo attraverso FFmpeg, che lo stesso trojan scarica e avvia. Il video viene poi inviato al server Command and Control gestito dai pirati informatici.

L’obiettivo, anche se i ricercatori di ESET usano il condizionale, è probabilmente quello di utilizzare il video per ricattare la vittima, minacciando di rendere pubblico il video nel caso in cui non paghi un riscatto.

Insomma: si tratterebbe di una nuova versione della truffa a luci rosse, di cui abbiamo parlato ampiamente in passato e che sembra aver fruttato centinaia di migliaia di dollari ai suoi autori.

Nel caso della truffa a luci rosse, però, il ricatto si basava su un bluff. Con Varenyky le cose vanno decisamente peggio, visto che in questo caso gli estortori avrebbero veramente tra le mani un video compromettente.

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

Altro in questa categoria

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per...