Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Ti presento BlackSquid, il malware più aggressivo del momento

Giu 05, 2019 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS 0

Per diffonderlo gli autori stanno utilizzando tutti gli exploit più “feroci” comparsi negli ultimi mesi. Obiettivo: installare un miner per generare Monero.

Un motto latino recita “melius abundare quam deficere”. Non sappiamo se i pirati informatici che hanno creato BlackSquid lo conoscano, ma il loro malware sembra decisamente ispirato a questa filosofia.

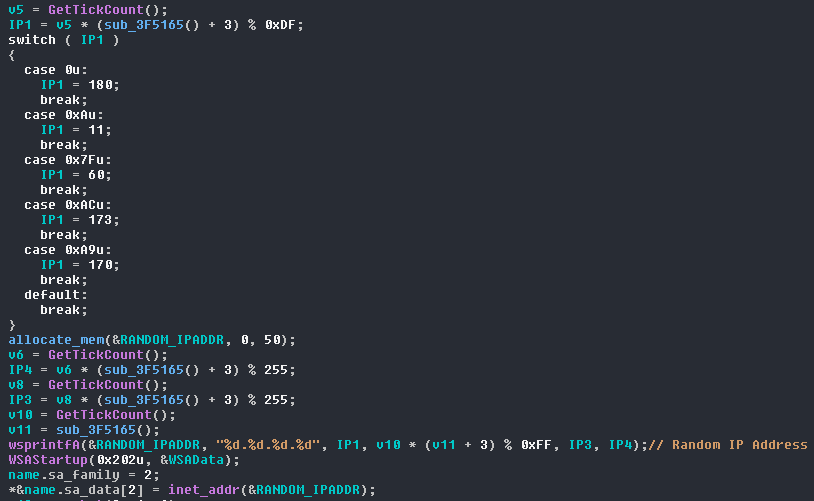

Per diffondere BlackSquid, infatti, i cyber-criminali hanno deciso di utilizzare la bellezza di otto diversi exploit, scegliendoli tra quelli più efficaci in circolazione.

Come spiegano i ricercatori di Trend Micro in questo report, la collezione comprende EternalBlue (lo stesso usato da WannaCry – ndr); DoublePulsar; gli exploit per tre vulnerabilità note (CVE-2014-6287, CVE-2017-12615 e CVE-2017-8464) oltre a tre exploit per ThinkPHP.

I vettori di attacco sono tre: siti Internet infetti, tecniche di attacco dirette ai server Web e unità rimuovibili come dischi esterni e chiavette USB. Grazie a EternalBlue e DoublePulsare, però, è in grado di propagarsi all’interno delle reti locali.

La versione individuata dagli analisti contiene un payload che installa XMRig, un miner piuttosto conosciuto che consente di sfruttare la potenza di calcolo del computer compromesso per generare Monero, la cripto-valuta preferita dai cyber-criminali.

Secondo i ricercatori, però, l’impianto generale del malware consentirebbe di modificare il payload piuttosto facilmente, modificandone quindi le funzionalità.

A preoccupare è anche il fatto che BlackSquid utilizza una serie di tecniche di evasione che gli consentono di “accorgersi” della eventuale presenza di una sandbox del tipo di quelle utilizzate dai ricercatori di sicurezza per analizzare i malware.

Tra le curiosità segnalate dagli esperti di Trend Micro c’è anche il fatto che uno degli exploit contiene un errore. I pirati hanno infatti inserito nel codice la lettera “I” al posto di “1”. L’errore, però, non compromette l’efficacia degli altri 7 exploit.

Articoli correlati

-

Anubis, un nuovo ransomware che integra...

Anubis, un nuovo ransomware che integra...Giu 16, 2025 0

-

Nuovi attacchi prendono di mira...

Nuovi attacchi prendono di mira...Set 11, 2024 0

-

Da Trend Micro nuove funzionalità per...

Da Trend Micro nuove funzionalità per...Set 04, 2024 0

-

Una nuova campagna sfrutta Selenium...

Una nuova campagna sfrutta Selenium...Lug 29, 2024 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...