Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

Falla in WinRAR vecchia di 19 anni mette a rischio 500 milioni di utenti

Feb 20, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

Il bug nel software per la gestione degli archivi compressi consente l’esecuzione di codice in remoto. E c’è chi offre 100.000 dollari per i dettagli…

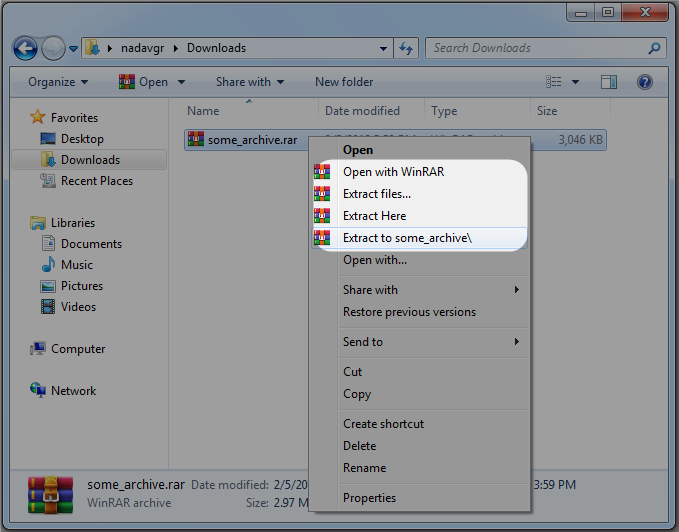

Una vulnerabilità presente da almeno 19 anni in uno dei software più diffusi sui PC Windows mette a rischio almeno 500 milioni di utenti. A spiegarlo è Nadav Grossman, un ricercatore di Check Point che ha spulciato il codice di un programma “storico” come WinRAR.

WinRAR, almeno teoricamente, è uno shareware, cioè un software per il quale è disponibile una versione gratuita “in prova” ma che dovrebbe essere acquistato. In realtà la versione trial di WInRAR funziona regolarmente, salvo visualizzare periodicamente un “invito” a regolarizzare la licenza.

Come risultato, WinRAR è uno dei software più utilizzati dagli utenti Windows per gestire archivi compressi in diversi formati. Non stupisce, di conseguenza, che pirati informatici (e non solo) siano più che interessati a eventuali vulneraiblità in WinRAR.

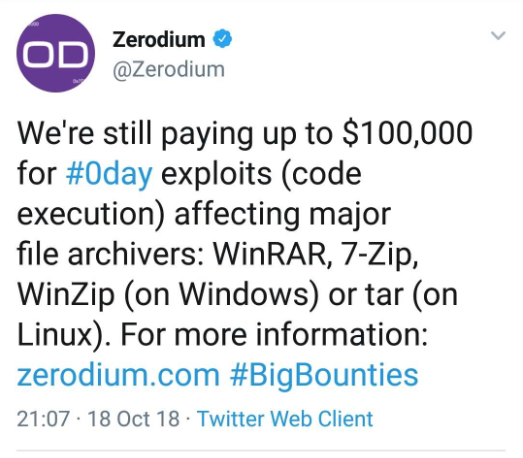

Per avere un’idea di quanto possa essere “appetitosa” una vulneraiblità “zero-day” nel celebre software per la estione degli archivi compressi, basta considerare che Zerodium, la società specializzata nella compravendita di exploit, è arrivata a offrire la bellezza di 100.000 dollari per uno zero-day di WinRAR.

Per fortuna, il bug n questione è stato scoperto da una società di sicurezza che si muove sui binari della responsible disclosure e, di conseguenza, l’exploit non rischia di finire nelle mani sbagliate.

Passando ai dettagli della vulnerabilità, Grossman spiega che tutto gira intorno al formato compresso ACE. Il formato proprietario ACE è piuttosto particolare. Per creare gli archivi è infatti indispensabile utilizzare WinACE, ma per estrarre i file è possibile utilizzare porzioni di codice libere, integrate (manco a dirlo) anche in WinRAR.

Ed è proprio nella gestione dei file compressi informato ACE che si annida la vulnerabilità scoperta da Grossman. Si tratta, spiega il ricercatore in un report distribuito alla stampa, di un bug che consente l’avvio di esecuzione di codice in remoto al momento stesso dell’estrazione dei file.

Detto in soldoni: non appena qualcuno apre un archivio malevolo in formato ACE usando WinRAR, il malware al suo interno viene installato sul computer.

Grossman spiega che è possibile anche utilizzare l’exploit per estrarre il file nella cartella che contiene i programmi che vengono inseriti nell’elenco delle applicazioni attivate all’avvio del computer (garantendo la persistenza di un eventuale malware) e che è anche possibile utilizzare SMB per colpire altre macchine collegate in rete.

Patch in arrivo? No. Dopo che Check Point ha contattato il team di sviluppo dedicato a WInRAR, infatti, I programmatori si sono resi conto che il progetto legato a UNACEV2.DLL, la libreria di terze parti utilizzata per estrarre gli archivi in formato ACE, non è stata aggiornata dal 2005 e che non è possibile avere accesso al codice sorgente.

La soluzione, quindi, è molto più pragmatica: WinRAR 5.70 beta1 (cioè la nuova versione del programma – ndr) non supporterà più il formato ACE.

Articoli correlati

-

Check Point acquisisce Veriti e la sua...

Check Point acquisisce Veriti e la sua...Mag 28, 2025 0

-

Di nuovo, una vecchia vulnerabilità di...

Di nuovo, una vecchia vulnerabilità di...Feb 07, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

L’IA è un Alleato fondamentale...

L’IA è un Alleato fondamentale...Ago 27, 2024 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...