Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

Il futuro della sicurezza passa per consolidamento e open source

Feb 19, 2019 Giancarlo Calzetta News, RSS, Scenario, Tecnologia 0

Al CPX 360 di Vienna, l’evento annuale di sicurezza informatica di Check Point dedicato a partner e clienti, abbiamo fatto due chiacchiere con Gil Shwed, founder e CEO dell’azienda israeliana, per affrontrare il tema del consolidamento

Sicurezza informatica: un problema con così tante sfaccettature da credere che alla fine sia impossibile arrivare a una soluzione definitiva. Eppure, qualcosa bisogna fare per rintuzzare l’incredibile quantità di attacchi che i nostri dispositivi, le aziende e i computer subiscono ogni giorno.

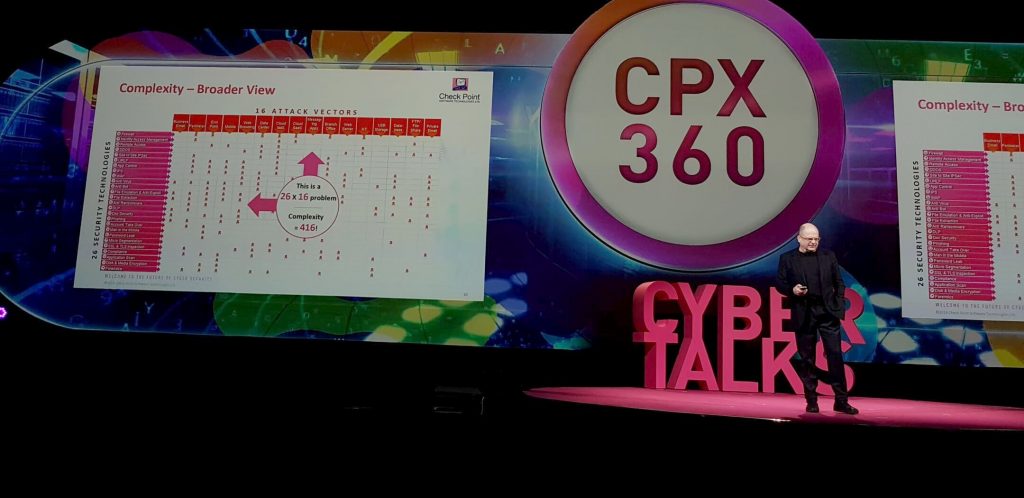

Durante il suo discorso d’apertura del CPX360, Gil Shwed ha affrontato uno degli aspetti più delicati del tema: quali software scegliere per arrivare a proteggere adeguatamente un’azienda.

Il nodo è stato trattato portando due esempi, quello di un CIO che per proteggere un’azienda di 3500 persone usa 14 diversi software e quello di un CIO che per proteggere un’azienda di 6000 persone usa software di 4 vendor innestati sulla piattaforma Infinity 2.0 di Check Point.

A prescindere dall’ovvia sviolinata per il proprio prodotto, gli esempi avevano effettivamente qualcosa di interessante da dire. Creando una matrice che su di un asse recava i possibili vettori d’attacco e sull’altro le tecnologie necessarie a gestirne la difesa, appariva subito evidente che il primo CIO spendeva più denaro per ottenere una copertura molto minore nei confronti delle minacce. Il secondo CIO, oltre a una spesa minore e a una copertura maggiore, aveva anche il vantaggio di una interfaccia integrata in grado di semplificargli il lavoro di analisi e gestione.

“Nelle aziende che usano software proveniente da 14 vendor” – ha fatto notare Gil Shwed – “servono 30 persone per gestire la parte IT. In quelle che impiegano prodotti di soli 4 vendor ne servono 5”. Ma il vero punto è quello della copertura.

Anche ammettendo che i software scelti dal primo CIO siano più efficaci nel coprire le aree di competenza, resta il problema, grave, delle aree scoperte.

È meglio avere una protezione di livello eccellente in poche aree o una di buon livello in tutte? La risposta la si deve trovare di volta in volta nelle necessità di chi gestisce la sicurezza, ma è ovvio che il tema va affrontato, soprattutto alla luce della minaccia che l’esplosione degli IoT comporta per ogni impresa. “Non puoi proteggerti contro quello che non vedi” – ha detto Shwed – “e per questo è importante avere sempre una mappa completa di quello che compone la propria rete aziendale”.

La soluzione a questo problema, secondo Check Point, sono i nano agents, mini programmi leggeri e snelli che vanno installati negli IoT per integrarli nella gestione dei dispositivi di rete e permetterne il monitoraggio del funzionamento. Per di più, Check Point punta a velocizzarne l’adozione aprendo la piattaforma Infinity 2.0 al mondo dell’open source. “Entro un paio di settimane” – ha annunciato il CEO – “troverete i primi nano agents disponibili su GitHub”.

Un cambio di paradigma importante quello di portare la sicurezza all’interno degli IoT anche se non era prevista, ma è una mossa che potrebbe portare a molti benefici se l’ecosistema open dovesse ingranare, facendo partire dal basso una serie di misure di sicurezza valide anche per dispositivi che non erano nati come sicuri.

Articoli correlati

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

-

Fog ransomware, un ransomware anomalo a...

Fog ransomware, un ransomware anomalo a...Giu 17, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

Altro in questa categoria

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...