Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Nuova modalità di attacco con file Word. E gli antivirus non la rilevano…

Ott 18, 2018 Marco Schiaffino Attacchi, Malware, News, RSS, Vulnerabilità 0

La tecnica sfrutta le caratteristiche del formato RTF per aggirare le richieste di controllo all’utente. Le tecniche di offuscamento ingannano (quasi) tutti gli antivirus.

I ricercatori di Talos, che hanno individuato e analizzato la nuova tecnica di attacco, non si sbilanciano nell’attribuzione a questo o quel gruppo hacker, ma a leggere il loro report l’idea che ci si fa è che non si tratti propriamente di novellini.

Prima di tutto perché gli attacchi individuati mirano a installare sul computer delle vittime Agent Tesla, un software-spia distribuito a livello commerciale che di solito viene utilizzato da forze di polizia, servizi segreti e altri soggetti governativi.

In secondo luogo perché la variante di questo attacco basato sulla vulnerabilità che sfrutta un bug del Microsoft Equation Editor (ne abbiamo parlato in questo articolo quando era emersa un’altra falla che lo coinvolgeva) è talmente raffinata da far pensare alla mano di qualcuno che sa decisamente il fatto suo.

Il vettore di attacco è un file di Word in formato DOCX, confezionato in modo che alla sua apertura avvii il download di un ulteriore file di testo (ma non solo) in formato RTF.

RTF, come formato, è stato per molto tempo considerato meno pericoloso del vecchio DOC perché non supporta i comandi MACRO, che nei primi anni 2000 erano diventati uno degli strumenti preferiti dei pirati informatici per colpire i PC con sistema Windows.

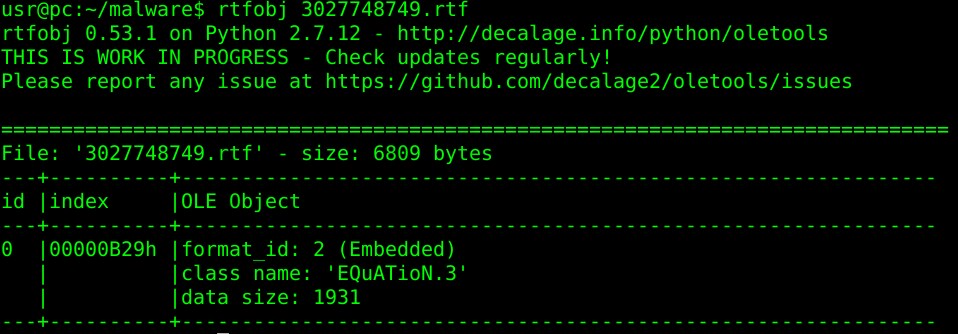

I documenti RTF tuttavia supportano l’integrazione di oggetti OLE (Object Linking and Embedding) che i pirati, in questo caso, hanno sfruttato per mettere a punto la loro tecnica di attacco. Quando il file RTF viene aperto all’interno del DOCX, avvia il download e l’esecuzione di un OLE che contiene il payload.

Ed è qui che i pirati sono intervenuti per rendere l’attacco più efficace. Normalmente, quando si apre un documento che contiene un OLE viene visualizzata una finestra di avviso e la richiesta di conferma dell’operazione da parte dell’utente.

I cyber-criminali, però, hanno usato un comando particolare (\objupdate) che forza l’aggiornamento dell’OLE prima che venga visualizzato. In questo modo il codice al suo interno viene caricato prima di chiedere qualsiasi conferma all’utente.

Non solo: attraverso un sofisticato sistema di offuscamento, gli autori della tecnica di attacco sono riusciti a rendere il tutto pressoché invisibile per i software di sicurezza. Come riportano i ricercatori di Talos, una scansione su Virus Total del sample in questione ha portato a risultati sconcertanti: solo due motori antivirus su 58 hanno considerato il file come “sospetto”.

Come accennato, il payload finale è Agent Tesla, un trojan commerciale che incorpora funzioni di rootkit, keylogging, una funzionalità per il furto di credenziali di 25 applicazioni e un sistema di comunicazione verso l’esterno che è in grado di utilizzare HTTP; FTP e SMTP.

Ora si spera che i risultati della ricerca di Talos consentano di sviluppare gli strumenti necessari per migliorare il livello di rilevamento dell’exploit. In caso contrario, potrebbe non essere l’ultima volta che sentiremo parlare di questa tecnica.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Altro in questa categoria

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...