Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Come ti dirotto il bonifico con BackSwap

Mag 29, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 1

Il nuovo malware usa una serie di tecniche innovative per colpire il browser della vittima e dirottare le transazioni bancarie.

La lotta contro i malware che prendono di mira i servizi di home banking sembrava andare bene. Tra programmi antivirus sempre più efficaci e accorgimenti tecnici in grado di scongiurare gli attacchi di phishing negli ultimi mesi le società di sicurezza si erano addirittura sbilanciate ne considerare il fenomeno “in calo”. Invece è tutto da rifare.

Ad aprire nuovi orizzonti nel settore ci ha pensato BackSwap, un malware individuato da ESET che utilizza nuove tecniche per violare gli account dei servizi bancari.

Come spiegano i ricercatori in un report pubblicato sul sito della società di sicurezza, l’evoluzione di BackSwap si snoda a partire dai primi mesi del 2018, quando sono comparse le prime versioni del malware, che in quella fase prendevano di mira le transazioni con cripto-valute.

Nei mesi seguenti, però, i cyber-criminali responsabili degli attacchi hanno affinato la loro tecnica e hanno allargato il campo di azione, puntando infine ai più tradizionali servizi di home banking.

Ma in cosa differisce BackSwap dai suoi “colleghi” individuati finora? Secondo ESET, BackSwap rappresenta il classico “uovo di Colombo”, in cui gli autori del malware hanno dimostrato come la complessità non sia sempre sinonimo di efficacia.

I malware che prendono di mira i servizi bancari, infatti, usano solitamente complicate tecniche di injection per aggirare i sistemi di protezione del browser. Questa strategia, però, richiede l’uso di metodi piuttosto elaborati per adattare il codice al sistema (32 o 64 bit) e al tipo di browser installato.

BackSwap, invece, si limita a monitorare la navigazione attraverso l’interfaccia di Windows, ed entra in azione solo nel momento in cui la vittima sta per effettuare una transazione bancaria.

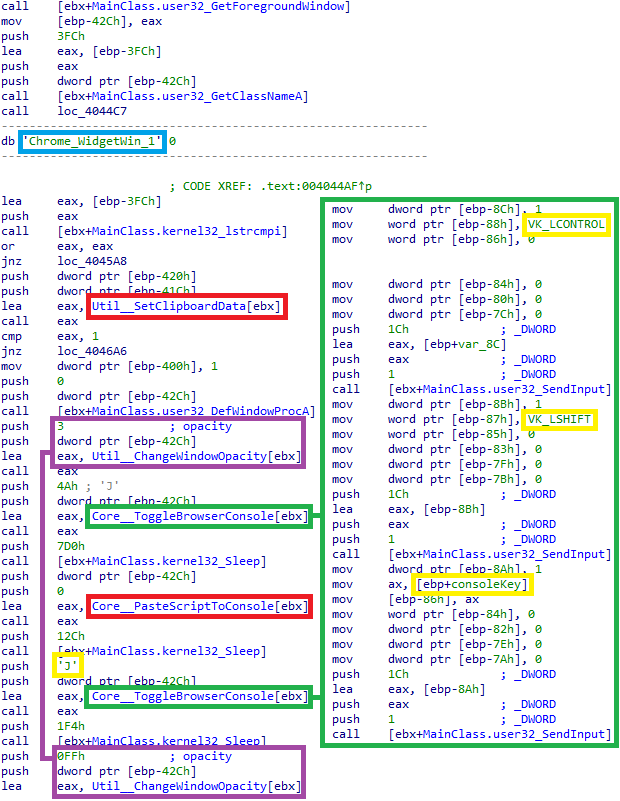

È in questo momento che il malware agisce, iniettando un JavaScript specifico per ogni servizio bancario che riesce a riconoscere. La procedura di iniezione è quanto di più semplice si possa immaginare: BackSwap copia il codice negli appunti e simula la combinazione di tasti per aprire la console per sviluppatori del browser (CTRL+SHIFT+J in Google Chrome, CTRL+SHIFT+K in Mozilla Firefox) e poi incolla il codice del JavaScript (CTRL+V) al suo interno avviandone l’esecuzione con Invio.

Il codice di BackSwap prevede una serie di operazioni che consentono di avviare lo script nel browser al momento opportuno. Nonostante sia una tecnica semplicissima, permette di aggirare le protezioni introdotte dai maggiori produttori di software per la navigazione su Internet.

Una versione più recente di BackSwap utilizza, al posto della console per sviluppatori, la barra degli indirizzi attraverso la funzione JavaScript Protocol URLs.

In realtà tutti i browser presi di mira da BackSwap (Chrome, Firefox e Internet Explorer) integrano un sistema di protezione contro questa tecnica. Quando viene incollato un testo che comincia con “javascript:” i tre browser rimuovono il prefisso e richiedono che l’utente digiti manualmente lo script.

Il malware, però, utilizza una tecnica semplicissima per aggirare la protezione: simula la digitazione del prefisso “javascript:” un carattere alla volta, esattamente come se fosse inserito da un essere umano.

Il contenuto dello script è un altro inno alla semplicità. Piuttosto che cercare di appropriarsi delle credenziali della vittima, BackSwap si limita infatti a modificare le coordinate bancarie del beneficiario nel corso di una procedura di trasferimento, come un bonifico o un giroconto.

In questo modo i pirati informatici non si devono preoccupare di aggirare i sistemi di controllo con autenticazione a due fattori, ma si inseriscono nella fase finale della transazione dirottando il trasferimento su un conto di cui hanno il controllo.

Articoli correlati

-

Stop alla Privacy Sandbox di Google

Stop alla Privacy Sandbox di GoogleApr 23, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...

One thought on “Come ti dirotto il bonifico con BackSwap”