Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Un malware russo prende di mira (anche) chat e credenziali di Telegram

Mag 17, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 1

L’attacco punta a copiare la cache della versione desktop dell’app per sottrarre username e password. Poi i pirati “clonano” l’account.

Allarme per chi usa la versione desktop di Telegram. In circolazione, infatti, c’è un malware che sembra aver preso di mira uno dei programmi di messaggistica considerato tra i più sicuri tra quelli in circolazione.

TeleGrab, come è stato battezzato dai ricercatori di Talos che ne analizzano le caratteristiche e l’origine in questo report, è in circolazione dallo scorso aprile in due versioni diverse ed è stato creato con il preciso obiettivo di rastrellare credenziali di accesso al software.

La tecnica utilizzata è piuttosto semplice e fa leva su una debolezza intrinseca (i ricercatori ci tengono a precisare che non si tratta di una vera vulnerabilità) della versione desktop dell’app di messaggistica, che non supporta la funzione di chat segreta con crittografia client-client per cui il software è diventato famoso.

Il motivo? Come spiegano sul sito di Telegram, le versioni Web e desktop dell’applicazione non memorizzano i dati delle chat in locale, ma solo su cloud. Per usare la crittografia client-client, invece, è necessario memorizzarle in locale.

La buona notizia è che, in caso di attacco, sappiamo per lo meno che i pirati informatici non possono comunque avere accesso alle nostre chat segrete.

TeleGrab, una volta installato sul computer, avvia un’attenta opera di raccolta di informazioni che comprendono tutti i file TXT presenti sul sistema, le credenziali di Chrome, i cookie relativi alle sessioni attive, i dati della piattaforma Steam (la più celebre piattaforma di videogame) e i dati di Telegram.

Tutte le informazioni raccolte vengono poi inviate via Internet su un servizio pccloud.com (i ricercatori di Talos hanno individuato 5 account utilizzati dal malware) senza alcuna protezione crittografica. Questo significa, tra l’altro, che chiunque dovesse ottenere accesso agli account potrebbe copiare tutti i dati che vi sono conservati.

Per quanto riguarda Telegram, la raccolta dei dati avviene attraverso la copia della cache e del file map dell’applicazione. Come fanno notare gli stessi ricercatori, i dati nella cache sono crittografati e la chiave è contenuta nel file map, a sua volta crittografato utilizzando la password dell’utente.

A meno che non conosca la password, per avere accesso ai dati il pirata informatico deve quindi per lo meno violare la crittografia del file map. Dal momento che il file è codificato con AES, gli analisti di Talos ritengono che questa operazione sia eseguita attraverso una tecnica di Brute Forcing.

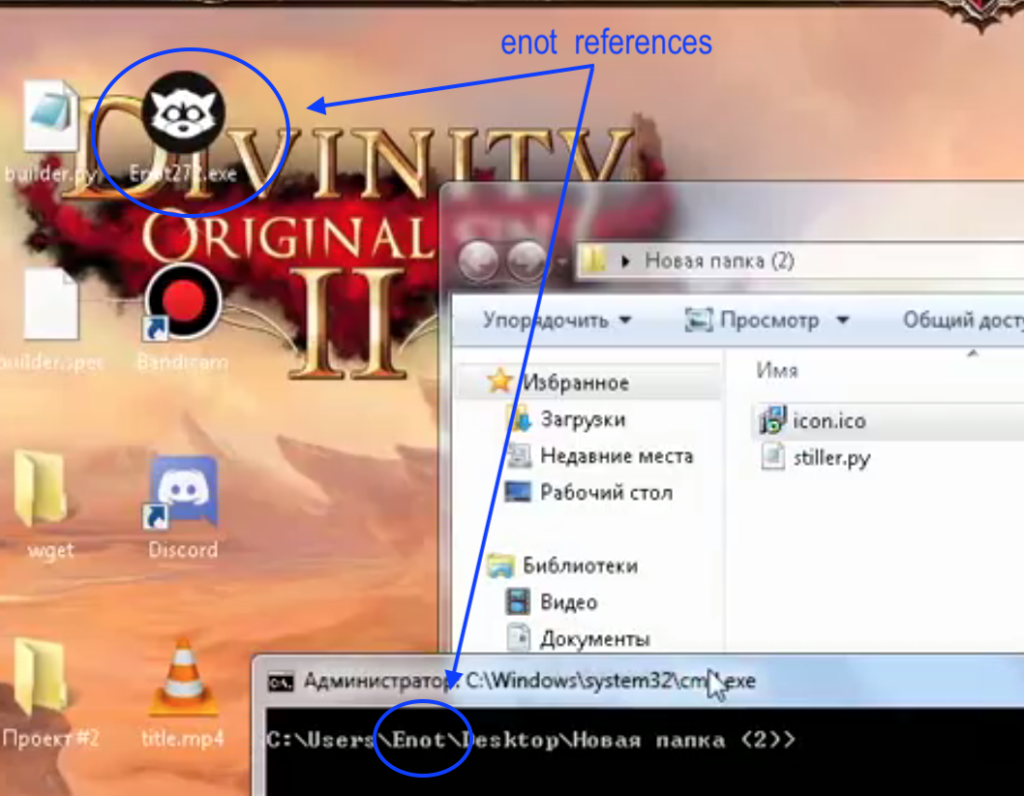

In ogni caso, gli indizi raccolti su alcuni forum hanno permesso di individuare l’identità (almeno quella digitale) dell’autore. Si tratterebbe di un cyber-criminale di origine russa che si fa chiamare con i nomi di Racoon Hacker, Eyenot ed Enot.

I ricercatori di Talos si sono impegnati in una vera “caccia al pirata” scandagliando forum e social network.

Nel suo account su YouTube si trovano anche vari video che mostrano come utilizzare i dati rubati per “iniettarli” in un’installazione di Telegram e avere accesso a contatti e precedenti chat delle vittime.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Cybercriminali distribuiscono un...

Cybercriminali distribuiscono un...Lug 25, 2025 0

-

Una nuova backdoor in GoLang sfrutta...

Una nuova backdoor in GoLang sfrutta...Feb 17, 2025 0

-

Telegram “capitola”:...

Telegram “capitola”:...Set 26, 2024 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...

One thought on “Un malware russo prende di mira (anche) chat e credenziali di Telegram”