Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Preparano attacchi zero-day, ma si fanno scoprire prima di colpire

Mag 16, 2018 Marco Schiaffino Malware, News, RSS, Vulnerabilità 1

I pirati avevano trovato due vulnerabilità sconosciute per attaccare i software Adobe e Microsoft. Ma si sono “bruciati” quando lo hanno provato.

Avevano tra le mani due exploit zero-day, cioè quello che un pirata informatico può aspettarsi di avere solo nei suo i sogni più sfrenati: vulnerabilità sconosciute che permettono di colpire impunemente qualsiasi bersaglio.

Peccato che nel corso dei test per verificarne l’efficacia abbiano commesso un errore piuttosto banale e abbiano così permesso a un ricercatore di ESET di individuare le falle e segnalarle ai produttori affinché le correggessero.

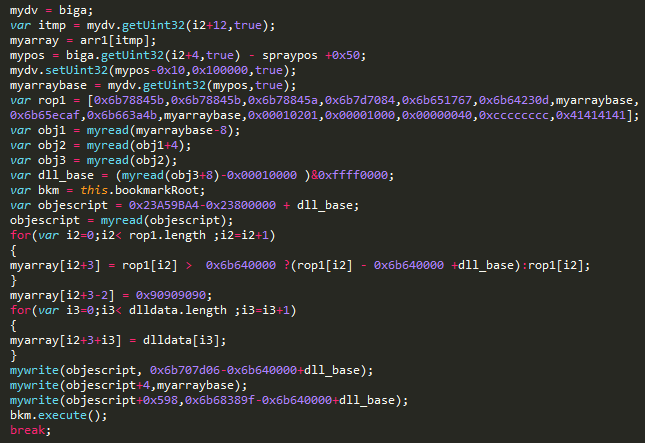

Le due vulnerabilità possono essere usate in abbinata per portare all’esecuzione di codice in remoto su un computer Windows al momento dell’apertura di un documento PDF. La prima falla di sicurezza (CVE-2018-4990) interessa infatti Acrobat Reader e permette di avviare all’apertura del documento un JavaScript che modifica il codice di un “pulsante” (un’immagine in formato JPEG2000) all’interno del PDF.

Il JavaScript, a questo punto, porta un attacco al motore Java di Acrobat Reader e avvia l’esecuzione di una shellcode che apre un file PE incorporato nel documento stesso.

La vulnerabilità di Windows (CVE-2018-8120) coinvolge invece un componente chiamato Win32k e consente al malware di ottenere privilegi per l’esecuzione a livello di kernel.

Il JavaScript nascosto all’interno del PDF utilizza una catena di ROP per avviare lo shellcode e consentire l’esecuzione di codice sul sistema.

Come spiega Anton Cherepanov di ESET in un report pubblicato su Internet, l’errore dei pirati informatici è stato quello di caricare un sample del loro malware (ancora privo di payload) su un repository pubblico dedicato all’analisi di file “sospetti”.

Si tratta di una procedura piuttosto comune tra gli autori di malware, che utilizzano questo tipo di servizio per verificare se il codice che hanno creato viene rilevato dai motori antivirus.

In questo caso, però, Cherepanov ha analizzato il file e individuato i due exploit, informando Adobe e Microsoft per consentirgli di mettere a punto le patch che avrebbero corretto le falle di sicurezza.

Ai pirati informatici è probabile che resterà la brutta sensazione di aver avuto tra le mani un biglietto della lotteria vincente e averlo perso in malo modo.

Articoli correlati

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

-

Una patch di Windows introduce una...

Una patch di Windows introduce una...Apr 28, 2025 0

-

ToddyCat ha sfruttato un bug di ESET...

ToddyCat ha sfruttato un bug di ESET...Apr 10, 2025 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...

One thought on “Preparano attacchi zero-day, ma si fanno scoprire prima di colpire”