Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Bad Rabbit usa gli exploit dell’NSA. E ora si parla di complotto…

Ott 27, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS 0

Ulteriori analisi sul ransomware hanno individuato l’uso di EternalRomance. Gli analisti: “sono gli stessi pirati di Not Petya”.

Contrordine: se in un primo momento si era escluso che il ransomware Bad Rabbit (individuato nelle scorse ore) sfruttasse le famigerate vulnerabilità dell’NSA utilizzate anche da WannaCry e NotPetya, ora i ricercatori aggiustano il tiro e mettono in evidenza maggiori collegamenti con gli attacchi di questa estate.

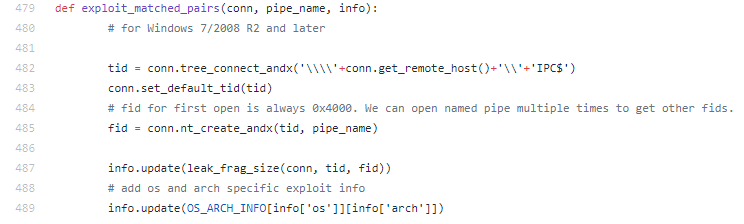

A cambiare le carte in tavola sono state le analisi dei ricercatori di Talos, che hanno scoperto all’interno del malware porzioni di codice che sfruttano EternalRomance, una delle vulnerabilità dell’NSA rese pubbliche dal gruppo hacker Shadow Brokers.

EternalRomance sfrutta una vulnerabilità in SMB (Server Message Block) e in Bad Rabbit viene usato per diffondere il ransomware all’interno delle reti locali. Buona parte del codice, però, sarebbe identica (o per lo meno simile) a quella di NotPetya.

La scoperta dei ricercatori di Talos cambia completamente la prospettiva e conferma i sospetti di chi parlava di un legame tra Bad Rabbit e NotPetya.

L’analisi del codice usato da Bad Rabbit non lascia dubbi: sfrutta le vulnerabilità scoperte dall’NSA con modalità simili a quelle degli exploit rilasciati dagli Shadow Brokers.

D’altra parte le nazioni più prese di mira da Bad Rabbit corrispondono più o meno a quelle travolte da Not Petya: Russia e Ucraina. Anche il modus operandi sarebbe lo stesso e, in particolare, avrebbe richiesto un’attenta pianificazione.

Nel caso di NotPetya per violare i server dell’azienda ucraina che è stata usata come “trampolino” per l’attacco. In questo caso per accedere ai siti Web utilizzati per diffondere il malware.

La situazione, però, è piuttosto confusa. In passato i ricercatori di ESET avevano collegato NotPetya a un gruppo di pirati informatici chiamati TeleBots, che si sono resi protagonisti degli attacchi alla rete di distribuzione di energia elettrica in Ucraina.

L’attribuzione, per quanto sapevamo allora, non faceva una grinza: anche la diffusione di NotPetya, infatti, sembrava essere parte di un piano specifico che prendeva di mira specificatamente il territorio ucraino. L’ipotesi, insomma, era che si trattasse di un gruppo hacker inserito nel conflitto tra Russia e Ucraina.

Qualcosa, però, non torna. Bad Rabbit, infatti, ha colpito solo marginalmente l’Ucraina e ha picchiato duro proprio in Russia. Che senso avrebbe questo cambio di strategia?

Secondo alcuni ricercatori, però, l’uso di un ransomware sarebbe solo una specie di cortina fumogena per occultare altre attività. In particolare, potrebbe essere usato per cancellare le prove di intrusioni “mirate” in alcuni sistemi informatici.

- Bad Rabbit, ESET, EternalRomance, Marco Schiaffino, NotPetya, NSA, russia, Shadow Brokers, Talos, Ucraina

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Misterioso guasto satellitare:...

Misterioso guasto satellitare:...Dic 12, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

Gli U.S.A. offrono 10 milioni di...

Gli U.S.A. offrono 10 milioni di...Set 05, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...