Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

CIA Leaks: con ELSA gli 007 spiano i movimenti dal laptop

Giu 29, 2017 Marco Schiaffino Hacking, Leaks, News, Privacy, RSS 0

L’impianto della Central Intelligence Agency registra le informazioni relative alle reti Wi-Fi e permette di ricostruire gli spostamenti del computer portatile.

Problema da agente segreto: come tracciare gli spostamenti di una persona che si vuole controllare? Se si riesce a comprometterne lo smartphone si può sfruttare il GPS, ma non sempre è così facile.

Dalle parti della CIA, però, hanno trovato una soluzione per ricostruire gli spostamenti dei loro “obiettivi” anche se si ha accesso solo al computer portatile con Windows.

A spiegarlo sono i documenti pubblicati da WikiLeaks, che descrivono nel dettaglio il tool di spionaggio utilizzato dagli spioni della Central Intelligence Agency.

Lo strumento in questione si chiama ELSA ed è un “impianto” (il termine che a Langley usano al posto di malware – ndr) che gli agenti possono utilizzare per registrare gli spostamenti del loro bersaglio.

ELSA non integra alcun exploit, di conseguenza per installarlo sul computer della vittima gli agenti devono utilizzare altri strumenti del loro “arsenale cibernetico”.

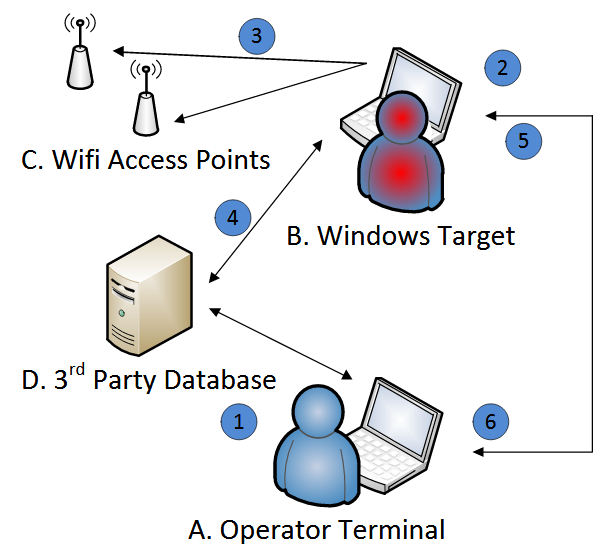

Il manuale di 42 pagine pubblicato da WikiLeaks contiene anche un grafico che spiega a grandi linee il funzionamento del sistema di tracciamento di ELSA.

Il malware viene creato su misura per il tipo di dispositivo su cui verrà installato attraverso uno strumento chiamato PATCHER wizard. In questa fase l’agente deve impostare in particolare il tipo di architettura (X86 o X64) e scegliere alcune opzioni secondarie come il database di geo-localizzazione che vuole utilizzare.

Una volta installato l’impianto sul computer della vittima, questo utilizzerà il Wi-Fi per registrare le informazioni relative alle reti wireless nelle vicinanze del computer portatile (MAC address, SSID e forza del segnale) registrandoli in un file di log crittografato che viene memorizzato sul disco fisso.

I dati vengono poi incrociati con quelli di database di geo-localizzazione delle reti Wi-Fi, come quelli forniti da Google e Microsoft, normalmente utilizzati per fornire le informazioni sulla posizione ai browser. Questa attività viene fatta dallo stesso ELSA quando ha a disposizione una connessione Internet.

Agli agenti non rimane a questo punto che recuperare il file (sempre attraverso altri strumenti, ELSA non integra una backdoor) decrittarlo e avere così una mappatura perfetta degli spostamenti della vittima.

In ogni caso, gli spioni della CIA possono anche usare i dati “grezzi” per incrociarli con un altro database di geo-localizzazione per migliorare la precisione del “pedinamento digitale”.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

-

Operation Rubicon: come USA e Germania...

Operation Rubicon: come USA e Germania...Feb 12, 2020 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...