Aggiornamenti recenti Luglio 4th, 2025 3:43 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Falla zero-day di Office. Forse domani la patch di Microsoft

Apr 10, 2017 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

Un’ondata di attacchi sfrutta una vulnerabilità di Office sui sistemi Windows. Microsoft potrebbe correggerla con gli aggiornamenti previsti martedì.

La segnalazione della vulnerabilità è arrivata da alcune società di sicurezza, tra cui McAfee e FireEye, che hanno individuato una serie di attacchi basati su una falla “zero-day” di Word.

Come spiegano i ricercatori nei report (qui e qui) che descrivono l’exploit usato dai pirati, il vettore di attacco usato è un documento RTF in formato .DOC, che viene normalmente distribuito come allegato a un messaggio di posta elettronica.

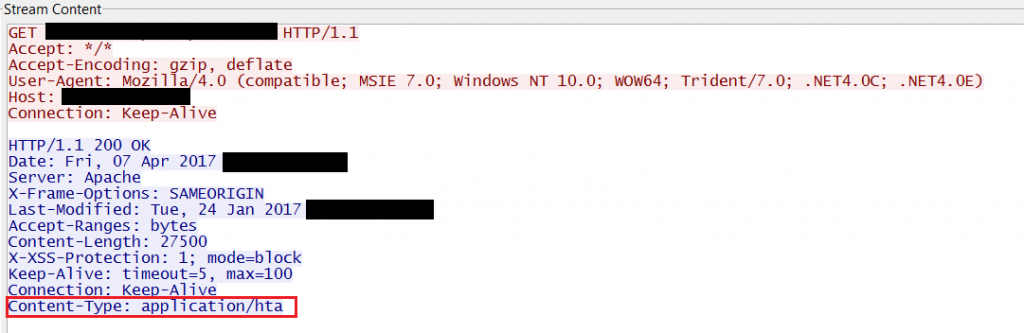

L’exploit sfrutta le caratteristiche degli elementi OLE (Object Linking and Embedding) per collegarsi a un server in remoto controllato dai cyber-criminali, da cui viene scaricato ed eseguito un file .HTA che gli permette di ottenere la possibilità di eseguire codice sul sistema. In questo modo, i pirati informatici sono in grado di installare un trojan sulla macchina.

L’exploit consente una comunicazione con un server remoto, dal quale viene scaricato il contenuto HTML malevolo.

A questo punto, il file originale viene cancellato e sostituito con un altro documento, assolutamente innocuo. In questo modo, la vittima non ha modo di accorgersi del fatto che la macchina sia stata compromessa.

Il bug affligge tutte le versioni di Office e consente l’esecuzione di codice su tutti i sistemi Windows. L’exploit, però, non si attiva se il documento è visualizzato in modalità di Visualizzazione protetta, quella che Word attiva automaticamente quando si apre un documento allegato a un’email.

Nel caso in cui l’utente faccia clic sul pulsante Abilita modifica, che attiva la modalità normale di editing del documento, l’attacco parte normalmente.

Il suggerimento degli esperti, quindi, è quello di utilizzare sempre la visualizzazione protetta per i documenti provenienti da mittenti sconosciuti.

Stando a quanto riportato dalle società di sicurezza, i dettagli riguardanti la vulnerabilità sono stati condivisi con Microsoft, che sta lavorando alla patch che risolve il problema. È probabile che sia distribuita nella tornata di aggiornamenti previsti per questa settimana.

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Asana: un bug nell’integrazione AI...

Asana: un bug nell’integrazione AI...Giu 19, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

Altro in questa categoria

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una...