Aggiornamenti recenti Luglio 3rd, 2025 10:20 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

Akamai: la crescita del DDoS non dipende solo dalla IoT

Mar 03, 2017 Marco Schiaffino Approfondimenti, Attacchi, In evidenza, Mercato e Statistiche, RSS 0

Il report di Akamai sul Q4 del 2016 mette in luce un aumento degli attacchi, ma quello dei dispositivi IoT è solo uno dei problemi.

Non solo IoT: la crescita esponenziale degli attacchi DDoS (tanto in termini di frequenza quanto di potenza) registrata nel 2016 non dipende esclusivamente dalla vulnerabilità dei dispositivi della cosiddetta “Internet of Things”.

A spiegarlo sono i ricercatori di Akamai, che nel report sulla sicurezza di Internet relativo all’ultimo trimestre del 2016 mettono in fila i dati acquisiti e tratteggiano uno scenario in cui gli attacchi Denial of Service hanno conquistato un ruolo di primo piano.

Il primo dato, per la verità, parla di una riduzione del 16% del numero complessivo di attacchi. Meglio però non trarne conclusioni affrettate: il trimestre precedente (luglio-settembre) è stato infatti quello che ha visto la comparsa della botnet Mirai e una conseguente esplosione di attacchi.

Come tutti i fenomeni di questo tipo, quindi, un “riassestamento” in termini di frequenza degli attacchi è piuttosto normale.

Quelle che stanno cambiando sono le tecniche di attacco, che consentono ai cyber-criminali di raggiungere sempre più facilmente picchi di volume che superano i 300 Gbps, creando non pochi problemi agli amministratori di sistema.

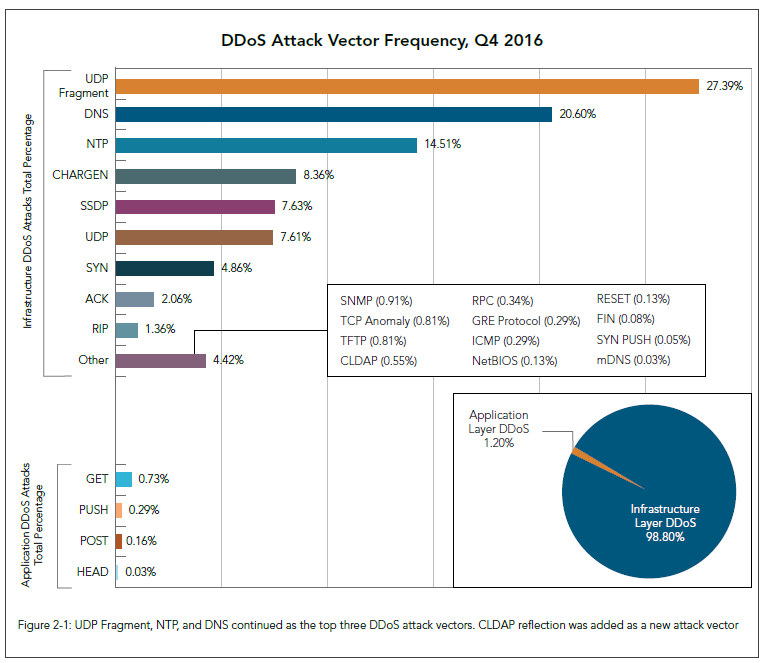

Le statistiche riportate dall’azienda parlano chiaro: tra i casi registrati nel trimestre, le tre modalità di attacco più utilizzate sono quelle basate su UDP fragment (27%); DNS (21%) e NTP (15%).

Le tecniche di attacco sfruttano, per la maggior parte, tecniche di amplificazione piuttosto comuni ma terribilmente efficaci.

Mentre la prima sfrutta pacchetti contraffatti che mettono in crisi i sistemi quando si trovano a “ricostruirli”, gli altri utilizzano tecniche di amplificazione che coinvolgono, rispettivamente, i server Domain Name System e quelli Network Time Protocol. Insomma: qualcosa di molto diverso dal modus operandi utilizzato dalle botnet Mirai.

I ricercatori Akamai, inoltre, segnalano la crescita di un nuovo vettore per attacchi DDoS, basato sul protocollo CLDAP (Connectionless Lightweight Directory Access Protocol) e che utilizza le reti Windows come uno strumento di amplificazione.

In sintesi, la tecnica è quella di inviare una richiesta a tutti gli endpoint della rete e reindirizzare le risposte al bersaglio dell’attacco, inondandolo di traffico.

Quali che siano le tecniche adottate, il dato che emerge è che i pirati informatici sono in grado di portare attacchi sempre più imponenti.

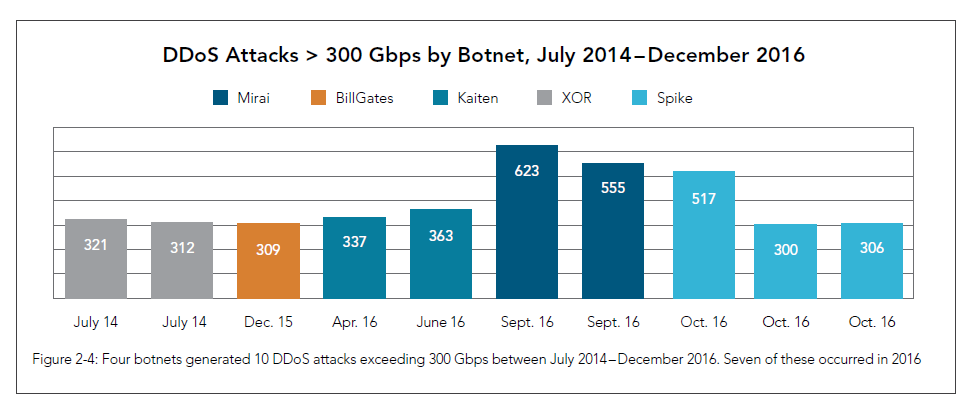

Tra il 2014 e il 2016 ci sono stati 10 attacchi superiori ai 300 Gbps provenienti da botnet. Sette di questi si sono verificati nel 2016.

Nonostante il numero di attacchi che hanno superato i 300 Gbps siano diminuiti rispetto al trimestre precedente (12 contro 19) si tratta pur sempre di una quantità notevole, che fa pensare ai ricercatori che questi volumi saranno sempre più frequenti.

A contribuire alla crescita del fenomeno non è solo Mirai, ma la persistenza di numerose botnet “tradizionali” come Spike, che prende di mira i sistemi Linux 32 e 64 bit.

Il contributo a livello statistico di Mirai, invece, è evidente quando si analizzano i paesi di provenienza degli attacchi DDoS. I dati precedenti, infatti, vedevano regolarmente in testa la Cina, dalla quale erano originati dal 16 al 40% degli attacchi nel 2016.

Nel trimestre di riferimento, però, la Cina finisce al quarto posto, preceduta da Stati Uniti (24%); UK (10%) e Germania (7%). I motivi? Il primo e più intuitivo è che buona parte dei dispositivi IoT compromessi da Mirai si trovavano proprio sul territorio di questi paesi.

Il secondo influisce più direttamente sul rilievo statistico: il traffico inviato dai dispositivi IoT, infatti, utilizza raramente tecniche di offuscamento e consente quindi di individuare con maggiore facilità l’indirizzo IP da cui proviene. Non è un caso, infatti, che le statistiche di Akamai registrino anche un aumento in valore assoluto del numero di indirizzi IP individuati come fonte degli attacchi.

Articoli correlati

-

Akamai individua...

Akamai individua...Mag 26, 2025 0

-

Europa sotto attacco: aumentano le...

Europa sotto attacco: aumentano le...Mag 15, 2025 0

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

Rapporto CSIRT di novembre: aumentano...

Rapporto CSIRT di novembre: aumentano...Dic 20, 2024 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,...