Aggiornamenti recenti Aprile 23rd, 2024 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Kaspersky Next: protezione efficace e automatizzata degli endpoint

- È stato creato un worm gestito dall’IA capace di propagarsi tra i sistemi informatici

- CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e 285 IOC!

- MITRE colpita da un breach a opera di gruppo nation-state

- Una vulnerabilità critica di Forminator colpisce più di 300.000 siti WordPress

Compare la finestra “Salva con nome”, ma installa il trojan

Dic 22, 2016 Marco Schiaffino Malware, Minacce, News, RSS, Trojan 0

Ticno visualizza una falsa finestra di dialogo per il salvataggio di un archivio ZIP. In realtà, però, si avvia l’installazione di un pacchetto di malware.

Per installare un malware sul computer delle loro vittime, i pirati informatici possono usare due strategie: sfruttare una vulnerabilità che gli consenta di avviarne l’esecuzione con privilegi di amministratore o convincerle in qualche modo ad acconsentire all’installazione.

Gli autori del trojan Ticno hanno seguito questa seconda strada, utilizzando uno stratagemma piuttosto originale che “camuffa” la procedura di installazione simulando il semplice salvataggio di un file.

Stando a quanto riportato dalla società di sicurezza Dr.WEB, che lo ha individuato e analizzato, Ticno viene distribuito su macchine già colpite da altro malware, che scaricano e avviano il trojan.

Il malware, prima di passare all’azione, esegue una serie di controlli sul computer per verificare di non trovarsi su una macchina virtuale o in presenza di strumenti di analisi usati normalmente dagli esperti di sicurezza.

A questo scopo esegue per prima cosa una verifica dei processi attivi, controllando poi le impostazioni del sistema per individuare l’ID del prodotto, il nome del computer e dell’utente, il produttore del BIOS e il numero di cartelle all’interno di Programmi.

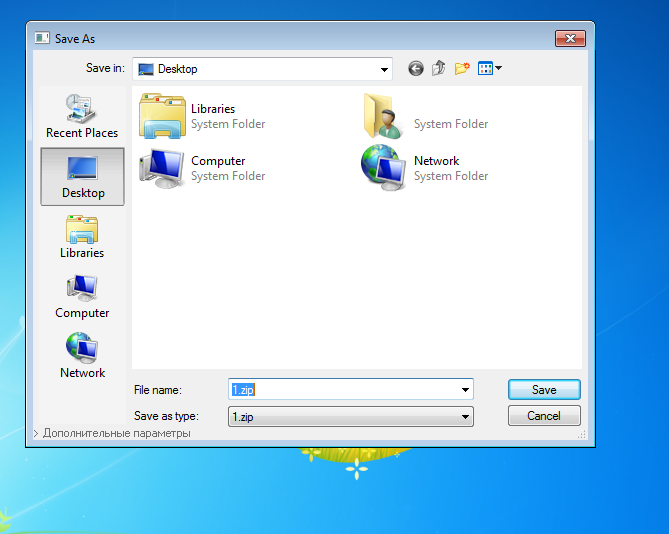

Se il trojan trova qualcosa di sospetto, interrompe qualsiasi attività. Se invece considera il computer “affidabile”, visualizza una finestra di dialogo “Salva con nome” per il salvataggio su disco del file 1.ZIP.

Da dove arriva questo file ZIP? E, soprattutto: che ci fa una scritta in russo in fondo alla finestra?

La finestra è in tutto e per tutto simile a quella che comparirebbe nel corso di una procedura di salvataggio di un file, tranne per un piccolo dettaglio: nell’angolo inferiore sinistro c’è un menu “Impostazioni avanzate” (ma la scritta è in russo) che in una finestra del genere non dovrebbe esserci.

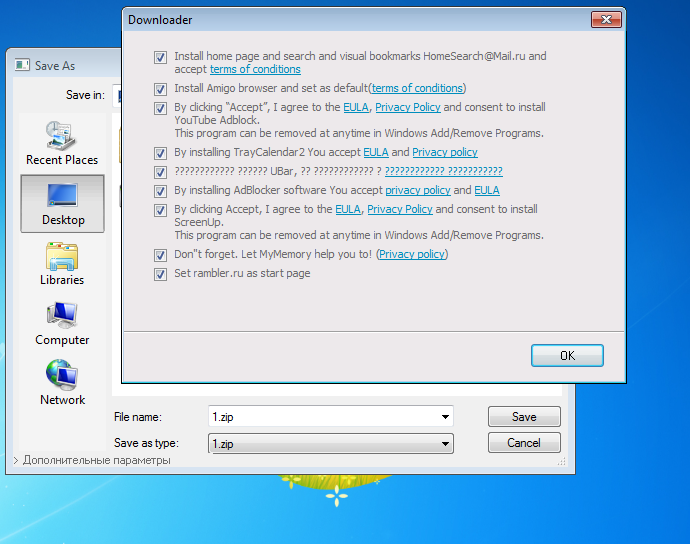

Per svelare l’arcano è sufficiente fare clic sul collegamento: la finestra che si apre contiene le opzioni per l’installazione sul sistema di una serie di programmi. Un clic su “Salva” avvia la procedura.

Basta un clic per avere un’idea precisa di quello che sta per succedere. E non è nulla di piacevole…

Buona parte dei programmi nell’elenco, come Amigo Browser, sono semplici (ma fastidiosi) adware o estensioni di Google Chrome. Insieme a loro, però, sul computer vengono installati anche software più pericolosi.

L’elenco completo comprende Trojan.Ticno.1548; Trojan.BPlug.1590; Trojan.Triosir.718; Trojan.Clickmein.1 e Adware.Plugin.1400.

All’interno dell’applicazione Calendar Tray, inoltre, è inserito Trojan.ChromePatch.1. Si tratta di un adware che infetta il file resources.pak di Google Chrome. In questo modo il malware è in grado di “sopravvivere” alla disinstallazione e può continuare a visualizzare pubblicità indesiderate sul browser anche una volta che l’utente l’ha rimosso.

Articoli correlati

-

Attaccanti distribuiscono trojan usando...

Attaccanti distribuiscono trojan usando...Mar 14, 2024 0

-

Scoperta una nuova versione di Bifrost...

Scoperta una nuova versione di Bifrost...Mar 01, 2024 0

-

Trend Micro e INTERPOL hanno...

Trend Micro e INTERPOL hanno...Feb 22, 2024 0

-

GoldPickaxe, il malware iOS che ti ruba...

GoldPickaxe, il malware iOS che ti ruba...Feb 15, 2024 0

Altro in questa categoria

-

Kaspersky Next: protezione efficace e...

Kaspersky Next: protezione efficace e...Apr 23, 2024 0

-

È stato creato un worm gestito...

È stato creato un worm gestito...Apr 23, 2024 0

-

CERT-AGID 13 – 19 aprile 2024: ben 29...

CERT-AGID 13 – 19 aprile 2024: ben 29...Apr 22, 2024 0

-

MITRE colpita da un breach a opera di...

MITRE colpita da un breach a opera di...Apr 22, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

L’IA generativa complica la gestione sicura delle...

L’IA generativa complica la gestione sicura delle...Apr 18, 2024 0

La corsa all’IA generativa ha spinto i produttori di... -

LockBit: scoperta una nuova variante in grado di...

LockBit: scoperta una nuova variante in grado di...Apr 16, 2024 0

LockBit continua a colpire le organizzazioni di tutto il... -

Le aziende italiane peccano nella sicurezza degli ambienti...

Le aziende italiane peccano nella sicurezza degli ambienti...Apr 15, 2024 0

Il 41% delle imprese italiane subisce mensilmente attacchi... -

Cresce il numero di credenziali compromesse: bisogna...

Cresce il numero di credenziali compromesse: bisogna...Apr 12, 2024 0

In occasione del Privacy Tour 2024, l’iniziativa del... -

Cosa tiene un CISO sveglio la notte?

Cosa tiene un CISO sveglio la notte?Apr 12, 2024 0

Al Google Next ’24 abbiamo assistito a un interessante...

Minacce recenti

Il ransomware Akira ha ottenuto più di 42 milioni di dollari di riscatto

Le aziende italiane peccano nella sicurezza degli ambienti OT

Una vulnerabilità HTTP/2 espone i server ad attacchi DoS

Off topic

-

Maythefourth: La caduta dell’Impero Galattico è...

Maythefourth: La caduta dell’Impero Galattico è...Mag 04, 2018 0

E se vi dicessimo che la saga di Star Wars ... -

Gli hacker e il cinema: i dieci migliori film secondo...

Gli hacker e il cinema: i dieci migliori film secondo...Nov 14, 2016 2

Abbiamo rubato al blog di Kaspersky un vecchio pezzo di... -

Campione di scacchi blinda il PC. “Paura degli hacker”

Campione di scacchi blinda il PC. “Paura degli hacker”Nov 08, 2016 2

Il numero uno degli scacchi mondiali Magnus Carlsen ha... -

L’autore di fsociety pensa di essere Mr. Robot, ma è un...

L’autore di fsociety pensa di essere Mr. Robot, ma è un...Ott 28, 2016 0

Il pirata informatico che ha creato il ransomware cerca... -

Yahoo sospende l’inoltro delle email. Paura di un esodo...

Yahoo sospende l’inoltro delle email. Paura di un esodo...Ott 11, 2016 0

Dopo la raffica di figuracce, l’azienda sospende per...

Post recenti

-

Kaspersky Next: protezione efficace e automatizzata degli...

Kaspersky Next: protezione efficace e automatizzata degli...Apr 23, 2024 0

In occasione dell’Italian Partner Conferencetenutasi... -

È stato creato un worm gestito dall’IA capace di...

È stato creato un worm gestito dall’IA capace di...Apr 23, 2024 0

Un team di ricercatori ha sviluppato quello che ritengono... -

CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e...

CERT-AGID 13 – 19 aprile 2024: ben 29 campagne malevole e...Apr 22, 2024 0

Nel periodo compreso tra il 13 e il 19 aprile,... -

MITRE colpita da un breach a opera di gruppo nation-state

MITRE colpita da un breach a opera di gruppo nation-stateApr 22, 2024 0

I cyber attacchi moderni riescono a colpire anche le... -

Una vulnerabilità critica di Forminator colpisce più di...

Una vulnerabilità critica di Forminator colpisce più di...Apr 22, 2024 0

Il JPCERT Coordination Center, l’organizzazione...