Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Compare la finestra “Salva con nome”, ma installa il trojan

Dic 22, 2016 Marco Schiaffino Malware, Minacce, News, RSS, Trojan 0

Ticno visualizza una falsa finestra di dialogo per il salvataggio di un archivio ZIP. In realtà, però, si avvia l’installazione di un pacchetto di malware.

Per installare un malware sul computer delle loro vittime, i pirati informatici possono usare due strategie: sfruttare una vulnerabilità che gli consenta di avviarne l’esecuzione con privilegi di amministratore o convincerle in qualche modo ad acconsentire all’installazione.

Gli autori del trojan Ticno hanno seguito questa seconda strada, utilizzando uno stratagemma piuttosto originale che “camuffa” la procedura di installazione simulando il semplice salvataggio di un file.

Stando a quanto riportato dalla società di sicurezza Dr.WEB, che lo ha individuato e analizzato, Ticno viene distribuito su macchine già colpite da altro malware, che scaricano e avviano il trojan.

Il malware, prima di passare all’azione, esegue una serie di controlli sul computer per verificare di non trovarsi su una macchina virtuale o in presenza di strumenti di analisi usati normalmente dagli esperti di sicurezza.

A questo scopo esegue per prima cosa una verifica dei processi attivi, controllando poi le impostazioni del sistema per individuare l’ID del prodotto, il nome del computer e dell’utente, il produttore del BIOS e il numero di cartelle all’interno di Programmi.

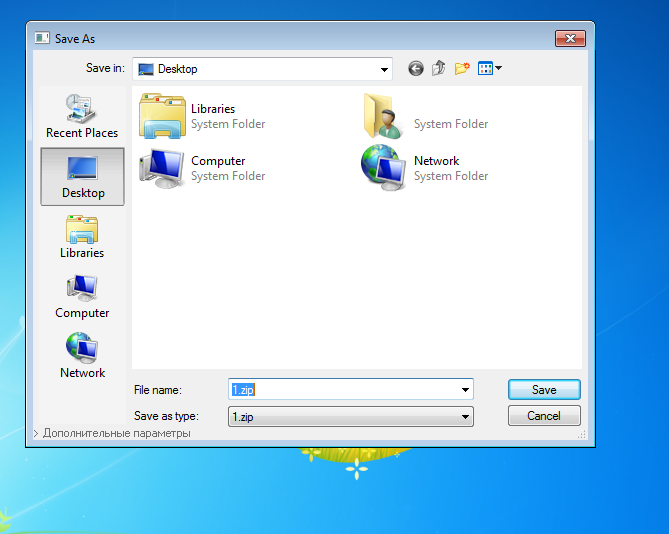

Se il trojan trova qualcosa di sospetto, interrompe qualsiasi attività. Se invece considera il computer “affidabile”, visualizza una finestra di dialogo “Salva con nome” per il salvataggio su disco del file 1.ZIP.

Da dove arriva questo file ZIP? E, soprattutto: che ci fa una scritta in russo in fondo alla finestra?

La finestra è in tutto e per tutto simile a quella che comparirebbe nel corso di una procedura di salvataggio di un file, tranne per un piccolo dettaglio: nell’angolo inferiore sinistro c’è un menu “Impostazioni avanzate” (ma la scritta è in russo) che in una finestra del genere non dovrebbe esserci.

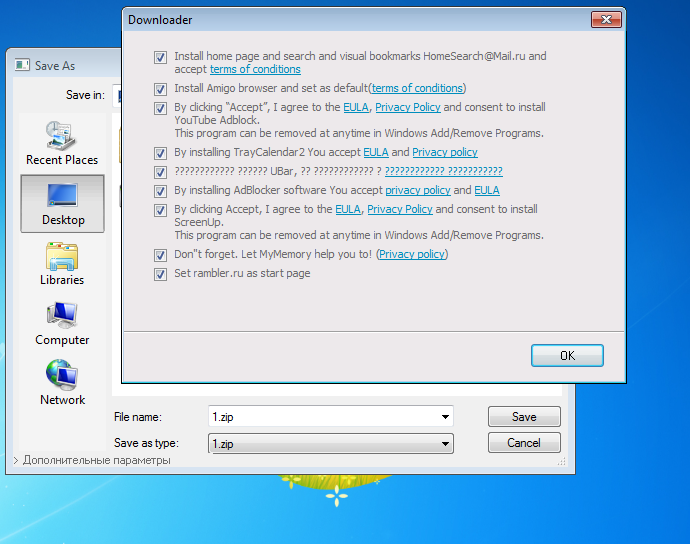

Per svelare l’arcano è sufficiente fare clic sul collegamento: la finestra che si apre contiene le opzioni per l’installazione sul sistema di una serie di programmi. Un clic su “Salva” avvia la procedura.

Basta un clic per avere un’idea precisa di quello che sta per succedere. E non è nulla di piacevole…

Buona parte dei programmi nell’elenco, come Amigo Browser, sono semplici (ma fastidiosi) adware o estensioni di Google Chrome. Insieme a loro, però, sul computer vengono installati anche software più pericolosi.

L’elenco completo comprende Trojan.Ticno.1548; Trojan.BPlug.1590; Trojan.Triosir.718; Trojan.Clickmein.1 e Adware.Plugin.1400.

All’interno dell’applicazione Calendar Tray, inoltre, è inserito Trojan.ChromePatch.1. Si tratta di un adware che infetta il file resources.pak di Google Chrome. In questo modo il malware è in grado di “sopravvivere” alla disinstallazione e può continuare a visualizzare pubblicità indesiderate sul browser anche una volta che l’utente l’ha rimosso.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...