Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Ondata di malware su Facebook. Attenti alle foto in chat

Nov 25, 2016 Marco Schiaffino Attacchi, In evidenza, Malware, News, Ransomware, RSS, Trojan, Vulnerabilità 0

La tecnica di attacco è stata battezzata ImageGate. Nelle fotografie inviate tramite la chat del social network si nascondono trojan e ransomware.

Un’immagine in formato JPEG inviata nella chat di Facebook da un contatto che conosciamo. Quando proviamo a visualizzarla, però, il browser apre una finestra di dialogo per salvare un file. Strano vero?

Infatti quello che stiamo per salvare non è un’immagine, ma un file in formato HTA, cioè un’applicazione HTML che contiene un malware, molto probabilmente il ransomware Locky. Ad avviarne il download è stato un codice nascosto all’interno dell’immagine su cui abbiamo cliccato.

La tecnica di attacco è stata rilevata da Check Point ed è considerata una delle campagne di distribuzione di malware più insidiose comparse fino a oggi.

Per il momento, la società di sicurezza non ha diffuso dettagli tecnici sul nuovo vettore d’attacco, spiegando che diffonderà tutte le informazioni solo quando i siti più colpiti (oltre a Facebook viene usato anche Linkedin) avranno trovato le contromisure adeguate per fermarlo. Ha però pubblicato un video che mostra come viene avviato Locky attraverso l’attacco ImageGate.

L’attacco al social network non è comunque una grande sorpresa. L’invio di file infetti distribuiti tramite le chat di Facebook, infatti, è stato notato per la prima volta all’inizio di ottobre (ne abbiamo parlato anche noi) anche se con modalità differenti da quelle descritte ora da Check Point.

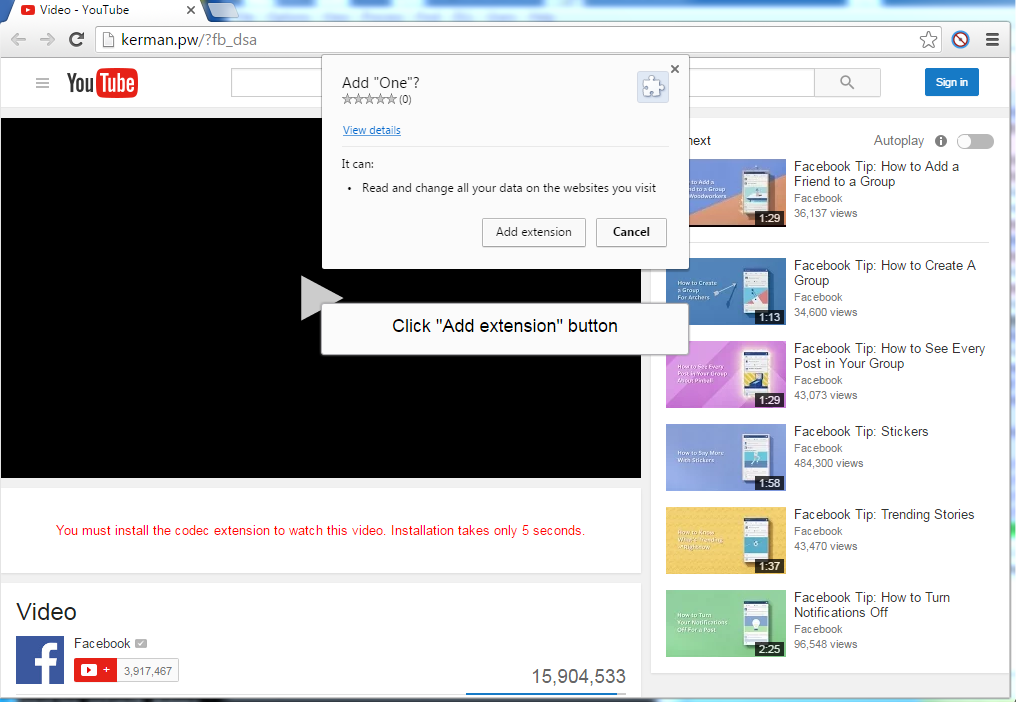

I primi casi, registrati in Francia e in Italia, utilizzavano un link confezionato in modo da sembrare un video. Chi ci faceva clic sopra veniva dirottato su una finta pagina di YouTube e gli veniva proposta l’installazione di un’estensione del browser che, in teoria, avrebbe dovuto permettere la visualizzazione del filmato.

Come spiegato a suo tempo da Malwarebytes Labs, l’estensione è in realtà un malware, che oltre a utilizzare l’account della vittima per diffondersi ulteriormente, permette ai pirati informatici di rubare varie informazioni, tra cui i dati di accesso a Facebook.

Qualche giorno fa, poi, è comparso un altro allarme molto simile a quello precedente. Questa volta a pubblicarlo è stato Bart Blaze. La tecnica era lievemente differente: il vettore d’attacco non era infatti un link, ma un’immagine in formato SVG.

Il formato SVG è usato per file grafici vettoriali, ma è basato su XML e permette, in pratica, di inserire al suo interno qualsiasi tipo di contenuto, per esempio un JavaScript.

L’esemplare in cui si è imbattuto Blaze aveva un comportamento simile a quello analizzato a ottobre da Malwarebytes: puntava infatti a ingannare la vittima per fare in modo che installasse un’estensione del browser in grado di sottrarre le credenziali di accesso a Facebook e diffondersi ulteriormente attraverso i contatti della vittima.

L’estensione viene proposta come un codec video, ma ruba i dati di accesso a Facebook.

Nello stesso post, però, Blaze specifica di aver ricevuto segnalazioni dell’uso della stessa tecnica di attacco per distribuire un trojan chiamato Nemucod e (guarda un po’!) il ransomware Locky.

Dopo la segnalazione da parte di Blade, Facebook avrebbe cominciato a bloccare l’invio dei file in formato SVG tramite chat.

Con ImageGate, sembra si sia arrivati a una nuova evoluzione della stessa tecnica. L’attacco infatti utilizza immagini JPEG ed è difficile pensare che Facebook possa decidere di bloccarne l’invio. Il legame tra i tre episodi, però, è troppo stretto per essere casuale.

Un’ipotesi che ci è stata confermata anche da Oded Vanunu, Head of Products Vulnerability Research di Check Point.

“Possiamo confermare che anche il trojan Nemucod sta usando ImageGate come vettore di attacco” ci ha scritto Vanunu in risposta a un’email che gli abbiamo inviato chiedendo la sua opinione su un possibile collegamento.

Vanunu, però, non si è sbilanciato oltre. Una possibile lettura della vicenda (volendosi sbilanciare) è che ci si trovi di fronte a un attacco in grande stile che si è sviluppato in due fasi.

Nella prima fase i pirati hanno usato la chat di Facebook come vettore di attacco, ma senza colpirli con malware distruttivi come i ransomware. Si sono limitati a distribuire le estensioni in grado di rubare le credenziali di accesso al social network, in modo da farne incetta e avere la possibilità di raggiungere un gran numero di contatti.

Ora hanno cominciato l’attacco vero e proprio, sfruttando gli account che hanno compromesso in precedenza per inviare trojan e ransomware a tutti i loro contatti.

Se così fosse, si tratterebbe di una vera catastrofe. Quando si riceve una fotografia inviata in chat da un contatto conosciuto, infatti, la tendenza è quella di essere molto meno sospettosi rispetto a quando si ha a che fare con un’email o un messaggio di uno sconosciuto.

Da oggi, quindi, sarà bene diffidare di qualsiasi immagine recapitata tramite social network. Per lo meno fino a quando il problema (si spera) non verrà risolto definitivamente.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...