Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Una falla di Windows 95 oggi può creare grossi guai

Ago 03, 2016 Marco Schiaffino Approfondimenti, Hacking, In evidenza, Prodotto, RSS, Vulnerabilità 0

Una vecchia vulnerabilità consentirebbe a un pirata di ottenere in un attimo username e password dell’account Windows. E se stiamo usando il Microsoft Account…

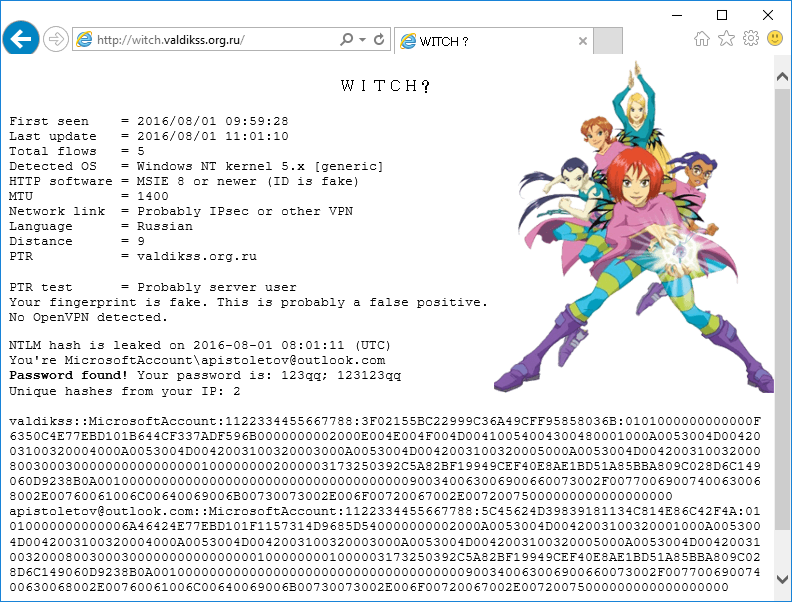

Può una vulnerabilità del 1997 diventare un problema nel 2016? Nel caso di Windows la risposta è sì. A spiegarlo in tutti i dettagli è Valdik, un ricercatore russo che ha ripreso in mano la questione dopo che Microsoft ha cominciato a spingere sull’uso del Microsoft Account per accedere al sistema operativo.

Come si legge nel suo post, tutto nasce da un sistema di autenticazione “semplificato” pensato per garantire un accesso più rapido alle risorse di rete locale. La sua introduzione risale ai tempi di Windows 95/NT, quando l’ambiente tipo in cui si collocava un terminale era quello della rete aziendale.

Gli sviluppatori Microsoft, ai tempi, avevano pensato bene di facilitare la vita degli utenti prevedendo l’invio automatico dei dati di accesso per accedere a servizi e risorse all’interno della rete locale.

In pratica, quando i programmi Microsoft (Explorer, Outlook, Internet Explorer e oggi anche Edge) tentavano un collegamento, venivano inviati automaticamente il nome di dominio, il nome utente e l’hash della password. Il problema è che il sistema non distingue tra una rete locale e Internet. Queste informazioni, quindi, possono raggiungere anche un server esterno.

Col tempo, questo metodo è stato abbandonato per ovvie ragioni di sicurezza. Ma non in tutti gli ambiti. Questo comportamento, infatti, è rimasto identico per quanto riguarda le richieste tramite protocollo Server Message Block (SMB) usato per l’accesso a file condivisi, stampanti e altre risorse.

Risultato: un pirata informatico può ottenere queste informazioni semplicemente creando un server SMB accessibile all’esterno e inserendo un collegamento SMB del tipo “smb://” o “file://” all’interno di una pagina Web o di un’email per attirare la potenziale vittima e ricevere le informazioni di accesso.

Valdik ha realizzato un sito Web che dimostra il funzionamento dell’exploit. Se ci colleghiamo con IE o Edge, proverà a catturare username e password del nostro account. Ci sarà da fidarsi?

Ad aggravare la situazione c’è il fatto che l’hashing della password, nel caso questa non sia troppo lunga, può essere decodificato con una certa facilità attraverso brute forcing o attacchi a dizionario. Ottenere le informazioni di cui sopra, quindi, è terribilmente semplice.

Fino a qualche tempo fa, la pericolosità di questa vulnerabilità poteva essere considerata trascurabile. Ottenere in remoto le credenziali di accesso all’account di Windows, infatti, non permette (di per sé) di avere accesso al sistema.

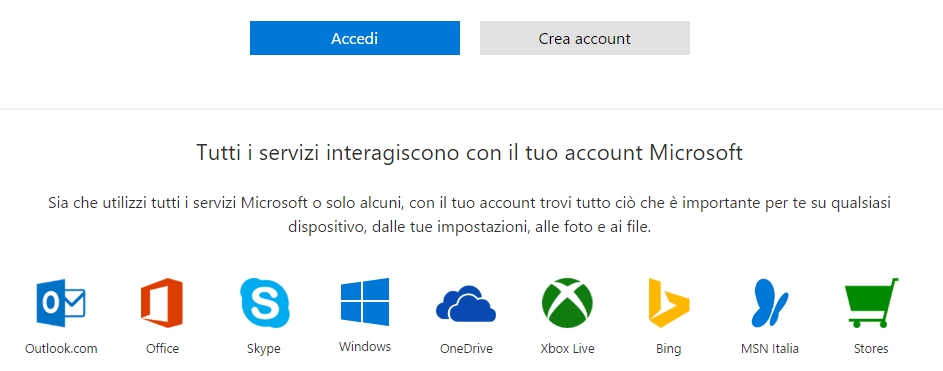

Da quando Microsoft (a partire da Windows 8) ha cominciato a invitare i suoi utenti a utilizzare il Microsoft Account per accedere al sistema, però, la questione ha assunto una rilevanza ben diversa. Sfruttando la vulnerabilità, infatti, è possibile avere accesso in un attimo ai dati memorizzati su OneDrive e a tutti i servizi (Skype, Xbox Live, Office, Outlook.com) eventualmente collegati all’account.

Un solo account per ogni servizio Microsoft…

Come spiega Valdik, sfruttare la vulnerabilità è semplice. Per attivare l’exploit è infatti sufficiente il collegamento alla pagina Web (nel caso di IE ed Edge) o la semplice visualizzazione dell’email in Outlook. Con Chrome e Firefox le cose sono più complicate, perché i due browser accettano i collegamenti del tipo “file://” solo se vengono incollati o inseriti manualmente nella barra degli indirizzi.

La soluzione? Secondo Valdik, starebbe in una modifica al registro di sistema che bloccherebbe le comunicazioni SMB e che il ricercatore illustra nel suo post. Per applicarla è necessario creare e applicare un file.reg con questo contenuto:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa\MSV1_0] "RestrictReceivingNTLMTraffic"=dword:00000002 "RestrictSendingNTLMTraffic"=dword:00000002

Per il momento, comunque, può essere una buona idea modificare il sistema di accesso a Windows utilizzando un account locale al posto del Microsoft Account. Non si sa mai…

Articoli correlati

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Microsoft rilascia patch per 67 bug, di...

Microsoft rilascia patch per 67 bug, di...Giu 11, 2025 0

-

Microsoft e CrowdStrike collaborano per...

Microsoft e CrowdStrike collaborano per...Giu 03, 2025 0

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Attacchi silenziosi ai server Exchange:...

Attacchi silenziosi ai server Exchange:...Giu 24, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...