Aggiornamenti recenti Ottobre 31st, 2025 11:40 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Il codice generato da IA pone molti rischi di sicurezza

- TEE.Fail, l’attacco che accede all’ambiente di esecuzione delle CPU

- Atlas, browser basato su ChatGPT, consente l’injection di comandi malevoli

- I cyberattacchi al governo U.S.A. sono quasi raddoppiati dopo lo “shutdown”

- Dante, lo spyware italiano usato in campagne di cyberspionaggio

Toast message su Android: attenzione a cosa premiamo sullo schermo

Set 11, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

I pirati informatici possono usare i messaggi “toast” per ingannarci e ottenere permessi che non concederemmo mai alle loro app.

Non solo tecniche sofisticate per violare il sistema operativo attraverso exploit zero-day e attacchi che sfruttano le falle del sistema operativo: il diluvio di malware e app malevole per Android è dovuto anche a tecniche molto più “artigianali” che consentono ai pirati di ottenere l’accesso ai nostri dati attraverso trucchi relativamente banali.

Uno di questi è stato illustrato da alcuni ricercatori di Palo Alto Networks in un report che ne illustra in dettaglio le caratteristiche.

Cong Zheng, Wenjun Hu, Xiao Zhang e Zhi Xu hanno acceso I riflettori in particolare sulla possibilità che I cyber-criminali sfruttino una nuova tecnica di overlay.

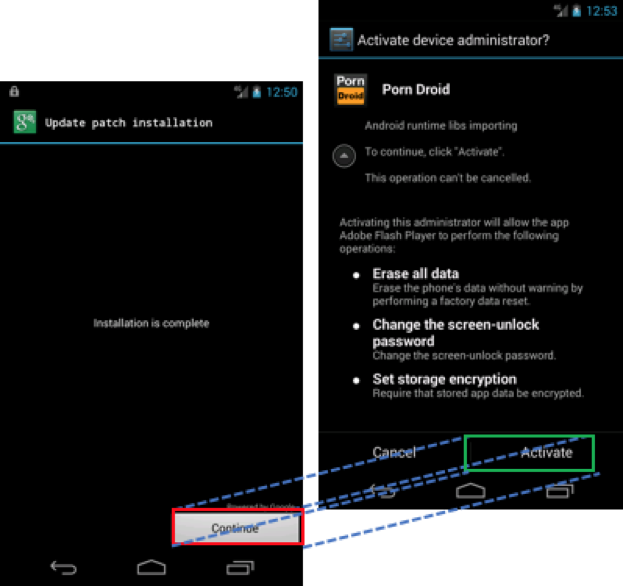

L’overlay è quel sistema che consente a un’app di visualizzare immagini e messaggi sovrapponendoli ad altre app, consentendo così ai pirati di ingannare le potenziali vittime e indurle a premere un comando quando pensano di selezionarle un altro.

Di solito questa tecnica è utilizzata dai pirati informatici per fare in modo che gli utenti concedano alle loro app permessi che gli consentono di accedere a informazioni riservate o a ottenere i permessi di amministratore.

A sinistra quello che vediamo. A destra la realtà: premendo “continua” si accetta di dare nuovi permessi all’app.

Google, negli ultimi mesi, ha notevolmente limitato la possibilità di utilizzare l’overlay, introducendo una serie di permessi anche per questa funzione.

Secondo i ricercatori di Palo Alto Networks, però, c’è ancora uno strumento di Android che consentirebbe di sfruttare questa tecnica. SI tratta dei cosiddetti toast message, quelli che compaiono sullo schermo e di solito svaniscono dopo poco tempo e che hanno la funzione di notificare operazioni in corso.

In un video che è possibile visualizzare sulla pagina Web che contiene i dettagli della vulnerabilità si vede per esempio, come sia possibile usare questa tecnica per fare in modo che l’utente conceda dei nuovi permessi a un’app.

Stando a quanto riportano i ricercatori, la possibilità di utilizzare questa tecnica è stata eliminata nell’ultima versione di Android (8.0 Oreo) ma tutte le versioni precedenti sarebbero vulnerabili.

Il consiglio, quindi, è quello di aggiornare immediatamente il sistema del nostro dispositivo (se possibile) e adottare qualche accorgimento di buon senso. Per esempio non installare sul telefono app di provenienza non verificata (e già questo farebbe molto) e fare attenzione quando ci troviamo di fronte richieste di permessi “sospetti”.

Articoli correlati

-

Un bug zero-day di Oracle E-Business...

Un bug zero-day di Oracle E-Business...Ott 10, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

-

Google e la privacy: sanzione...

Google e la privacy: sanzione...Set 10, 2025 0

Altro in questa categoria

-

Il codice generato da IA pone molti...

Il codice generato da IA pone molti...Ott 31, 2025 0

-

TEE.Fail, l’attacco che accede...

TEE.Fail, l’attacco che accede...Ott 30, 2025 0

-

Atlas, browser basato su ChatGPT,...

Atlas, browser basato su ChatGPT,...Ott 29, 2025 0

-

I cyberattacchi al governo U.S.A. sono...

I cyberattacchi al governo U.S.A. sono...Ott 28, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il codice generato da IA pone molti rischi di sicurezza

Il codice generato da IA pone molti rischi di sicurezzaOtt 31, 2025 0

L’IA è un ottimo strumento per scrivere codice... -

TEE.Fail, l’attacco che accede all’ambiente di...

TEE.Fail, l’attacco che accede all’ambiente di...Ott 30, 2025 0

Un gruppo di ricercatori della Gerogia Tech University e... -

Dante, lo spyware italiano usato in campagne di...

Dante, lo spyware italiano usato in campagne di...Ott 27, 2025 0

Dante, un sofisticato e finora sconosciuto spyware... -

Cyberattacchi: estorsioni e ransomware dietro la metà...

Cyberattacchi: estorsioni e ransomware dietro la metà...Ott 21, 2025 0

Le campagne di estorsione e i ransomware continuano a... -

In Italia oltre 2.000 attacchi settimana, ben più della...

In Italia oltre 2.000 attacchi settimana, ben più della...Ott 17, 2025 0

Il Global Threat Intelligence Report di settembre...

Minacce recenti

Atlas, browser basato su ChatGPT, consente l’injection di comandi malevoli

I cyberattacchi al governo U.S.A. sono quasi raddoppiati dopo lo “shutdown”

CERT-AGID 18–24 ottobre: phishing a tema PagoPA e Fascicolo Sanitario

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Il codice generato da IA pone molti rischi di sicurezza

Il codice generato da IA pone molti rischi di sicurezzaOtt 31, 2025 0

L’IA è un ottimo strumento per scrivere codice... -

TEE.Fail, l’attacco che accede all’ambiente di...

TEE.Fail, l’attacco che accede all’ambiente di...Ott 30, 2025 0

Un gruppo di ricercatori della Gerogia Tech University e... -

Atlas, browser basato su ChatGPT, consente...

Atlas, browser basato su ChatGPT, consente...Ott 29, 2025 0

I ricercatori di LayerX hanno scoperto una vulnerabilità... -

I cyberattacchi al governo U.S.A. sono quasi raddoppiati...

I cyberattacchi al governo U.S.A. sono quasi raddoppiati...Ott 28, 2025 0

L’interruzione delle attività governative negli... -

Dante, lo spyware italiano usato in campagne di...

Dante, lo spyware italiano usato in campagne di...Ott 27, 2025 0

Dante, un sofisticato e finora sconosciuto spyware...