Aggiornamenti recenti Dicembre 18th, 2025 2:12 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

- Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

- Il cybercrime si evolve e si adatta, integrando l’IA nel proprio arsenale: il report di ESET

- L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

- CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Il market xDedic è tornato. Server hackerati in vendita su Tor

Lug 15, 2016 Marco Schiaffino Intrusione, News 0

Sparito dopo la sua scoperta da parte dei ricercatori Kaspersky, “l’eBay dei pirati informatici” è tornato sul circuito Tor. Sulle sue pagine vengono comprati e venduti gli accessi a server...Patch di Windows per bloccare attacchi dalle stampanti di rete

Lug 13, 2016 Marco Schiaffino News, Vulnerabilità 0

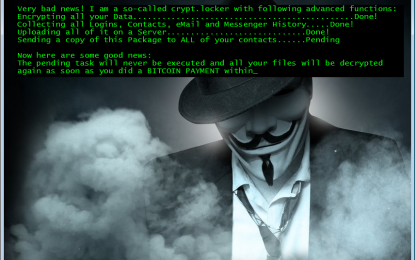

Tra le vulnerabilità corrette nell’ultimo giro di aggiornamenti Microsoft anche un bug che consentiva un attacco attraverso le stampanti di rete. La minaccia arriva sempre da dove non ce lo si...Falso ransomware: chiede il riscatto ma ha già cancellato i file

Lug 13, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware 0

I cyber-criminali chiedono 125 dollari per recuperare i file, ma in realtà sono già stati cancellati. Per aggiungere al danno la beffa, il malware chiede un doppio pagamento. Se esistesse un...Il pirata che sussurra al tuo smartphone

Lug 12, 2016 Marco Schiaffino News, Tecnologia, Vulnerabilità 0

E se Google Now o Siri venissero usati per installare un malware? Secondo un gruppo di ricercatori universitari è possibile, utilizzando comandi che gli umani non percepiscono ma che vengono...Cyber-crimine all’estero: i manager più a rischio

Lug 12, 2016 Marco Schiaffino Approfondimenti, Gestione dati, News, Privacy, Scenario, Vulnerabilità 0

Comportamenti inadeguati e scarsa attenzione alle regole di comportamento più elementari. Chi è in viaggio per affari rischia con maggiore probabilità un furto di dati rispetto a uno scippo. Chi...Sistemi di controllo industriali esposti e vulnerabili

Lug 12, 2016 Marco Schiaffino Approfondimenti, Scenario, Tecnologia, Vulnerabilità 0

Il 91% dei sistemi informatici che controllano centrali elettriche, industrie e infrastrutture critiche sono esposti ad attacchi informatici. Solo in Italia ci sono più di 1.000 sistemi accessibili...Jigsaw non è più una minaccia, ma continua a mietere vittime

Lug 12, 2016 Marco Schiaffino In evidenza, Malware, Minacce, News, Ransomware 0

Il ransomware ha un sistema di crittografia facilmente aggirabile e ora i ricercatori di CheckPoint hanno trovato anche il modo di eliminarlo simulando un falso pagamento del riscatto. La tecnica...Operazione Patchwork: lo spionaggio con software riciclato

Lug 08, 2016 Marco Schiaffino Approfondimenti, Apt, Campagne malware, Malware, Minacce, Minacce, Trojan 0

Una campagna di spionaggio informatico ha colpito enti governativi e militari nel sud-est asiatico. Più di 2.500 computer compromessi usando software di spionaggio arrabattato qua e là sul Web. Se...Siemens corregge due falle nei sistemi SICAM PAS

Lug 07, 2016 Marco Schiaffino Intrusione, News, Vulnerabilità 0

Le vulnerabilità avrebbero consentito a un qualsiasi utente di risalire alla password per l’accesso a funzioni e servizi riservati. A rischio, in particolare, i sistemi di gestione delle centrali...Malware per Mac punta a rubare le credenziali degli utenti

Lug 07, 2016 Marco Schiaffino Malware, Minacce, Minacce, News, Trojan 0

Il trojan comunica con un server C&C attraverso il circuito Tor ed è programmato per rubare le credenziali contenute nell’Apple Keychain delle vittime. Si chiama Keydnap e mette in atto...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca...

Minacce recenti

Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È -

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...Dic 15, 2025 0

Nel periodo compreso tra il 6 e il 12 dicembre,... -

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste... -

Patch Tuesday, Microsoft risolve una vulnerabilità già...

Patch Tuesday, Microsoft risolve una vulnerabilità già...Dic 11, 2025 0

Nel bollettino del Patch Tuesday di dicembre Microsoft ha...