Aggiornamenti recenti Luglio 4th, 2025 3:43 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

- IconAds: quando le app fantasma diventano portali pubblicitari

- Ransomware e conflitti d’interesse: ex negoziatore sotto inchiesta per presunti legami con i cybercriminali

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

Operazione Patchwork: lo spionaggio con software riciclato

Lug 08, 2016 Marco Schiaffino Approfondimenti, Apt, Campagne malware, Malware, Minacce, Minacce, Trojan 0

Una campagna di spionaggio informatico ha colpito enti governativi e militari nel sud-est asiatico. Più di 2.500 computer compromessi usando software di spionaggio arrabattato qua e là sul Web.

Se per cimentarsi nel cyber-crimine non serve essere dei fenomeni della programmazione, a quanto pare non è richiesto avere grandi capacità nemmeno per eccellere nello spionaggio.

È questa la lezione che si impara dal report di Cymmetria, che ha analizzato nei dettagli modalità e tecniche utilizzate da un gruppo di cyber-spioni impegnati in quella che i ricercatori hanno battezzato col nome di “Operazione Patchwork”.

La rete di spionaggio ha presso di mira principalmente i computer di enti governativi e organizzazioni legate al settore militare attivi nel sud-est asiatico e nel mar cinese meridionale. Per ottenere il risultato, gli ignoti pirati informatici hanno utilizzato una serie di strumenti reperiti online, sia su Github, sia su forum dedicati all’hacking.

La ricostruzione del modus operandi del gruppo Patchwork fatta da Cymmetria parte con un attacco di spear phishing, che ha preso di mira nel maggio 2106 un funzionario cinese.

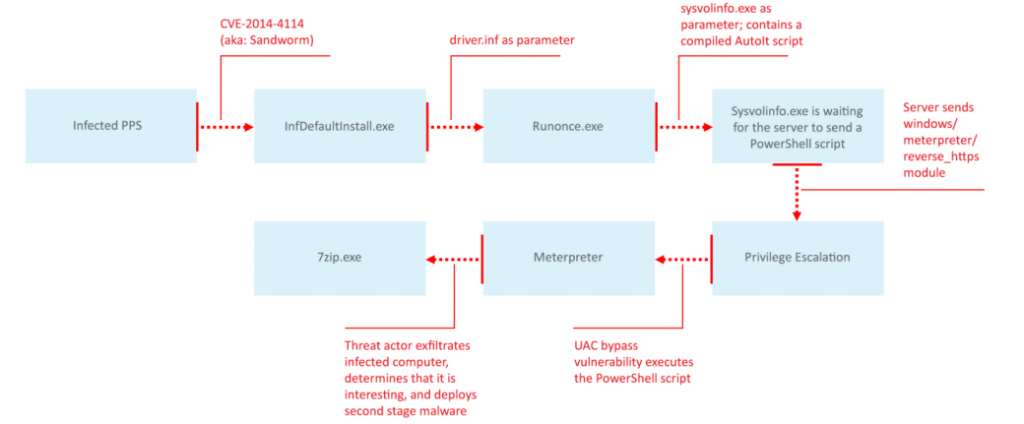

Il veicolo di infezione scelto dagli spioni è stata una presentazione PowerPoint che sfruttava una vulnerabilità (CVE-2014-4114) ben conosciuta dei programmi Office, efficace sulle versioni non aggiornate delle edizioni 2003 e 2007 della suite per l’ufficio di Microsoft.

Lo schema di attacco riassunto nel grafico di Cymmetria.

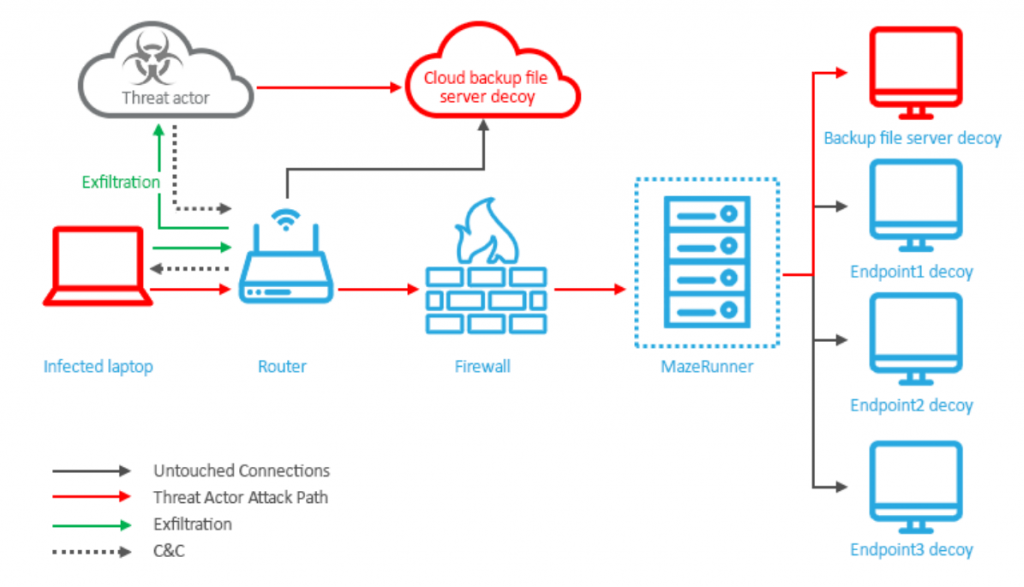

È a questo punto che gli analisti di Cymmetria hanno fatto la loro mossa, “ingabbiando” l’attacco in un ambiente controllato al cui interno hanno potuto registrare e analizzare tutte le mosse dei pirati: dal traffico di rete alle modifiche del sistema effettuate per muoversi al suo interno.

Una volta avuto accesso tramite l’exploit, il malware ha aggirato il sistema UAC (User Account Control) di Windows utilizzando un metodo chiamato UACME. Il codice per farlo, secondo quanto ricostruito dagli analisti, è stato copiato da un forum online.

I pirati hanno poi usato gli strumenti di PowerSploit, una collezione di strumenti shell disponibile sul Web, per scaricare e installare Meterpreter, un trojan disponibile nel pacchetto Metasploit.

Il trojan ha individuato i documenti sul computer e ne ha trasferito una copia al server Command and Control controllato dai pirati. Avuta la conferma che il bersaglio era “interessante”, hanno poi proceduto con l’installazione di un secondo (e più complesso) malware, a sua volta ottenuto assemblando diversi moduli facilmente reperibili sul Web.

Lo schema dell’ambiente creato per ingannare gli intrusi e studiarne le mosse.

A questo punto, gli intrusi hanno cominciato a esplorare la rete (in realtà composta da una serie di esche disposte ad hoc dai ricercatori) per cercare di ottenere l’accesso ad altri dispositivi. L’attività, però, a quel punto si è interrotta.

Gli analisti di Cymmetria hanno potuto però risalire e accedere al server C&C, ottenendo i log di sistema e i documenti caricati su di esso.

Tra questi hanno trovato i file PowerPoint utilizzati per diffondere il malware e numerose informazioni che gli hanno permesso di ricostruire l’attività del gruppo in maniera piuttosto dettagliata.

Nel server C&C usato dai pirati c’era un bell’arsenale di file PowerPoint infetti già pronti per l’uso.

Nonostante il rapporto non tragga conclusioni certe sulla paternità degli attacchi, l’ipotesi più credibile è quella di un gruppo vicino al governo indiano, che avrebbe tutto l’interesse a creare una rete di spionaggio come quella di Patchwork per controllare i suoi “vicini”.

A confermare l’ipotesi è anche l’analisi degli orari in cui i pirati sembravano essere attivi, che indicherebbe una presenza in “orario d’ufficio” nell’area del subcontinente indiano.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Un cartello messicano ha spiato...

Un cartello messicano ha spiato...Lug 04, 2025 0

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Ransomware e conflitti d’interesse:...

Ransomware e conflitti d’interesse:...Lug 02, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

Altro in questa categoria

-

IconAds: quando le app fantasma...

IconAds: quando le app fantasma...Lug 03, 2025 0

-

Le aziende italiane prevedono un...

Le aziende italiane prevedono un...Giu 09, 2025 0

-

Sophos Annual Threat Report: i malware...

Sophos Annual Threat Report: i malware...Mag 30, 2025 0

-

Down di MATLAB: MathWorks conferma...

Down di MATLAB: MathWorks conferma...Mag 27, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di...

Minacce recenti

In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un cartello messicano ha spiato l’FBI hackerando i...

Un cartello messicano ha spiato l’FBI hackerando i...Lug 04, 2025 0

Il Sinaloa, un cartello messicano, è riuscito ad... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Ransomware e conflitti d’interesse: ex negoziatore sotto...

Ransomware e conflitti d’interesse: ex negoziatore sotto...Lug 02, 2025 0

Secondo quanto riportato da un articolo di Bloomberg, un... -

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una...