Aggiornamenti recenti Luglio 15th, 2025 3:23 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

Malware per Mac punta a rubare le credenziali degli utenti

Lug 07, 2016 Marco Schiaffino Malware, Minacce, Minacce, News, Trojan 0

Il trojan comunica con un server C&C attraverso il circuito Tor ed è programmato per rubare le credenziali contenute nell’Apple Keychain delle vittime.

Si chiama Keydnap e mette in atto una complicata tecnica di installazione che punta a ingannare gli utenti Mac per acquisire l’accesso al sistema operativo senza farsi troppo notare.

A isolare il malware sono stati i ricercatori di Eset, che tuttavia non hanno potuto identificare con precisione le tecniche usate dai cyber-criminali per diffonderlo. Le ipotesi comprendono l’uso di messaggi di posta elettronica o siti Web compromessi. Gli stratagemmi messi in atto dagli autori di Keydnap, però, fanno pensare all’uso di sofisticate tecniche di ingegneria sociale.

L’eseguibile che scarica il malware si presenta sotto forma di un archivio compresso in formato ZIP, al cui interno è contenuto un file dall’aspetto innocuo. Il nome del file, infatti, è confezionato in modo da visualizzare apparentemente un’estensione “innocua” come JPEG o TXT.

In realtà l’estensione è seguita da uno spazio, in modo che un doppio clic sul file ne provochi l’apertura nel terminale. Per rendere ancora più credibile il “camuffamento”, gli autori di Keydnap hanno inserito nell’archivio un resource fork con l’icona corrispondente all’estensione apparentemente visualizzata.

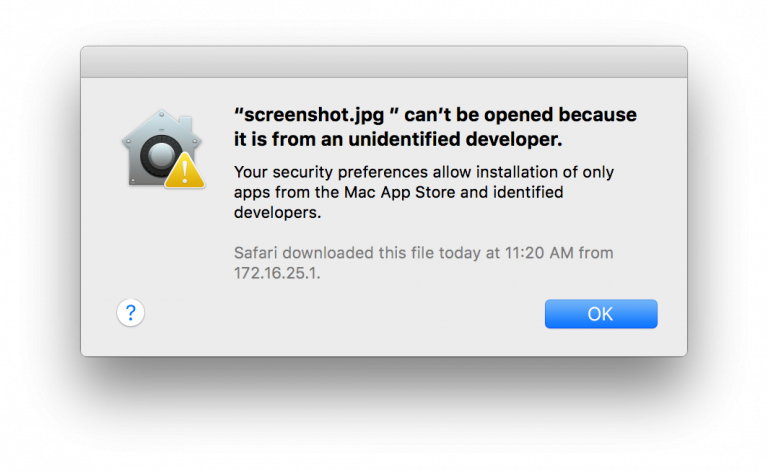

Se Gatekeeper è attivo, naturalmente, il file non verrà eseguito e verrà visualizzato un messaggio di avviso che informa l’utente del fatto che mancano le informazioni riguardanti lo sviluppatore del programma.

L’apertura dell’eseguibile viene bloccata nel caso in cui Gatekeeper è attivo.

In caso contrario, però, l’eseguibile avvia il download e l’installazione di Keydnap, cercando contemporaneamente di coprirne al meglio le tracce.

A questo scopo scarica un falso documento corrispondente al nome del file visualizzato nell’archivio compresso, cancellando nello stesso tempo il codice dell’eseguibile originale.

La vittima, quindi, si troverà di fronte un’immagine o un documento di testo corrispondente a ciò che pensava fosse contenuto nello ZIP e non sospetterà nulla.

In realtà, a questo punto, Keydnap è già in azione. Il malware crea una backdoor con privilegi di amministratore che comunica con un server Command and Control attraverso il circuito Tor.

Gli autori di Keydnap hanno a questo punto la possibilità di controllare il funzionamento del malware, avviando per esempio il download e l’installazione di applicazioni in remoto.

Tra le funzioni programmate del trojan, però, ce n’è una che analizza il sistema per copiare e trasmettere via Internet le credenziali contenute nell’Apple Keychain, che sembra essere l’obiettivo principale dei pirati.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Altro in questa categoria

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato... -

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione...