Aggiornamenti recenti Luglio 25th, 2025 4:14 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Cybercriminali distribuiscono un infostealer tramite un gioco per Steam

- Generative AI cinesi: i rischi dell’adozione incontrollata nelle aziende

- Voci IA indistinguibili da quelle reali: Sam Altman lancia l’allarme

- WhoFi: da La Sapienza arriva un sistema di riconoscimento biometrico basato sul Wi-Fi

- Attacco ToolShell a Sharepoint: i criminali hanno iniziato usarlo almeno dal 7 luglio

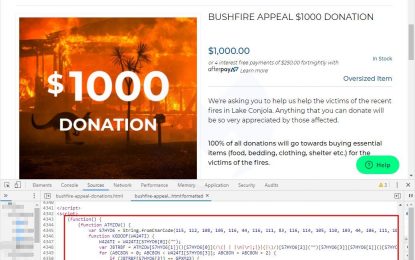

Australia: pirati attaccano un sito per la raccolta fondi contro gli incendi

Gen 13, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

I cyber-criminali di Magecart hanno usato uno script per rubare i dati delle carte di credito di chi ha effettuato donazioni per combattere l’epidemia di incendi. L’epidemia di incendi in...Malware preinstallato sugli Android a basso costo

Gen 10, 2020 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

La denuncia arriva da un gruppo di associazioni. Il caso citato riguarda un modello che negli Stati Uniti riceve anche dei sussidi di stato. Come resistere all’acquisto di uno smartphone Android...L’Iran attacca Bapco con il nuovo malware Dustman

Gen 09, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

L’attacco è stato portato il 29 dicembre da un gruppo di pirati collegati al governo di Teheran. Il malware è programmato per cancellare tutti i dati presenti sui sistemi. Mentre cresce la...Travelex colpita da un ransomware. La causa? Aggiornamenti troppo lenti…

Gen 08, 2020 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

Il blocco dei servizi registrato a capodanno è stato provocato da un malware introdotto nei sistemi sfruttando una falla conosciuta della VPN Pulse. Ancora una volta, un mancato aggiornamento di...Un hacker poteva cambiare le leggi di Gibilterra

Gen 07, 2020 Marco Schiaffino In evidenza, News, Vulnerabilità 0

Una vulnerabilità nel sito Internet del governo di Gibilterra consentiva di modificare i PDF contenenti la legislazione del governatorato britannico. L’equivalenza tra cyber-security e la...Alero: la sicurezza passa dal controllo “forte” sugli accessi

Dic 30, 2019 Marco Schiaffino Approfondimenti, Gestione dati, Prodotto, RSS, Tecnologia 0

La soluzione CyberArk mette in campo controlli biometrici per gestire i collegamenti di fornitori e clienti all’infrastruttura IT dell’azienda. Gli esperti lo ripetono da tempo: il concetto di...Falla in Citrix interessa 80.000 aziende. E per ora niente patch…

Dic 27, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La vulnerabilità consente di avviare l’esecuzione di codice in remoto, non ha ancora una soluzione ed è arrivata a ridosso delle vacanze natalizie. Non sarà la proverbiale “tempesta...Falla zero-day in Dropbox. Per ora c’è solo una patch provvisoria

Dic 23, 2019 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La vulnerabilità consente di elevare i privilegi a livello di sistema. In attesa di una soluzione definitiva, è disponibile una micro-patch. Una nuova vulnerabilità in Dropbox sta creando qualche...Emotet fa strage in Germania. Francoforte bloccata per 24 ore

Dic 20, 2019 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

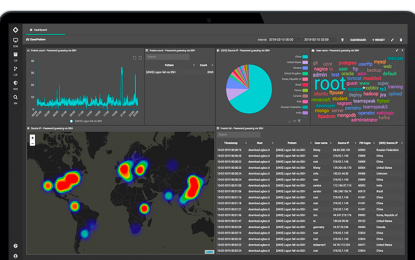

Una serie di attacchi mirati ha colpito numerosi enti pubblici, obbligando gli amministratori a bloccare tutti i sistemi per impedire maggiori danni. È in circolazione da più di cinque anni, ma...Il SIEM cresce e sfocia in altri servizi

Dic 19, 2019 Giancarlo Calzetta Approfondimenti, In evidenza, RSS, Software 1

Sviluppare un SIEM efficace al giorno d’oggi significa mettere le mani in pasta in moltissimi aspetti della sicurezza e questo permette di creare nuovi servizi. I software SIEM sono da...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

CERT-AGID 12 – 18 luglio: i finti QR code di PagoPA

LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Cybercriminali distribuiscono un infostealer tramite un...

Cybercriminali distribuiscono un infostealer tramite un...Lug 25, 2025 0

I ricercatori di Prodaft, compagnia di cybersecurity, hanno... -

Generative AI cinesi: i rischi dell’adozione...

Generative AI cinesi: i rischi dell’adozione...Lug 25, 2025 0

Un nuovo studio condotto da Harmonic Security rivela uno... -

Voci IA indistinguibili da quelle reali: Sam Altman lancia...

Voci IA indistinguibili da quelle reali: Sam Altman lancia...Lug 24, 2025 0

Sam Altman è spaventato dalla crescente capacità... -

WhoFi: da La Sapienza arriva un sistema di riconoscimento...

WhoFi: da La Sapienza arriva un sistema di riconoscimento...Lug 23, 2025 0

Dall’Università La Sapienza di Roma arriva WhoFi, un... -

Attacco ToolShell a Sharepoint: i criminali hanno iniziato...

Attacco ToolShell a Sharepoint: i criminali hanno iniziato...Lug 22, 2025 0

La campagna di attacchi mirati che sta sfruttando una...