Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Furti di cripto-valuta: nel 2018 rubati 1,7 miliardi di dollari

Gen 30, 2019 Marco Schiaffino In evidenza, News, RSS, Scenario 0

La stima in una ricerca che analizza le tecniche usate dai cyber-criminali per rubare Bitcoin e altre cripto-valute attraverso attacchi hacker e truffe online.

Il mercato delle cripto-valute ha dimensioni ormai spaventose. Certo, siamo lontani dal picco del gennaio 2018, quando c’era in circolazione quasi l’equivalente di 800 miliardi di dollari, ma anche il valore attuale (113 miliardi di dollari) rappresenta una quota di tutto rispetto.

Senza contare che negli ultimi anni le cripto-valute sono spuntate con una frequenza impressionante, al punto che a oggi si contano la bellezza di 2.121 monete virtuali che vengono scambiate su Internet.

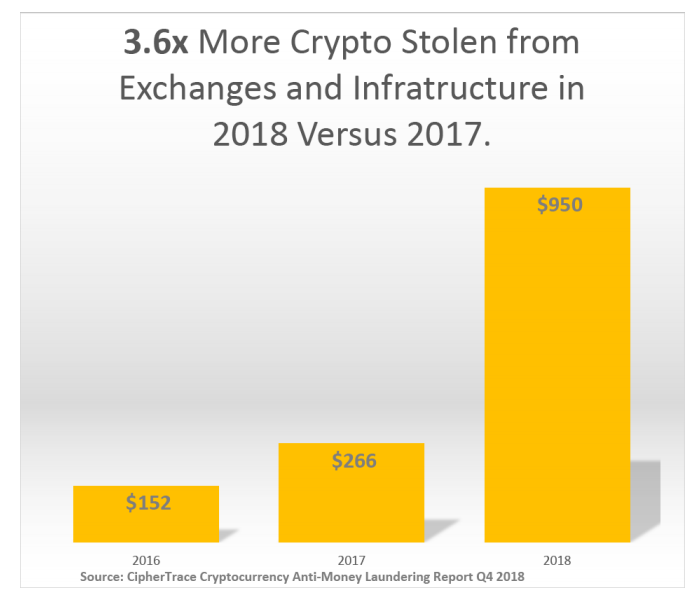

Con numeri simili, non stupisce che il cyber-crimine riesca ad accaparrarsene una bella fetta. Secondo il report di CypherTrace (scaricabile da questo indirizzo) i frutto di truffe, furti e attacchi hacker ammonterebbe a 1,7 miliardi di dollari. Per capirci, un valore che supera il prodotto interno lordo del Messico.

La ricerca, però, non si limita a quantificare i proventi della cybercriminalità, ma stila una sorta di classifica delle tecniche utilizzate da truffatori e pirati informatici per rubare le cripto-monete.

Quella più “efficace”, si legge nello studio, è la classica truffa del “prendi i soldi e scappa”, o exit scam. Il meccanismo prevede il lancio di una ICO (Initial Coin Offering) che raccoglie denaro dagli investitori promettendo un successivo guadagno. Il truffatore, poi, si eclissa con tutto il denaro. Nel corso dell’anno passato, truffe come queste hanno fruttato ai criminali circa 750 milioni di dollari.

Il record in Vietnam, dove i truffatori sono riusciti a mettere a segno il colpo grosso intascandosi 660 milioni di dollari raccolti con la ICO di Pincoin. A farne le spese sono stati 32.000 investitori, ai quali era stato promesso un (davvero poco credibile) margine di guadagno del 48% mensile.

Accanto alle truffe, ci sono anche i furti perpetrati attraverso attacchi alle piattaforme che gestiscono le cripto-valute (gli exchange – ndr) e quelli legati alla “semplice” pirateria che utilizza malware per violare gli account degli utenti.

La nuova frontiera però è quella del SIM swapping, di cui abbiamo parlato anche in questo articolo riguardante un caso di cronaca recente.

La tecnica sfrutta i sistemi di autenticazione a due fattori tramite SMS e funziona così: il criminale individua la sua vittima e contatta un negozio di telefonia, fingendo di aver perso il telefono o la SIM e chiedendone la sostituzione.

La procedura in teoria richiederebbe rigorosi controlli sull’identità del richiedente, ma i pirati informatici, spesso con la complicità di un dipendente infedele, sono abilissimi ad aggirarli.

A questo punto il truffatore agisce rapidamente chiedendo la modifica della password del wallet della vittima e confermando l’identità usando la SIM ottenuta attraverso lo scambio (swap) precedente. Prima che la vittima possa fare qualsiasi cosa, tutta la cripto-valuta presente sul suo conto viene trasferita su un conto controllato dai criminali.

L’ultimo aspetto che gli esperti di CypherTrace mettono in luce è quello legato al riciclaggio delle cripto-valute. Contrariamente a quanto si pensa, infatti, mettersi in tasca quanto si è rubato non è così facile e i criminali sono costretti a utilizzare varie tecniche che gli consentono di rendere difficile tracciare la provenienza del denaro che incassano.

Un “anello debole” che potrebbe anche rappresentare la chiave per mitigare il fenomeno del furto di moneta virtuale ma che richiede una regolamentazione omogenea a livello mondiale che siamo ben lontani dal poter anche solo immaginare.

Articoli correlati

-

SEC rivela: attacco “SIM...

SEC rivela: attacco “SIM...Gen 24, 2024 0

-

Cryptohacking: l’anno peggiore di...

Cryptohacking: l’anno peggiore di...Feb 07, 2023 0

-

Flipper Zero: una campagna di phishing...

Flipper Zero: una campagna di phishing...Gen 04, 2023 0

-

DeadBolt: la polizia tedesca recupera...

DeadBolt: la polizia tedesca recupera...Ott 20, 2022 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...