Aggiornamenti recenti Marzo 3rd, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

L’app per migliorare le prestazioni della batteria? Può costare cara

Nov 22, 2017 Marco Schiaffino Attacco non convenzionale, Malware, Minacce, News, RSS 0

Xafecopy è stato distribuito sotto forma di un’app per Android. Promette di risparmiar carica, ma ti abbona a servizi WAP.

Il WAP-billing è una vecchia conoscenza di chi usa il cellulare. Si tratta di quei servizi a pagamento che offrono ciarpame vario (suonerie, notizie, aforismi) e che si attivano attraverso l’iscrizione via SMS o una procedura di registrazione via Internet.

Un tempo venivano proposti attraverso messaggi al limite della truffa, in seguito sono diventati uno dei metodi preferiti dai pirati informatici per guadagnare denaro attraverso i loro malware per smartphone.

Anche se i casi di abuso dei servizi WAP non sono più frequenti come qualche anno fa, mantenere le antenne dritte e controllare periodicamente la bolletta è sempre consigliabile.

L’ultimo caso di un malware che sfrutta questo tipo di tecnica è descritto da G Data in un report pubblicato sul sito dell’azienda di sicurezza tedesca.

Si tratta di Xafecopy, un malware che secondo i ricercatori di GData ha caratteristiche davvero peculiari e che è stato diffuso sotto forma di un’app che si proponeva come uno strumento per ottimizzare l’uso della batteria.

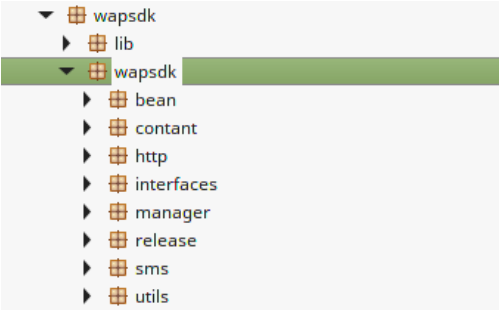

In realtà Xafecopy è molto più complesso di una semplice app per la gestione della batteria ed è composto da numerosi pacchetti strutturati come scatole cinesi.

L’inserimento di sotto-pacchetti di installazione è usato per rendere più difficile l’analisi del codice contenuto nell’app.

Il payload vero e proprio del malware è contenuto in projectconfig e in wapsdk. È qui che si trova il codice che si collega agli URL per la registrazione ai servizi WAP, che contengono anche degli strumenti per aggirare il sistema di controllo CAPTCH e tenere sotto controllo gli SMS per intercettare comunicazioni con contenuti particolari, come “verification code”. Il tutto viene eseguito attraverso una serie di JavaScript offuscati tramite crittografia.

Per il momento Xafecopy sembra prendere di mira principalmente gli utenti mobile turchi, sottoscrivendo servizi legati a contenuti di videogiochi (il termine GAME compare spesso nel codice del malware) che prevedono il pagamento di un abbonamento periodico.

Secondo i ricercatori G Data, però, il malware contiene porzioni di codice che fanno pensare a possibili moduli ulteriori che potrebbero essere implementati, come l’upload verso i server Command and Control di informazioni ulteriori rubate dal dispositivo.

Articoli correlati

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Android, più sicurezza con la verifica...

Android, più sicurezza con la verifica...Ago 27, 2025 0

Altro in questa categoria

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code...